环境

| 机器 | IP地址 | 其他 |

|---|---|---|

| Kali | 192.168.0.5 | 配置NC工具 |

| Centos7 | 192.168.0.6 | 写入恶意计划任务 |

远控

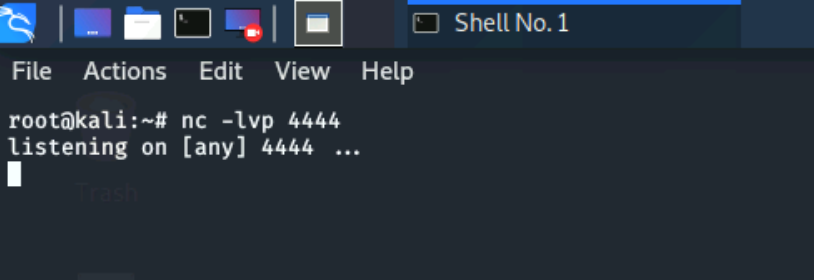

登入测试机,打开kali命令行终端,执行nc -lvp 4444命令监听4444端口上的流量

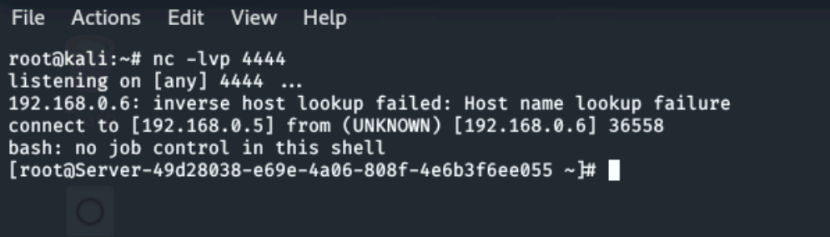

等待一会,发现训练机成功反弹shell,测试机成功远控训练机

发现

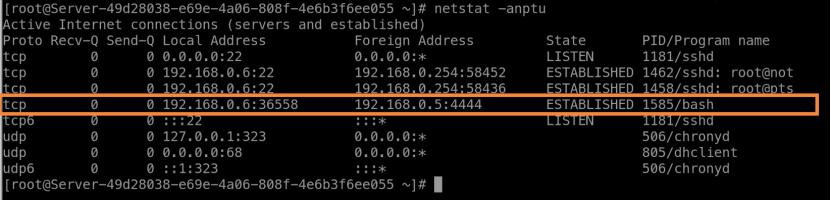

接着登入训练机,执行netstat -anptu命令查看网络连接,发现远控行为

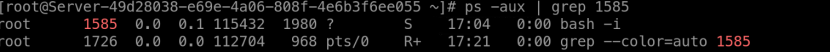

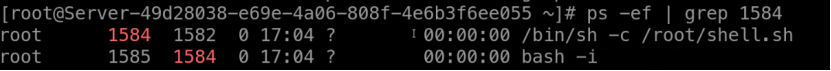

根据远控网络连接的PID来查找进程,执行ps -ef | grep 1585查看1585的父进程的PID

执行ps -ef | grep 1584查看1584父进程的PID,并且发现该进程调用了/root下shell.sh脚本文件

执行cat /root/shell.sh命令查看脚本内容,发现是一段反弹shell的恶意命令

继续执行命令ps -ef |grep 1582查看1582的父进程

最后执行命令ps -ef |grep 1099查看1099的父进程,最终发现该网络连接是通过写计划任务对训练机进行远控

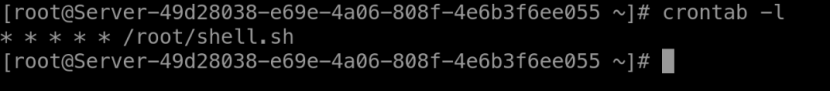

执行crontab -l命令查看计划任务,发现该脚本每时每刻都在被调用

处置

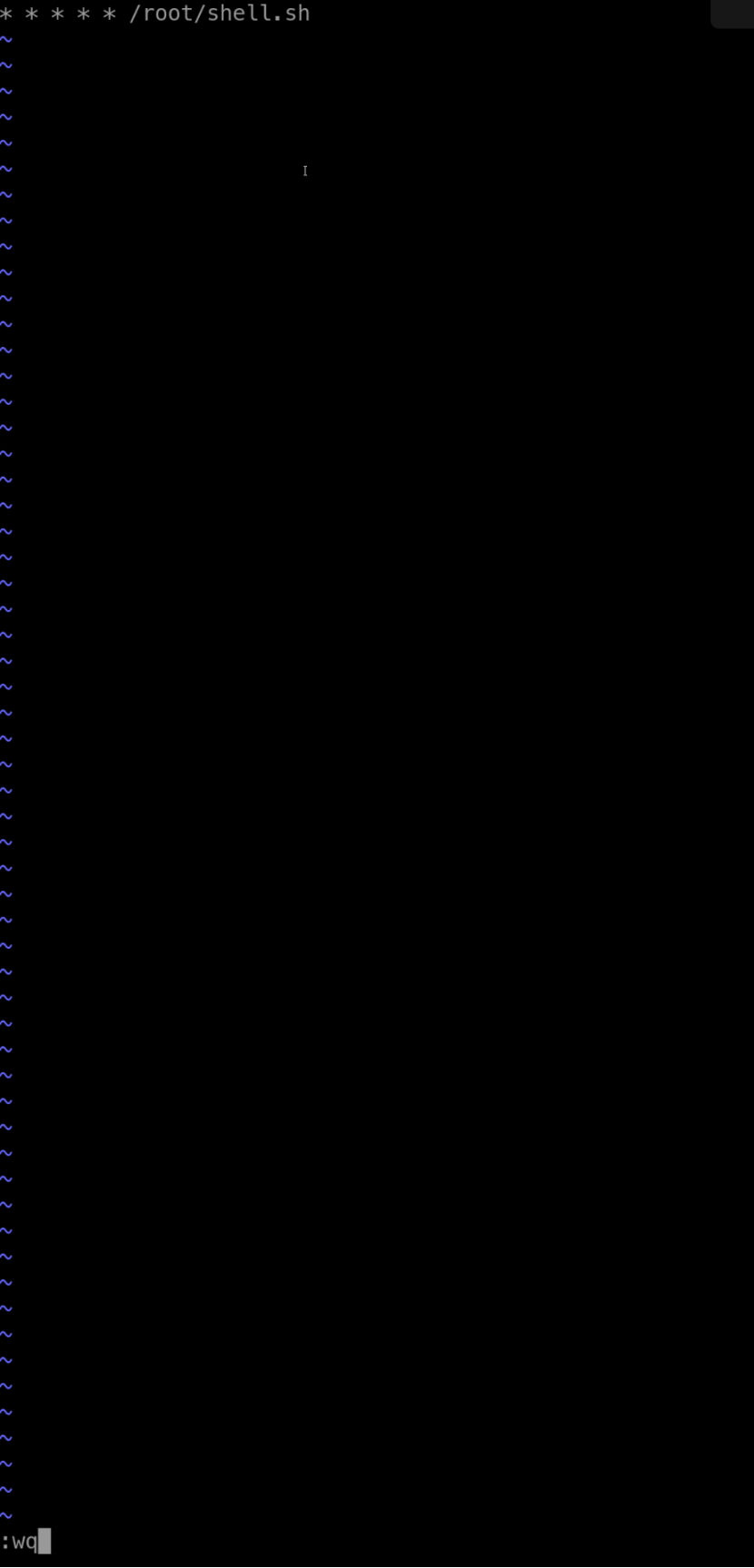

执行crontab -e命令,编辑计划任务文件

可视模式下输入dd对"* * * * * /root/shell.sh"进行删除,然后进入命令模式,输入wq进行保存并退出

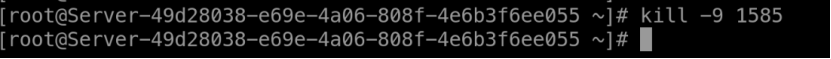

最后执行kill -9 1585命令强制终止远控进程(注意:单纯只将远控进程终止不会生效,因为计划任务会时刻调用恶意脚本)

登入测试机,发现远控训练机的连接自动中断了

1558

1558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?