全程配图超清晰的Springboot权限控制后台管理项目实战第一期(Springboot+Springsceurity+mybatis+redis)

光阴似箭,上次还是在写Servlet的入门项目,转眼过去了半年之久,下面我们就通过Springboot整合Springsceurity还有mybatis来进行项目的编写,在文章的内容中间会穿插有相对应知识点的描述。

Springboot加Springsceurity实现权限管理系统

零 前言

从零开始搭建一个项目骨架,最好选择合适熟悉的技术,并且在未来易拓展,适合微服务化体系等。所以一般以Springboot作为我们的框架基础,这是离不开的了。

然后数据层,我们常用的是Mybatis,易上手,方便维护。但是单表操作比较困难,特别是添加字段或减少字段的时候,比较繁琐,所以这里我推荐使用Mybatis Plus,为简化开发而生。

作为一个项目骨架,权限和安全也是我们不能忽略的,所以这我们使用security作为我们的权限控制和会话控制的框架。

考虑到项目可能需要部署多台,一些需要共享的信息就保存在中间件中,Redis是现在主流的缓存中间件,也适合我们的项目。

最后因为前后端分离,所以我们使用jwt作为我们用户身份凭证,并且session我们会禁用,这样以前传统项目使用的方式我们可能就不再适合使用,这点需要注意了。

ok,我们现在就开始搭建我们的项目脚手架!

项目所需技术栈:

1. SpringBoot

2.mybatis plus

3.spring security

4.lombok

5.redis

6.hibernate validatior

7.jwt

一 新建Springboot项目

- 新建一个Springboot项目,注意java版本选择8就行,然后Springboot选择2.4.0版本。

项目的pom文件导入的jar包如下

项目的pom文件导入的jar包如下

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.4.0</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.example</groupId>

<artifactId>demo</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>demo</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-devtools</artifactId>

<scope>runtime</scope>

<optional>true</optional>

</dependency>

<!--lombok代码简化装置-->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<!--整合mybatis plus https://baomidou.com/-->

<dependency>

<groupId>com.baomidou</groupId>

<artifactId>mybatis-plus-boot-starter</artifactId>

<version>3.4.1</version>

</dependency>

<!--mybatis-plus代码生成器-->

<dependency>

<groupId>com.baomidou</groupId>

<artifactId>mybatis-plus-generator</artifactId>

<version>3.4.1</version>

</dependency>

<!-- freemarker加密装置 -->

<dependency>

<groupId>org.freemarker</groupId>

<artifactId>freemarker</artifactId>

<version>2.3.30</version>

</dependency>

<!-- mysql链接 -->

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<!-- springboot security -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

<!-- javawebtoken(jwt)生成解析包 -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

<dependency>

<groupId>com.github.axet</groupId>

<artifactId>kaptcha</artifactId>

<version>0.0.9</version>

</dependency>

<!-- hutool工具类-->

<dependency>

<groupId>cn.hutool</groupId>

<artifactId>hutool-all</artifactId>

<version>5.3.3</version>

</dependency>

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-lang3</artifactId>

<version>3.11</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-validation</artifactId>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>2.1.4</version>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

<configuration>

<excludes>

<exclude>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</exclude>

</excludes>

</configuration>

</plugin>

</plugins>

</build>

</project>

二 使用mybatis-plus构建逆向工程

- 接下来,我们来整合mybatis plus,让项目能完成基本的增删改查操作首先就是编辑application.yml配置文件,

server:

port: 8081

# DataSource Config

spring:

datasource:

driver-class-name: com.mysql.cj.jdbc.Driver

url: jdbc:mysql://localhost:3306/test?useUnicode=true&useSSL=false&characterEncoding=utf8&serverTimezone=Asia/Shanghai

username: root

password: root

# security:

# user:

# name: user

# password: 111111

mybatis-plus:

mapper-locations: classpath*:/mapper/**Mapper.xml

markerhub:

jwt:

header: Authorization

expire: 604800 #7天,秒单位

secret: ji8n3439n439n43ld9ne9343fdfer49h

- 数据库构建,直接通过Navicat进行sql脚本的运行,详情内容可以从网盘中获取。

- 在开始逆向工程之前,我们先新建几个公共父类,公共控制层,具体内容让如下,这些公共类会保存一些公共属性,和公共方法。

package com.markerhub.controller;

import com.baomidou.mybatisplus.extension.plugins.pagination.Page;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.ServletRequestUtils;

import javax.servlet.http.HttpServletRequest;

public class BaseController {

@Autowired

HttpServletRequest req;

// @Autowired

// RedisUtil redisUtil;

//

// @Autowired

// SysUserService sysUserService;

//

// @Autowired

// SysRoleService sysRoleService;

//

// @Autowired

// SysMenuService sysMenuService;

//

// @Autowired

// SysUserRoleService sysUserRoleService;

//

// @Autowired

// SysRoleMenuService sysRoleMenuService;

/**

* 获取页面

* @return

*/

public Page getPage() {

int current = ServletRequestUtils.getIntParameter(req, "cuurent", 1);

int size = ServletRequestUtils.getIntParameter(req, "size", 10);

return new Page(current, size);

}

}

package com.markerhub.entity;

import com.baomidou.mybatisplus.annotation.IdType;

import com.baomidou.mybatisplus.annotation.TableId;

import lombok.Data;

import java.io.Serializable;

import java.time.LocalDateTime;

@Data

public class BaseEntity implements Serializable {

@TableId(value = "id", type = IdType.AUTO)

private Long id;

private LocalDateTime created;

private LocalDateTime updated;

private Integer statu;

}

- 新建公共类完成后,咱们就开始进行mybatis-plus的逆向工程,先把相对应的文件导入到项目之中,代码略长,这里只用显示一些重点部分,详细的代码在网盘中,现在我们需要把url,username,password改成我们自己的。

运行程序之后,在控制台输入表的名称,就是数据库中表的名称,但是中间要通过逗号“,”来进行间隔,例如这样。

运行程序之后,在控制台输入表的名称,就是数据库中表的名称,但是中间要通过逗号“,”来进行间隔,例如这样。

- 这时候我们看一下整体的项目结构,首先就是进行接口和对接前端的Controller层,还有进行业务逻辑的Service层,当然还有进行和数据库对接的Mapper层,还有相对应的Mapper的xml文件,最后还有每个表对应的entity实体类层。

三 全局异常的捕获

- 有时候不可避免服务器报错的情况,如果不配置异常处理机制,就会默认返回tomcat或者nginx的5XX页面,对普通用户来说,不太友好,用户也不懂什么情况。这时候需要我们程序员设计返回一个友好简单的格式给前端。处理办法如下。

- 通过使用@ControllerAdvice来进行统一异常处理,@ExceptionHandler(value = RuntimeException.class)来指定捕获的Exception各个类型异常 ,这个异常的处理,是全局的,所有类似的异常,都会跑到这个地方处理。

- 最后就是定义全局异常处理,@ControllerAdvice表示定义全局控制器异常处理,@ExceptionHandler表示针对性异常处理,可对每种异常针对性处理。

- 详细代码如下

package com.markerhub.common.exception;

import com.markerhub.common.lang.Result;

import lombok.extern.slf4j.Slf4j;

import org.springframework.http.HttpStatus;

import org.springframework.validation.BindingResult;

import org.springframework.validation.ObjectError;

import org.springframework.web.bind.MethodArgumentNotValidException;

import org.springframework.web.bind.annotation.ExceptionHandler;

import org.springframework.web.bind.annotation.ResponseStatus;

import org.springframework.web.bind.annotation.RestControllerAdvice;

@Slf4j

@RestControllerAdvice

public class GlobalExceptionHandler {

//

// 实体校验异常捕获

@ResponseStatus(HttpStatus.BAD_REQUEST)

@ExceptionHandler(value = MethodArgumentNotValidException.class)

public Result handler(MethodArgumentNotValidException e) {

BindingResult result = e.getBindingResult();

ObjectError objectError = result.getAllErrors().stream().findFirst().get();

log.error("实体校验异常:----------------{}", objectError.getDefaultMessage());

return Result.fail(objectError.getDefaultMessage());

}

@ResponseStatus(HttpStatus.BAD_REQUEST)

@ExceptionHandler(value = IllegalArgumentException.class)

public Result handler(IllegalArgumentException e) {

log.error("Assert异常:----------------{}", e.getMessage());

return Result.fail(e.getMessage());

}

@ResponseStatus(HttpStatus.BAD_REQUEST)

@ExceptionHandler(value = RuntimeException.class)

public Result handler(RuntimeException e) {

log.error("运行时异常:----------------{}", e.getMessage());

return Result.fail(e.getMessage());

}

}

- 上面我们捕捉了几个异常:

ShiroException:shiro抛出的异常,比如没有权限,用户登录异常IllegalArgumentException:处理Assert的异常MethodArgumentNotValidException:处理实体校验的异常RuntimeException:捕捉其他异常

四: 整合SpringSecurity

(一)SpringSecurity基础知识

- SpringSecurity作为Spring家族的一员,相比同等位置的Shiro来说,自然是比较难的,而且比较难以理解,当然,难度提升的同时,带来的就是强大的功能,以及清晰的结构系统。

- 下面我们附上一张流程图,来梳理一下流程和思路。

- 流程说明:

1、客户端发起一个请求,进入 Security 过滤器链。

2、当到 LogoutFilter 的时候判断是否是登出路径,如果是登出路径则到 logoutHandler ,如果登出成功则到 logoutSuccessHandler 登出成功处理。如果不是登出路径则直接进入下一个过滤器。

3、当到 UsernamePasswordAuthenticationFilter 的时候判断是否为登录路径,如果是,则进入该过滤器进行登录操作,如果登录失败则到 AuthenticationFailureHandler ,登录失败处理器处理,如果登录成功则到 AuthenticationSuccessHandler 登录成功处理器处理,如果不是登录请求则不进入该过滤器。

4、 进入认证BasicAuthenticationFilter进行用户认证,成功的话会把认证了的结果写入到SecurityContextHolder中SecurityContext的属性authentication上面。如果认证失败就会交给AuthenticationEntryPoint认证失败处理类,或者抛出异常被后续ExceptionTranslationFilter过滤器处理异常,如果是AuthenticationException就交给AuthenticationEntryPoint处理,如果是AccessDeniedException异常则交给AccessDeniedHandler处理。

5、当到 FilterSecurityInterceptor 的时候会拿到 uri ,根据 uri 去找对应的鉴权管理器,鉴权管理器做鉴权工作,鉴权成功则到 Controller 层,否则到 AccessDeniedHandler 鉴权失败处理器处理。 - ok,上面我们说的流程中涉及到几个组件,有些是我们需要根据实际情况来重写的。因为我们是使用json数据进行前后端数据交互,并且我们返回结果也是特定封装的。我们先再总结一下我们需要了解的几个组件:

LogoutFilter - 登出过滤器

logoutSuccessHandler - 登出成功之后的操作类UsernamePasswordAuthenticationFilter - from提交用户名密码登录认证过滤器

AuthenticationFailureHandler - 登录失败操作类AuthenticationSuccessHandler - 登录成功操作类BasicAuthenticationFilter - Basic身份认证过滤器SecurityContextHolder - 安全上下文静态工具类AuthenticationEntryPoint - 认证失败入口

ExceptionTranslationFilter - 异常处理过滤器

AccessDeniedHandler - 权限不足操作类

FilterSecurityInterceptor - 权限判断拦截器、出口 - 有了上面的组件,那么认证与授权两个问题我们就已经接近啦,我们现在需要做的就是去重写我们的一些关键类。

(二)整合jwt与redis

- JWT是java web token的缩写,token是后端项目的一个无状态的,加密的字符串,我们此时需要在配置类中添加配置,并且在util工具包中编写jwt工具类,具体的代码如下

package com.markerhub.utils;

import io.jsonwebtoken.*;

import lombok.Data;

import org.springframework.boot.context.properties.ConfigurationProperties;

import org.springframework.stereotype.Component;

import java.util.Date;

@Data

@Component

@ConfigurationProperties(prefix = "markerhub.jwt")

public class JwtUtils {

private long expire;

private String secret;

private String header;

// 生成jwt

public String generateToken(String username) {

Date nowDate = new Date();

Date expireDate = new Date(nowDate.getTime() + 1000 * expire);

return Jwts.builder()

.setHeaderParam("typ", "JWT")

.setSubject(username)

.setIssuedAt(nowDate)

.setExpiration(expireDate)// 7天過期

.signWith(SignatureAlgorithm.HS512, secret)

.compact();

}

// 解析jwt

public Claims getClaimByToken(String jwt) {

try {

return Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(jwt)

.getBody();

} catch (Exception e) {

return null;

}

}

// jwt是否过期

public boolean isTokenExpired(Claims claims) {

return claims.getExpiration().before(new Date());

}

}

- 整合redis,编写redis配置类,此时的redis的主要作用是进行缓存,比如在一个service中存在多个查表,而且会多次调用,我们就可以进行redis的信息存储,再有就是有一些数据是有时效性的,显而易见的jwt作为我们进行权限认证的唯一条件,不能一直有效,如果我们想让token30分钟之内有效,这时候就可以用redis进行短期时效性的数据存储,相比mysql更为方便快捷,是一个广为流传的中间件,具体的代码如下,由于代码过长,这里只给出部分代码。

package com.markerhub.utils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.data.redis.core.ZSetOperations;

import org.springframework.stereotype.Component;

import org.springframework.util.CollectionUtils;

import java.util.Collection;

import java.util.List;

import java.util.Map;

import java.util.Set;

import java.util.concurrent.TimeUnit;

@Component

public class RedisUtil {

@Autowired

private RedisTemplate redisTemplate;

/**

* 指定缓存失效时间

*

* @param key 键

* @param time 时间(秒)

* @return

*/

public boolean expire(String key, long time) {

try {

if (time > 0) {

redisTemplate.expire(key, time, TimeUnit.SECONDS);

}

return true;

} catch (Exception e) {

e.printStackTrace();

return false;

}

}

/**

* 根据key 获取过期时间

*

* @param key 键 不能为null

* @return 时间(秒) 返回0代表为永久有效

*/

public long getExpire(String key) {

return redisTemplate.getExpire(key, TimeUnit.SECONDS);

}

/**

* 判断key是否存在

*

* @param key 键

* @return true 存在 false不存在

*/

public boolean hasKey(String key) {

try {

return redisTemplate.hasKey(key);

} catch (Exception e) {

e.printStackTrace();

return false;

}

}

/**

* 删除缓存

*

* @param key 可以传一个值 或多个

*/

@SuppressWarnings("unchecked")

public void del(String... key) {

if (key != null && key.length > 0) {

if (key.length == 1) {

redisTemplate.delete(key[0]);

} else {

redisTemplate.delete(CollectionUtils.arrayToList(key));

}

}

}

}

(三)生成验证码

- 首先我们先生成验证码,我们这里引用了google的验证码生成器,我们先来配置一下图片验证码的生成规则:在config类里编写一下配置类定了图片验证码的长宽字体颜色等,自己可以调整。

package com.markerhub.config;

import com.google.code.kaptcha.impl.DefaultKaptcha;

import com.google.code.kaptcha.util.Config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.core.parameters.P;

import java.util.Properties;

@Configuration

public class KaptchaConfig {

@Bean

DefaultKaptcha producer() {

Properties properties = new Properties();

properties.put("kaptcha.border", "no");

properties.put("kaptcha.textproducer.font.color", "black");

properties.put("kaptcha.textproducer.char.space", "4");

properties.put("kaptcha.image.height", "40");

properties.put("kaptcha.image.width", "120");

properties.put("kaptcha.textproducer.font.size", "30");

Config config = new Config(properties);

DefaultKaptcha defaultKaptcha = new DefaultKaptcha();

defaultKaptcha.setConfig(config);

return defaultKaptcha;

}

}

- 然后我们通过控制器(controller)提供生成验证码的方法,先通过谷歌的验证码生成器生成验证码,然后再通过redis进行验证码的存储,最后把图片传输回前端进行数据显示(这个验证码还挺好看):

package com.markerhub.controller;

import cn.hutool.core.codec.Base64Encoder;

import cn.hutool.core.lang.UUID;

import cn.hutool.core.map.MapUtil;

import com.google.code.kaptcha.Producer;

import com.markerhub.common.lang.Const;

import com.markerhub.common.lang.Result;

import com.markerhub.entity.SysUser;

import com.markerhub.service.SysUserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

import javax.imageio.ImageIO;

import java.awt.image.BufferedImage;

import java.io.ByteArrayOutputStream;

import java.io.IOException;

import java.security.Principal;

@RestController

public class AuthController extends BaseController{

@Autowired

Producer producer;

@GetMapping("/captcha")

public Result captcha() throws IOException {

//uuid随机算法生成

String key = UUID.randomUUID().toString();

String code = producer.createText();

BufferedImage image = producer.createImage(code);

ByteArrayOutputStream outputStream = new ByteArrayOutputStream();

ImageIO.write(image, "jpg", outputStream);

Base64Encoder encoder = new Base64Encoder();

String str = "data:image/jpeg;base64,";

String base64Img = str + encoder.encode(outputStream.toByteArray());

redisUtil.hset(Const.CAPTCHA_KEY, key, code, 120);

return Result.succ(

MapUtil.builder()

.put("token", key)

.put("captchaImg", base64Img)

.build()

);

}

}

(四)添加图形验证码过滤器

- 添加图形验证码过滤器进行验证码过滤

package com.markerhub.security;

import com.baomidou.mybatisplus.core.toolkit.StringUtils;

import com.markerhub.common.exception.CaptchaException;

import com.markerhub.common.lang.Const;

import com.markerhub.utils.RedisUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.web.filter.OncePerRequestFilter;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class CaptchaFilter extends OncePerRequestFilter {

@Autowired

RedisUtil redisUtil;

@Autowired

LoginFailureHandler loginFailureHandler;

@Override

protected void doFilterInternal(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, FilterChain filterChain) throws ServletException, IOException {

String url = httpServletRequest.getRequestURI();

if ("/login".equals(url) && httpServletRequest.getMethod().equals("POST")) {

try{

// 校验验证码

validate(httpServletRequest);

} catch (CaptchaException e) {

// 交给认证失败处理器

loginFailureHandler.onAuthenticationFailure(httpServletRequest, httpServletResponse, e);

}

}

filterChain.doFilter(httpServletRequest, httpServletResponse);

}

// 校验验证码逻辑

private void validate(HttpServletRequest httpServletRequest) {

String code = httpServletRequest.getParameter("code");

String key = httpServletRequest.getParameter("token");

if (StringUtils.isBlank(code) || StringUtils.isBlank(key)) {

throw new CaptchaException("验证码错误");

}

if (!code.equals(redisUtil.hget(Const.CAPTCHA_KEY, key))) {

throw new CaptchaException("验证码错误");

}

// 一次性使用

redisUtil.hdel(Const.CAPTCHA_KEY, key);

}

}

- 然后验证码出错的时候我们返回异常信息,这是一个认证异常,所以我们自定了一个,具体代码如下

package com.markerhub.common.exception;

import org.springframework.security.core.AuthenticationException;

public class CaptchaException extends AuthenticationException {

public CaptchaException(String msg) {

super(msg);

}

}

- 这时候我们还要写一个静态类在程序中,具体代码如下:

package com.markerhub.common.lang;

public class Const {

public final static String CAPTCHA_KEY = "captcha";

public final static Integer STATUS_ON = 0;

public final static Integer STATUS_OFF = 1;

public static final String DEFULT_PASSWORD = "888888";

public static final String DEFULT_AVATAR = "https://image-1300566513.cos.ap-guangzhou.myqcloud.com/upload/images/5a9f48118166308daba8b6da7e466aab.jpg";

}

- 然后认证失败的话,我们之前说过,登录失败的时候交给AuthenticationFailureHandler,所以我们自定义了LoginFailureHandler,代码虽然略长,但是其实主要就是获取异常的消息,然后封装到Result,最后转成json返回给前端而已哈,具体代码如下:

package com.markerhub.security;

import cn.hutool.json.JSONUtil;

import com.markerhub.common.lang.Result;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.authentication.AuthenticationFailureHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class LoginFailureHandler implements AuthenticationFailureHandler {

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response, AuthenticationException exception) throws IOException, ServletException {

response.setContentType("application/json;charset=UTF-8");

ServletOutputStream outputStream = response.getOutputStream();

Result result = Result.fail("用户名或密码错误");

outputStream.write(JSONUtil.toJsonStr(result).getBytes("UTF-8"));

outputStream.flush();

outputStream.close();

}

}

(五)SecurityConfig全局配置

- 接下来是重头戏,SecurityConfig的配置,这个配置类可以说是贯整个SpringSecurity的登录验证和所有的权限控制。现在我们添加如下代码,在这里我直接把所有代码都附上去了,但是一些代码还是后面进行配置的时候再添加的,一次添加,然后进行详细的介绍:

package com.markerhub.config;

import com.markerhub.security.*;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

LoginFailureHandler loginFailureHandler;

@Autowired

LoginSuccessHandler loginSuccessHandler;

@Autowired

CaptchaFilter captchaFilter;

@Autowired

JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

@Autowired

JwtAccessDeniedHandler jwtAccessDeniedHandler;

@Autowired

UserDetailServiceImpl userDetailService;

@Autowired

JwtLogoutSuccessHandler jwtLogoutSuccessHandler;

//引入jwt验证过滤器

@Bean

JwtAuthenticationFilter jwtAuthenticationFilter() throws Exception {

JwtAuthenticationFilter jwtAuthenticationFilter = new JwtAuthenticationFilter(authenticationManager());

return jwtAuthenticationFilter;

}

//密码加密处理

@Bean

BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

//端口权限验证白名单

private static final String[] URL_WHITELIST = {

"/captcha",

"/login",

"/logout",

"/favicon.ico",

};

//网络配置类

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable()

// 登录配置

.formLogin()

.successHandler(loginSuccessHandler)

.failureHandler(loginFailureHandler)

//登出配置

.and()

.logout()

.logoutSuccessHandler(jwtLogoutSuccessHandler)

// 禁用session

.and()

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

// // 配置拦截规则

.and()

.authorizeRequests()

.antMatchers(URL_WHITELIST).permitAll()

.anyRequest().authenticated()

// 异常处理器

.and()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

// 配置自定义的过滤器

.and()

.addFilter(jwtAuthenticationFilter())

.addFilterBefore(captchaFilter, UsernamePasswordAuthenticationFilter.class)

;

}

//权限验证的详细步骤,这个方法会进行约束

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailService);

}

}

- 测试验证码接口是否可以使用,我们打开前端的/login,发现出现了跨域的问题,后面我处理,我们先用postman调试接口。

(六)解决跨域问题

- 跨域问题作为一个前后端交互的日常踩坑的一个问题,自然也会有相对应的解决办法,这里,我们直接添加一个配置类就可以了,具体代码如下;

package com.markerhub.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.cors.CorsConfiguration;

import org.springframework.web.cors.UrlBasedCorsConfigurationSource;

import org.springframework.web.filter.CorsFilter;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class CorsConfig implements WebMvcConfigurer {

private CorsConfiguration buildConfig() {

CorsConfiguration corsConfiguration = new CorsConfiguration();

corsConfiguration.addAllowedOrigin("*");

corsConfiguration.addAllowedHeader("*");

corsConfiguration.addAllowedMethod("*");

corsConfiguration.addExposedHeader("Authorization");

return corsConfiguration;

}

@Bean

public CorsFilter corsFilter() {

UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource();

source.registerCorsConfiguration("/**", buildConfig());

return new CorsFilter(source);

}

@Override

public void addCorsMappings(CorsRegistry registry) {

registry.addMapping("/**")

.allowedOrigins("*")

// .allowCredentials(true)

.allowedMethods("GET", "POST", "DELETE", "PUT")

.maxAge(3600);

}

}

(七)进行身份认证

- 现在我们尝试登录,因为之前我们已经设置了用户名密码为user/111111,所以我们提交表单的时候再带上我们的token和验证码。这时候我们就可以去提交表单了吗,其实还不可以,为啥?因为就算我们登录成功,security默认跳转到目标链接,但是又会因为没有权限访问,所有又会让你去登录,所以我们必须取消原先默认的登录成功之后的操作,根据我们之前分析的流程,登录成功之后会走AuthenticationSuccessHandler,返回一定的数据,并且生成jwt令牌传输给前端,因此在登录之前,我们先去自定义这个登录成功操作类:

package com.markerhub.security;

import cn.hutool.json.JSONUtil;

import com.markerhub.common.lang.Result;

import com.markerhub.utils.JwtUtils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.Authentication;

import org.springframework.security.web.authentication.AuthenticationSuccessHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class LoginSuccessHandler implements AuthenticationSuccessHandler {

@Autowired

JwtUtils jwtUtils;

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

response.setContentType("application/json;charset=UTF-8");

ServletOutputStream outputStream = response.getOutputStream();

// 生成jwt,并放置到请求头中

String jwt = jwtUtils.generateToken(authentication.getName());

response.setHeader(jwtUtils.getHeader(), jwt);

Result result = Result.succ("");

outputStream.write(JSONUtil.toJsonStr(result).getBytes("UTF-8"));

outputStream.flush();

outputStream.close();

}

}

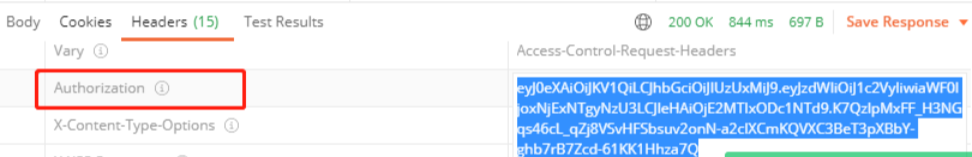

- 登录成功之后我们利用用户名生成jwt,jwtUtils这个工具类我在前面已经给出,然后把jwt作为请求头返回回去,名称就叫Authorization哈。我们需要在配置文件中配置一些jwt的一些密钥信息:

markerhub:

jwt:

# 加密秘钥

secret: f4e2e52034348f86b67cde581c0f9eb5

# token有效时长,7天,单位秒

expire: 604800

header: Authorization

- 然后我们去postman的进行我们的登录测试:

- 上面我们可以看到,我们已经可以登录成功了。然后去结果的请求头中查看jwt

- 这时候我们就搞定了第一步,登录成功啦,验证码也正常验证了。

(七).①身份验证-(jwt验证)

- 登录成功之后前端就可以获取到了jwt的信息,前端中我们是保存在了store中,同时也保存在了localStorage中,然后每次axios请求之前,我们都会添加上我们的请求头信息,可以回顾一下:

- 所以后端进行用户身份识别的时候,我们需要通过请求头中获取jwt,然后解析出我们的用户名,这样我们就可以知道是谁在访问我们的接口啦,然后判断用户是否有权限等操作,接下来我们就要自定义一个过滤器来,逻辑也很简单,正如我前面说到的,获取到用户名之后我们直接把封装成UsernamePasswordAuthenticationToken,之后交给SecurityContextHolder参数传递authentication对象,这样后续security就能获取到当前登录的用户信息了,也就完成了用户认证。

package com.markerhub.security;

import cn.hutool.core.util.StrUtil;

import com.markerhub.entity.SysUser;

import com.markerhub.service.SysUserService;

import com.markerhub.utils.JwtUtils;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtException;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.web.authentication.www.BasicAuthenticationFilter;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

public class JwtAuthenticationFilter extends BasicAuthenticationFilter {

@Autowired

JwtUtils jwtUtils;

@Autowired

UserDetailServiceImpl userDetailService;

@Autowired

SysUserService sysUserService;

public JwtAuthenticationFilter(AuthenticationManager authenticationManager) {

super(authenticationManager);

}

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException {

//获取jwt

String jwt = request.getHeader(jwtUtils.getHeader());

//如果未定义就直接进行下一个过滤

if (StrUtil.isBlankOrUndefined(jwt)) {

chain.doFilter(request, response);

return;

}

//通过jwt来提取用户信息

Claims claim = jwtUtils.getClaimByToken(jwt);

if (claim == null) {

throw new JwtException("token 异常");

}

if (jwtUtils.isTokenExpired(claim)) {

throw new JwtException("token已过期");

}

String username = claim.getSubject();

// 获取用户的权限等信息

SysUser sysUser = sysUserService.getByUsername(username);

//制作由username和jwt构成的token

UsernamePasswordAuthenticationToken token

= new UsernamePasswordAuthenticationToken(username, null, userDetailService.getUserAuthority(sysUser.getId()));

//把token设置到SpringSecurity中

SecurityContextHolder.getContext().setAuthentication(token);

chain.doFilter(request, response);

}

}

- 当认证失败的时候会进入AuthenticationEntryPoint,于是我们自定义认证失败返回的数据,不管是啥原因,认证失败,我们就要求重新登录,所以返回的信息直接明了“请先登录!”,嘿嘿嘿。:

package com.markerhub.security;

import cn.hutool.json.JSONUtil;

import com.markerhub.common.lang.Result;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.AuthenticationEntryPoint;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class JwtAuthenticationEntryPoint implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException authException) throws IOException, ServletException {

response.setContentType("application/json;charset=UTF-8");

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

ServletOutputStream outputStream = response.getOutputStream();

Result result = Result.fail("请先登录");

outputStream.write(JSONUtil.toJsonStr(result).getBytes("UTF-8"));

outputStream.flush();

outputStream.close();

}

}

- 最后一定不要忘了把这两个内容加到SpringScurity配置类之中去

......

// 异常处理器

.and()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

......

(七).②身份认证-(mysql数据库)

- 之前我们的用户名密码配置在配置文件中的,而且密码也用的是明文,这明显不符合我们的要求,我们的用户必须是存储在数据库中,密码也是得经过加密的。所以我们先来解决这个问题,然后再去弄授权。

- 我们登录过程系统不是从我们数据库中获取数据的,因此,我们需要重新定义这个查用户数据的过程,我们需要重写UserDetailsService接口,只有重新定义了这个接口,我们才能让登录接口转移到我们自己定义的逻辑上来,这是代码详情。

package com.markerhub.security;

import com.markerhub.entity.SysUser;

import com.markerhub.service.SysUserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.AuthorityUtils;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

import java.util.List;

@Service

public class UserDetailServiceImpl implements UserDetailsService {

@Autowired

SysUserService sysUserService;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

SysUser sysUser = sysUserService.getByUsername(username);

if (sysUser == null) {

throw new UsernameNotFoundException("用户名或密码不正确");

}

return new AccountUser(sysUser.getId(), sysUser.getUsername(), sysUser.getPassword(), getUserAuthority(sysUser.getId()));

}

/**

* 获取用户权限信息(角色、菜单权限)

* @param userId

* @return

*/

public List<GrantedAuthority> getUserAuthority(Long userId){

// 角色(ROLE_admin)、菜单操作权限 sys:user:list

String authority = sysUserService.getUserAuthorityInfo(userId); // ROLE_admin,ROLE_normal,sys:user:list,....

return AuthorityUtils.commaSeparatedStringToAuthorityList(authority);

}

}

- 因为security在认证用户身份的时候会调用UserDetailsService.loadUserByUsername()方法,因此我们重写了之后security就可以根据我们的流程去查库获取用户了。然后别忘了把UserDetailsServiceImpl配置到SecurityConfig中:

@Autowired

UserDetailServiceImpl userDetailService;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailService);

}

- 然后上面UserDetailsService.loadUserByUsername()默认返回的UserDetails,我们自定义了AccountUser去重写了UserDetails,AccountUser只是实现了UserDetail的部分属性和方法,多添加了一个用户的id,这也是为了后面我们可能会调整用户的一些数据等。

package com.markerhub.security;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.util.Assert;

import java.util.Collection;

import java.util.Collections;

import java.util.Set;

public class AccountUser implements UserDetails {

private Long userId;

private String password;

private final String username;

private final Collection<? extends GrantedAuthority> authorities;

private final boolean accountNonExpired;

private final boolean accountNonLocked;

private final boolean credentialsNonExpired;

private final boolean enabled;

public AccountUser(Long userId, String username, String password, Collection<? extends GrantedAuthority> authorities) {

this(userId, username, password, true, true, true, true, authorities);

}

public AccountUser(Long userId, String username, String password, boolean enabled, boolean accountNonExpired,

boolean credentialsNonExpired, boolean accountNonLocked,

Collection<? extends GrantedAuthority> authorities) {

Assert.isTrue(username != null && !"".equals(username) && password != null,

"Cannot pass null or empty values to constructor");

this.userId = userId;

this.username = username;

this.password = password;

this.enabled = enabled;

this.accountNonExpired = accountNonExpired;

this.credentialsNonExpired = credentialsNonExpired;

this.accountNonLocked = accountNonLocked;

this.authorities = authorities;

}

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

return this.authorities;

}

@Override

public String getPassword() {

return this.password;

}

@Override

public String getUsername() {

return this.username;

}

@Override

public boolean isAccountNonExpired() {

return this.accountNonExpired;

}

@Override

public boolean isAccountNonLocked() {

return this.accountNonLocked;

}

@Override

public boolean isCredentialsNonExpired() {

return this.credentialsNonExpired;

}

@Override

public boolean isEnabled() {

return this.enabled;

}

}

- 这个时候再去登录,先用postman获取token值,然后再进行登录,登录之后就能发现,在响应头里有我们想要的jwt值,一个键值对,键的名字为Authorization,而值就是我们想要的jwt的值,注意这里是表单登录而不是JSON格式的数据,前后端交互的时候,一定要注意数据的格式是否正确。

(八)权限授权/权限缓存

(八).①解决授权问题:

- 然后关于权限部分,也是security的重要功能,当用户认证成功之后,我们就知道谁在访问系统接口,这是又有一个问题,就是这个用户有没有权限来访问我们这个接口呢,要解决这个问题,我们需要知道用户有哪些权限,哪些角色,这样security才能我们做权限判断。 之前我们已经定义及几张表,用户、角色、菜单、以及一些关联表,一般当权限粒度比较细的时候,我们都通过判断用户有没有此菜单或操作的权限,而不是通过角色判断,而用户和菜单是不直接做关联的,是通过用户拥有哪些角色,然后角色拥有哪些菜单权限这样来获得的。

- 问题1:我们是在哪里赋予用户权限的?有两个地方:

1、用户登录,调用调用UserDetailsService.loadUserByUsername()方法时候可以返回用户的权限信息。

2、接口调用进行身份认证过滤器时候JWTAuthenticationFilter,需要返回用户权限信息 - 问题2:在哪里决定什么接口需要什么权限?Security内置的权限解:

1.@PreAuthorize:方法执行前进行权限检查

2.@PostAuthorize:方法执行后进行权限检查

3.@Secured:类似于 @PreAuthorize

可以在Controller的方法前添加这些注解表示接口需要什么权限。

比如需要Admin角色权限:

@PreAuthorize("hasRole('admin')")

比如需要添加管理员的操作权限

@PreAuthorize("hasAuthority('sys:user:save')") - OK,我们再来整体梳理一下授权、验证权限的流程:

1.用户登录或者调用接口时候识别到用户,并获取到用户的权限信息

2.注解标识Controller中的方法需要的权限或角色

3.Security通过FilterSecurityInterceptor匹配URI和权限是否匹配

4.有权限则可以访问接口,当无权限的时候返回异常交给AccessDeniedHandler操作类处理 - 下面我们开始编写代码。首先补充UserDetailServiceImpl中的方法:

......

/**

* 获取用户权限信息(角色、菜单权限)

* @param userId

* @return

*/

public List<GrantedAuthority> getUserAuthority(Long userId){

// 角色(ROLE_admin)、菜单操作权限 sys:user:list

String authority = sysUserService.getUserAuthorityInfo(userId); // ROLE_admin,ROLE_normal,sys:user:list,....

return AuthorityUtils.commaSeparatedStringToAuthorityList(authority);

}

......

- 代码中的com.markerhub.service.impl.SysUserServiceImpl#getUserAuthorityInfo是重点,现在我们进行补充和填写,这里我们直接给出全体代码:

package com.markerhub.service.impl;

import com.baomidou.mybatisplus.core.conditions.query.QueryWrapper;

import com.baomidou.mybatisplus.extension.service.impl.ServiceImpl;

import com.markerhub.entity.SysMenu;

import com.markerhub.entity.SysRole;

import com.markerhub.entity.SysUser;

import com.markerhub.mapper.SysUserMapper;

import com.markerhub.service.SysMenuService;

import com.markerhub.service.SysRoleService;

import com.markerhub.service.SysUserService;

import com.markerhub.utils.RedisUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import java.util.List;

import java.util.stream.Collectors;

/**

* <p>

* 服务实现类

* </p>

*

* @since 2021-04-05

*/

@Service

public class SysUserServiceImpl extends ServiceImpl<SysUserMapper, SysUser> implements SysUserService {

@Autowired

SysRoleService sysRoleService;

@Autowired

SysUserMapper sysUserMapper;

@Autowired

SysMenuService sysMenuService;

@Autowired

RedisUtil redisUtil;

@Override

public SysUser getByUsername(String username) {

return getOne(new QueryWrapper<SysUser>().eq("username", username));

}

@Override

public String getUserAuthorityInfo(Long userId) {

SysUser sysUser = sysUserMapper.selectById(userId);

// ROLE_admin,ROLE_normal,sys:user:list,....

String authority = "";

if (redisUtil.hasKey("GrantedAuthority:" + sysUser.getUsername())) {

authority = (String) redisUtil.get("GrantedAuthority:" + sysUser.getUsername());

} else {

// 获取角色编码

List<SysRole> roles = sysRoleService.list(new QueryWrapper<SysRole>()

.inSql("id", "select role_id from sys_user_role where user_id = " + userId));

if (roles.size() > 0) {

String roleCodes = roles.stream().map(r -> "ROLE_" + r.getCode()).collect(Collectors.joining(","));

authority = roleCodes.concat(",");

}

// 获取菜单操作编码

List<Long> menuIds = sysUserMapper.getNavMenuIds(userId);

if (menuIds.size() > 0) {

List<SysMenu> menus = sysMenuService.listByIds(menuIds);

String menuPerms = menus.stream().map(m -> m.getPerms()).collect(Collectors.joining(","));

authority = authority.concat(menuPerms);

}

redisUtil.set("GrantedAuthority:" + sysUser.getUsername(), authority, 60 * 60);

}

return authority;

}

}

- 可以看到,我通过用户id分别获取到用户的角色信息和菜单信息,然后通过逗号链接起来,因为角色信息我们需要这样“ROLE_”+角色,所以才有了上面的写法:比如用户拥有Admin角色和添加用户权限,则最后的字符串是:ROLE_admin,sys:user:save。同时为了避免多次查库,我做了一层缓存,这里理解应该不难,在这里就能体现出redis的强大与方便的地方,这种多次查库非常耗费时间,所以我们在进行查库之前,直接先通过redis进行查询,如果有缓存就直接用,而且会有时间限制,那么现在我们就有方法进行一个比较方便的控制。虽然没有明确说明,但是很容易发现如若我们不小心关闭了页面,再次打开时,还是登陆的状态,状态保持,而且设置时间之后,还能自动消除缓存,强制用户重新登录,这便是redis的强大之处。

- 当然我们还需要进行Mapper的编写com.markerhub.mapper.SysUserMapper#getNavMenuIds的代码具体如下:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.markerhub.mapper.SysUserMapper">

<select id="getNavMenuIds" resultType="java.lang.Long">

SELECT

DISTINCT rm.menu_id

FROM

sys_user_role ur

LEFT JOIN sys_role_menu rm ON ur.role_id = rm.role_id

WHERE ur.user_id = #{userId}

</select>

</mapper>

- 上面表示通过用户ID获取用户关联的菜单的id,因此需要用到两个中间表的关联了,这里用的是符合查询,子链接,这样可以在多个关联表中查询出来想要拿到的信息。ok,这样我们就赋予了用户角色和操作权限了。后面我们只需要在Controller添加上具体注解表示需要的权限,Security就会自动帮我们自动完成权限校验了。

(八).②权限保存与清除

- 因为上面我在获取用户权限那里添加了个缓存,这时候问题来了,就是权限缓存的实时更新问题,比如当后台更新某个管理员的权限角色信息的时候如果权限缓存信息没有实时更新,就会出现操作无效的问题,那么我们现在点定义几个方法,用于清除某个用户或角色或者某个菜单的权限的方法,SysUserServiceImpl代码详情如下:

@Override

public void clearUserAuthorityInfo(String username) {

redisUtil.del("GrantedAuthority:" + username);

}

@Override

public void clearUserAuthorityInfoByRoleId(Long roleId) {

List<SysUser> sysUsers = this.list(new QueryWrapper<SysUser>()

.inSql("id", "select user_id from sys_user_role where role_id = " + roleId));

sysUsers.forEach(u -> {

this.clearUserAuthorityInfo(u.getUsername());

});

}

@Override

public void clearUserAuthorityInfoByMenuId(Long menuId) {

List<SysUser> sysUsers = sysUserMapper.listByMenuId(menuId);

sysUsers.forEach(u -> {

this.clearUserAuthorityInfo(u.getUsername());

});

}

- 上面最后一个方法查到了与菜单关联的所有用户的,SysUserMapper具体sql如下:

<select id="listByMenuId" resultType="com.markerhub.entity.SysUser">

SELECT DISTINCT

su.*

FROM

sys_user_role ur

LEFT JOIN sys_role_menu rm ON ur.role_id = rm.role_id

LEFT JOIN sys_user su ON ur.user_id = su.id

WHERE

rm.menu_id = #{menuId}

</select>

- 有了这几个方法之后,在哪里调用?这就简单了,在更新、删除角色权限、更新、删除菜单的时候调用,虽然我们现在还没写到这几个方法,后续我们再写增删改查的时候记得加上就行啦。

(九)用户注销

- 用户退出的时候我们需要把jwt消除,并且把redis中的数据也一并清除掉,具体代码如下

package com.markerhub.security;

import cn.hutool.json.JSONUtil;

import com.markerhub.common.lang.Result;

import com.markerhub.utils.JwtUtils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.Authentication;

import org.springframework.security.web.authentication.logout.LogoutSuccessHandler;

import org.springframework.security.web.authentication.logout.SecurityContextLogoutHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class JwtLogoutSuccessHandler implements LogoutSuccessHandler {

@Autowired

JwtUtils jwtUtils;

@Override

public void onLogoutSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

if (authentication != null) {

new SecurityContextLogoutHandler().logout(request, response, authentication);

}

response.setContentType("application/json;charset=UTF-8");

ServletOutputStream outputStream = response.getOutputStream();

response.setHeader(jwtUtils.getHeader(), "");

Result result = Result.succ("");

outputStream.write(JSONUtil.toJsonStr(result).getBytes("UTF-8"));

outputStream.flush();

outputStream.close();

}

}

(十)无效数据的返回(权限不足)

- 当数据权限不够的时候我们也要编写一个JwtAccessDeniedHandler,代码详情如下:

package com.markerhub.security;

import cn.hutool.json.JSONUtil;

import com.markerhub.common.lang.Result;

import org.springframework.security.access.AccessDeniedException;

import org.springframework.security.web.access.AccessDeniedHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class JwtAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException accessDeniedException) throws IOException, ServletException {

response.setContentType("application/json;charset=UTF-8");

response.setStatus(HttpServletResponse.SC_FORBIDDEN);

ServletOutputStream outputStream = response.getOutputStream();

Result result = Result.fail(accessDeniedException.getMessage());

outputStream.write(JSONUtil.toJsonStr(result).getBytes("UTF-8"));

outputStream.flush();

outputStream.close();

}

}

- 至此,SpringScurity已经完全的整合进入我们的Springboot项目之中。

五 结语

-

对于 Security 的扩展配置关键在于 configure(HttpSecurity http) 方法;扩展认证方式可以自定义 authenticationManager 并加入自己验证器,在验证器中抛出异常不会终止验证流程;

-

对于 token 认证的校验方式,可以暴露一个获取的接口,或者重写 UsernamePasswordAuthenticationFilter 过滤器和扩展登录成功处理器来获取 token,然后在 LogoutFilter 之后添加一个自定义过滤器,用于校验和填充 SecurityContextHolder。

-

另外,Security 的处理器大部分都是重定向的,我们的项目如果是前后端分离的话,我们希望无论什么情况都返回 json ,那么就需要重写各个处理器了。

-

然而最显而易见的特点,就是自己重写继承了UserDetailsService的UserDetailServiceImpl,来自定义登录方法和逻辑,在获取用户名和密码的同时,还要制作出jwt来,同时还要把这个用户的权限提取出来,在后面做权限校验。

-

我觉得SpringSecurity虽然很麻烦,但是功能强大,逻辑清晰,框架非常的明显,而且是Spring家族的重要一员,我觉的很有学习的价值,学起来虽然难,但是很有挑战性,学明白之后会非常有成就感。

网盘链接:

链接:https://pan.baidu.com/s/1XrKkJbz5dNFbC8jrjoDu7w

提取码:k4st

最后,作为第一期,写的东西有点多,当然项目还没有完全成型,过一段时间出第二期,把整个完整的项目都写出来,谢谢阅读。

4830

4830

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?