DAY24:漏洞复现

1、Tomcat8 弱口令 && 后台getshell漏洞复现

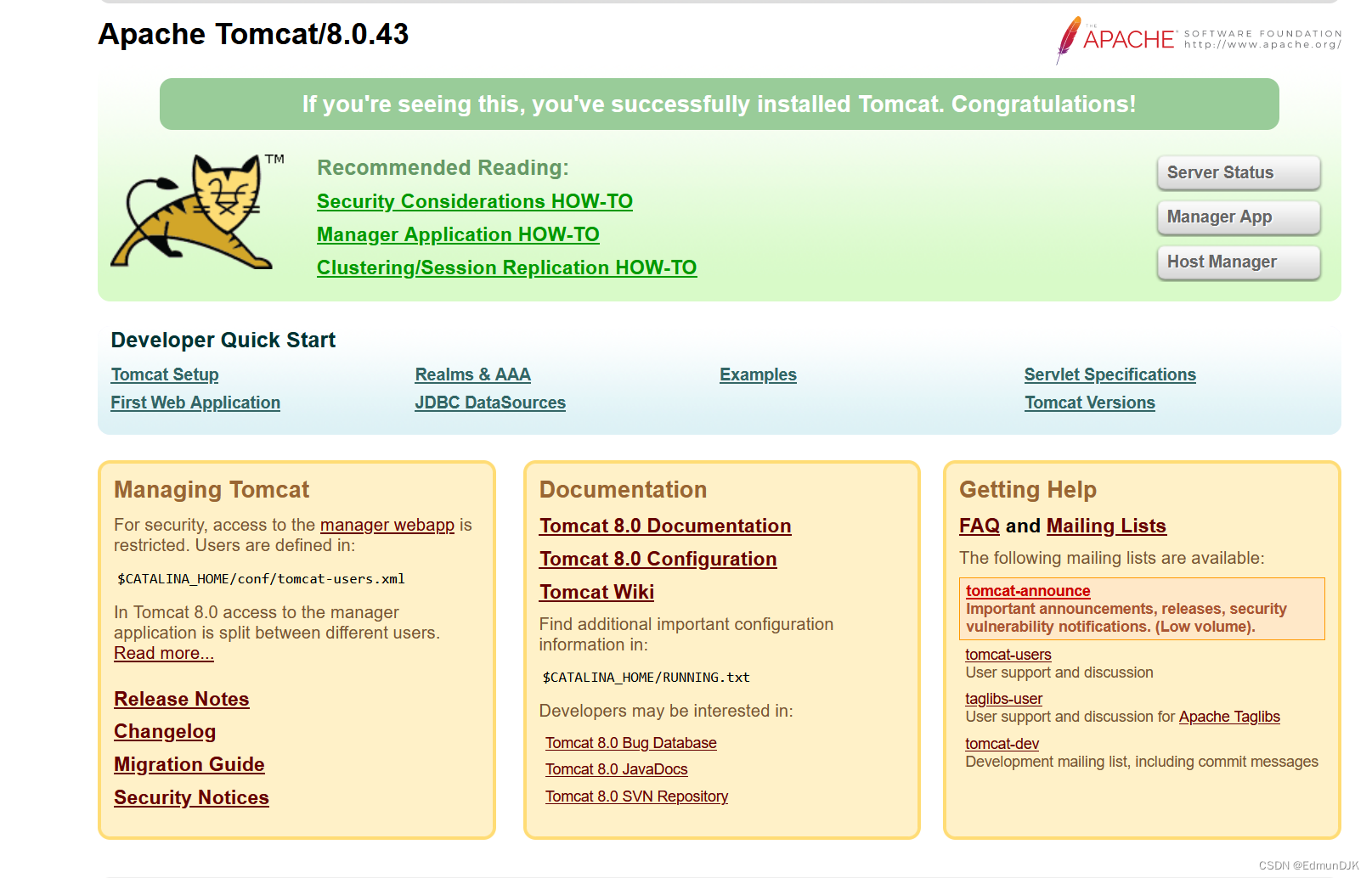

进入环境

通过简单的翻译我们可以看到 Manager App(管理应用) 来进行遍历,发现要进行登录,网上搜了搜 Tomcat 的默认账号密码都为 tomcat,进入后台管理

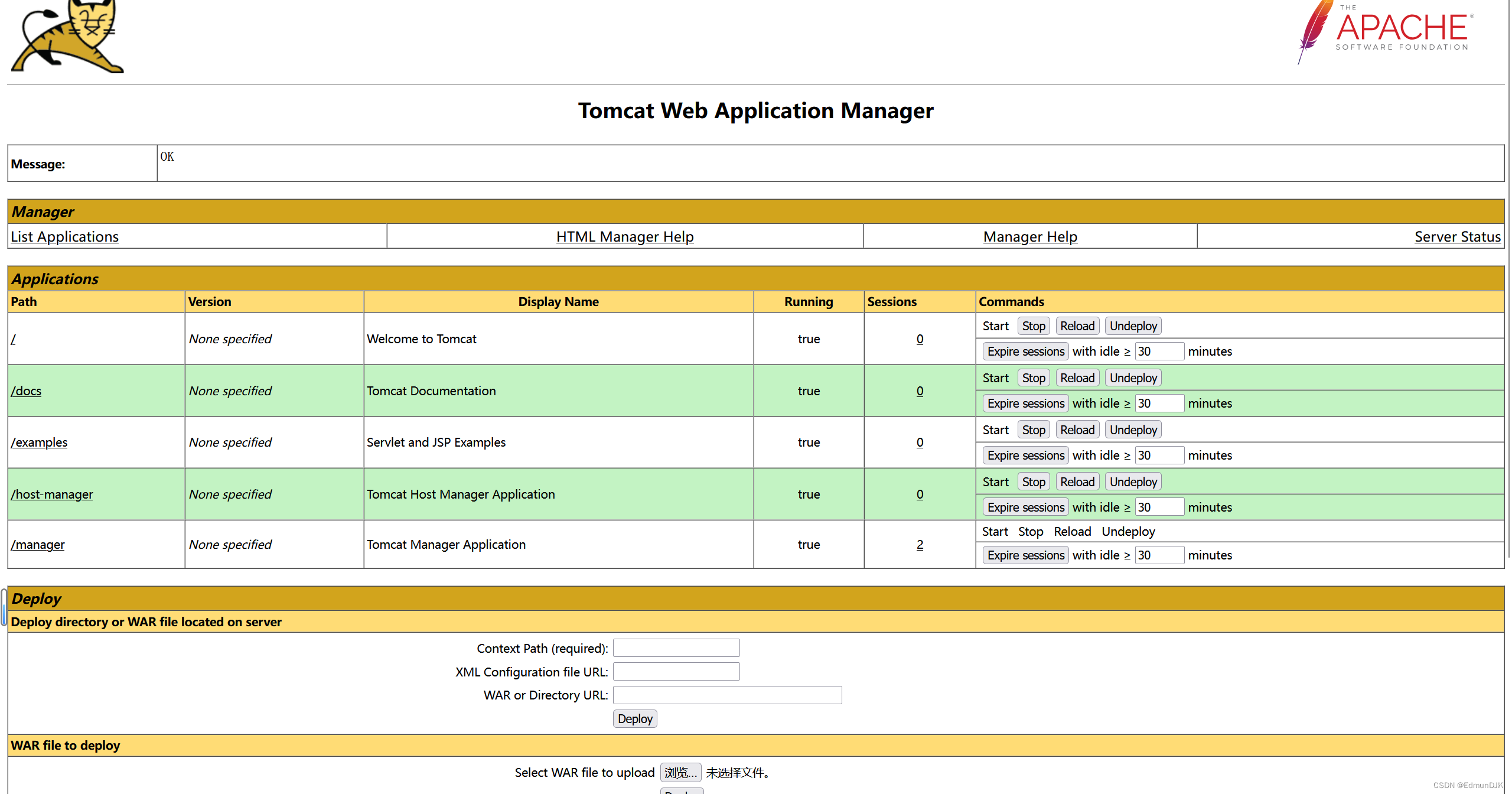

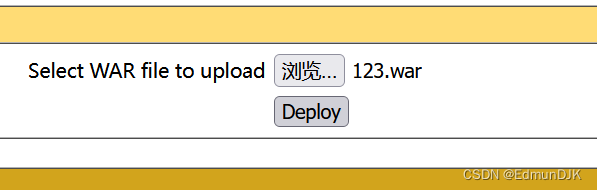

看到下面有一个文件上传点,直接上

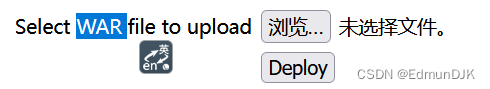

发现需要的是 war 包,那么有一种思路,我们是不是把shell 放在 war 包里他会不会解析出来,说上就上

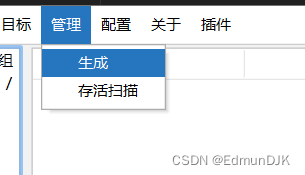

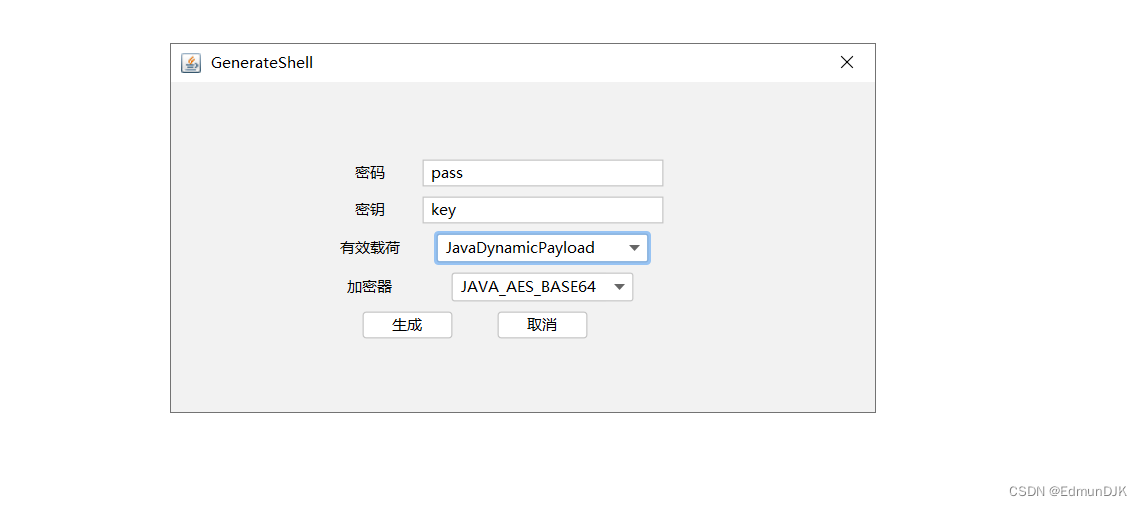

使用哥斯拉生成一个 jsp 木马

设置名字,即可成功

压缩为 zip 文件,注意不要将文件名为 shell 上传

改为 war 类型,上传

点击 deploy 访问路径 哥斯拉连接 getshell

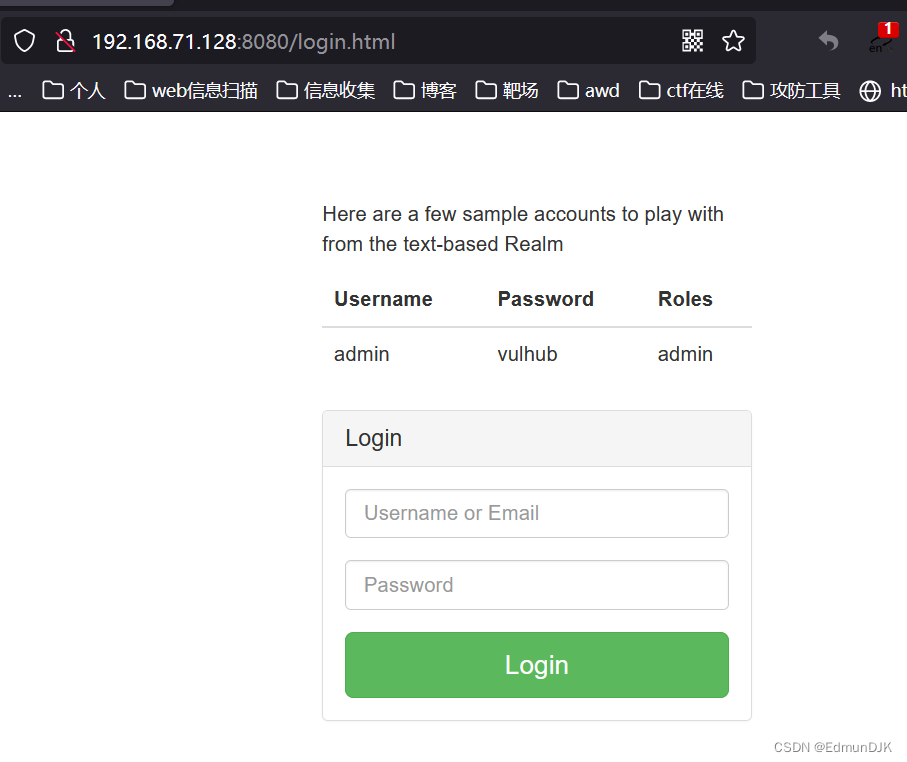

2、Apache Shiro 认证绕过漏洞(CVE-2020-1957)

这个应用中对URL权限的配置如下:

@Bean

public ShiroFilterChainDefinition shiroFilterChainDefinition() {

DefaultShiroFilterChainDefinition chainDefinition = new DefaultShiroFilterChainDefinition();

chainDefinition.addPathDefinition("/login.html", "authc"); // need to accept POSTs from the login form

chainDefinition.addPathDefinition("/logout", "logout");

chainDefinition.addPathDefinition("/admin/**", "authc");

return chainDefinition;

}

直接请求管理页面/admin/,无法访问,将会被重定向到登录页面:

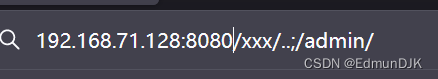

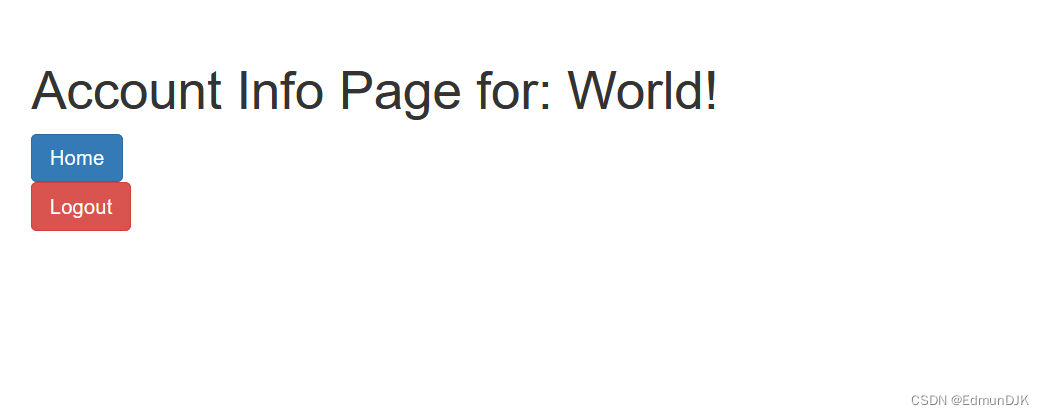

构造恶意请求/xxx/..;/admin/,即可绕过权限校验,访问到管理页面:

完成

2883

2883

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?