未授权访问漏洞,是在攻击者没有获取到登录权限或未授权的情况下,或者不需要输入密码,即可通过直接输入网站控制台主页面地址,或者不允许查看的链接便可进行访问,同时进行操作,它通常属于越权漏洞但在某些情况下也可以称为逻辑漏洞,检测试试一个后台或者功能抓包后删除cookie还可以访问

比如在一个登陆的页面url是login.php 需要输入对应的账户密码才可以登陆,但是我们可以构造路径,比如将路径修改为admin.php 盲猜路径 在没有登陆的情况下直接进入后台,未授权就是得先进后台然后拿接口去其他浏览器,访问或者删除Cookie还可以访问就是未授权

未授权寻找

常见Nday未授权访问

[常见未授权访问漏洞汇总 - hkgan - 博客园 (cnblogs.com)](https://www.cnblogs.com/hkgan/p/17370696.html#h 814071036780581683171375185)

Redis 未授权访问漏洞

MongoDB 未授权访问漏洞

Jenkins 未授权访问漏洞

Memcached 未授权访问漏洞

JBOSS 未授权访问漏洞

VNC 未授权访问漏洞

Docker 未授权访问漏洞

ZooKeeper 未授权访问漏洞

Rsync 未授权访问漏洞

Atlassian Crowd 未授权访问漏洞

CouchDB 未授权访问漏洞

Elasticsearch 未授权访问漏洞

Hadoop 未授权访问漏洞

Jupyter Notebook 未授权访问漏洞

越权存在场景

用户ID越权

https://www.xxx.com/user1/userinfo.php?user_id=user1

https://www.xxx.com/user1/userinfo.php?user_id=10001

某些功能获取信息的方式类似上面的链接,通过的是user_id 来获取对应用户信息 我们可以手机用户名字典来枚举信息,根据返回值判断是否存在问题。

如果user_id 为一个固定的数字,我们用bp 遍历数字,登陆如果没有验证 cookie 可以直接通过修改学号登陆,也就是改id学号重发, 删除cookie重发,那么就是不存在鉴权

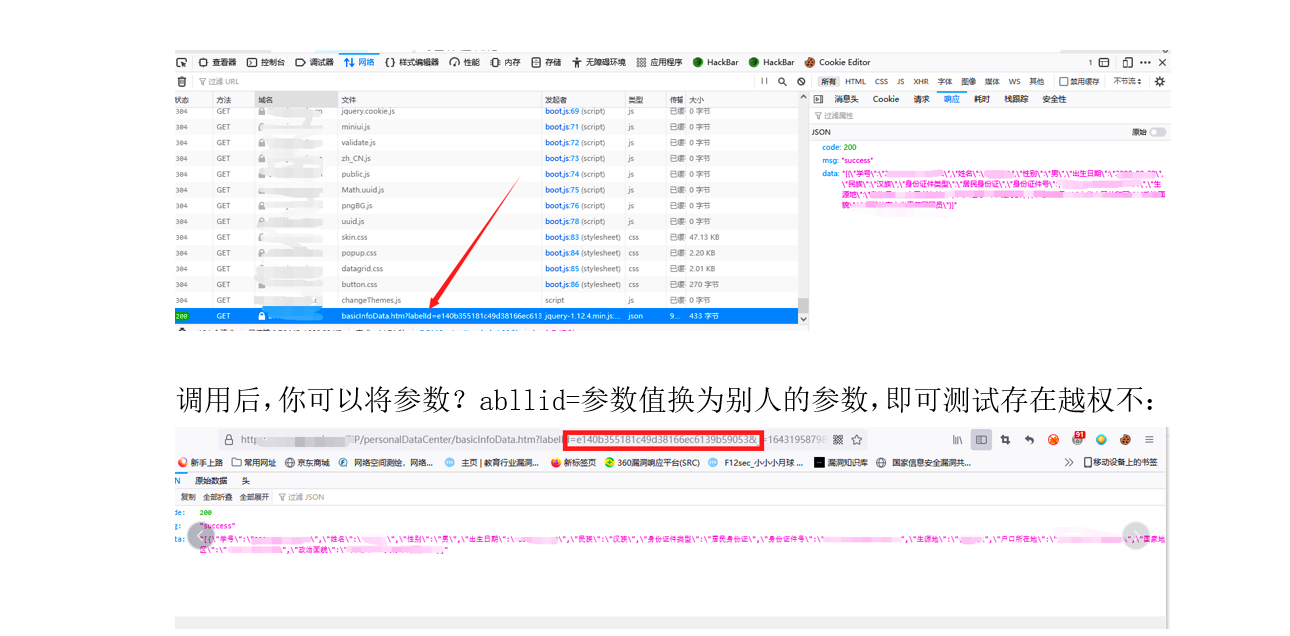

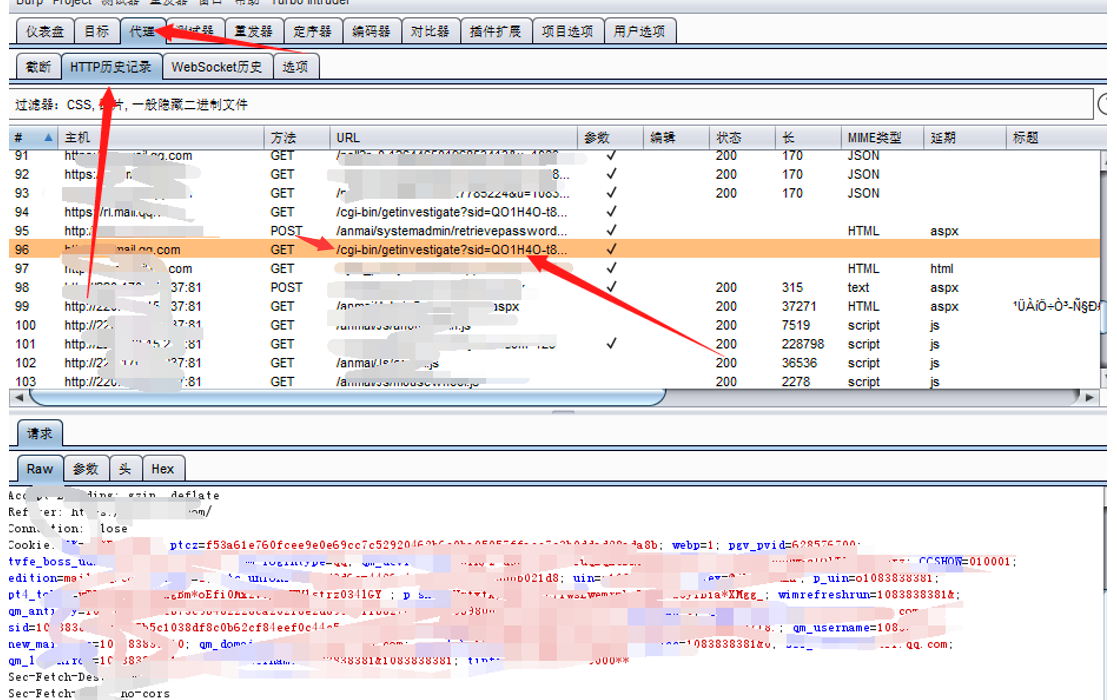

个人信息页面刷新抓包,可以通过查看接口的办法将个人信息的接口查找出来后进行测试,因为一个页面有好几个数据包,我们抓取到后需要分析,比如这里出现了sid= ,如果在站点页面是无法看见?sid这个参数的,而你在burp历史包中即可以看见此参数,这个参数就是个人身份的参数,如果没鉴权,那么水平越权就到手,只要出现辨识身份的参数就可以去打一波

个人信息查询处如果对sfz或者其他信息做了打码处理那么就F12看参数仔细看看有没有暴露出来

功能ID编号越权

https://www.xxx.com/user1/userticket.php?user_order=100001

https://www.xxx.com/user1/userticket.php?user_order=49ba59ab

问题存在用户订单 购买处 查询功能,如果user_order是订单编号就可以尝试遍历越权,如果编号并不是单纯的订单数字串,而是类似如上的编码字符串,相信自己的运气的话可以尝试某些编码的情况,例如BASE64、MD

功能地址越权1

正常情况下,只访问此后台地址时,一般会跳转到登陆地址,或者登陆后用来查看某个具体的功能,获取数据的情况根据访问的链接地址来,理论上此功能并不存在越权可能,因为没有我们可以修改的参数。但是对权限及功能的限制可能只局限于用户菜单的限制,根据常用链接,可以猜测是否存在以下地址

https://www.xxx.com/user/getuserinfo.php

开发为了方便区别功能和页面,通常会利用对应的英文来命名文件,但这些文件并不是任意用户都可以访问到的,所以可以猜测访问地址是否英文的拼接来猜测路径。对于此问题的快捷测试是获取一个高权限账号,比如辅导元严的

/getuserorder.php

/adduser.php

/deluser.php

/getalluser.php

/todetailpage.php

/ordercreate.php

......

上传文件对象ID越权

https://www.xxx.com/user1/userfile.php?fileid=10001

https://www.ccc.com/user1/userfile.php?fileid=user1_name.jpg

上传某些东西,头像文件这种,上传后如果发现存在数字这种。可以猜测此上传文件可以遍历获取,通过查询fileid来查看其他用户的上传信息。如果上传后文件名如第二种,可能此文件是系统经过重命名的,重命名的方式一般采用当前上传的时间戳或者当前上传的日期加随机字段,这种情况下枚举较为困难

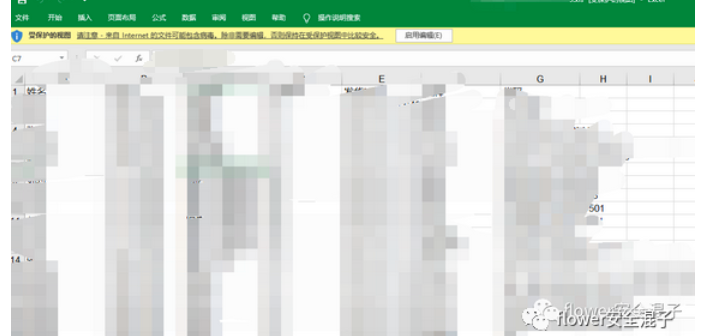

个人信息导出CSRF未授权

个人导出信息页面退出 换个浏览器再访问导出信息的链接看看能不能下载 可以的话就是未授权访问,观察数据包删除Cookie重发 删除CSRF_token 重发

CSRF+未授权

导出也会有数据包链接,如果导出没有校验,我们把导出的请求做成CSRF给受害者,并且存在发送地址的话

一般是邮箱,这样受害者在登录状态下点击执行了导出的请求并且个人就发送到攻击者的邮箱上

SSRF导出PDF

SSRF导出是由于文件中存在可以自定义编辑的地方,HTML代码,写入Paylaod导出后就是内网读取到的资源

涉及到个人信息导出编辑处,尝试 CSRF SSRF CORS XXE 在文档中打入语句,导出后是否会回显就是判断方式

1.手动JS寻找url 地址拼接

2.dira扫目录敏感路径

3.JSfuzz工具提取JS中的url

4.自己的路径字典 ↩︎

5578

5578

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?