- ACL的分类

| ACL的类型 | 编号范围 | 规则制定的主要依据 |

|---|---|---|

| 基本ACL | 2000~2999 | 报文的源IP地址等信息 |

| 高级ACL | 3000~3999 | 报文的源IP地址、目的IP地址、报文优先级、IP承载的协议类型及特性等三、四层信息 |

| 二层ACL | 4000~4999 | 报文的源MAC地址、目的MAC地址、IEEE802.1p优先级、数据链路层协议类型等二层信息 |

| 用户自定义ACL | 5000~5999 | 用户自定义报文的偏移位置和偏移量、从报文中提取出的相关内容等信息 |

一、基本ACL的配置

基本ACL的命令格式

rule [rule-id] {permit|deny} [source {source-address source-wildcard|any} |fragment |logging | time-range time-name]

对命令中各个组成项的解释如下

(1)rule :表示这是一个规则

(2)rule-id :表示这条规则的编号

(3)permit|deny :是一个“二选一”选项,表示与这条规则相关联的处理动作。deny命令表示“拒绝”;permit表示“允许”。

(4)source :表示源IP地址信息

(5)source-address :表示具体的源IP地址。

(6)source-wildcard :表示与source-address 相对应的通配符。source-wildcard和source-address结合使用,可以确定一个IP地址的集合。特殊情况下,该集合中可以包含一个IP地址。

(7)any:表示源IP地址可以是任意地址

(8)fragment :表示该规则只对非首片分片报文有效。

(9)logging :表示需要对匹配该规则的IP报文进行日志记录。

(10)time-ranr time-name : 表示该规则的生效时间段为time-name

实验案例

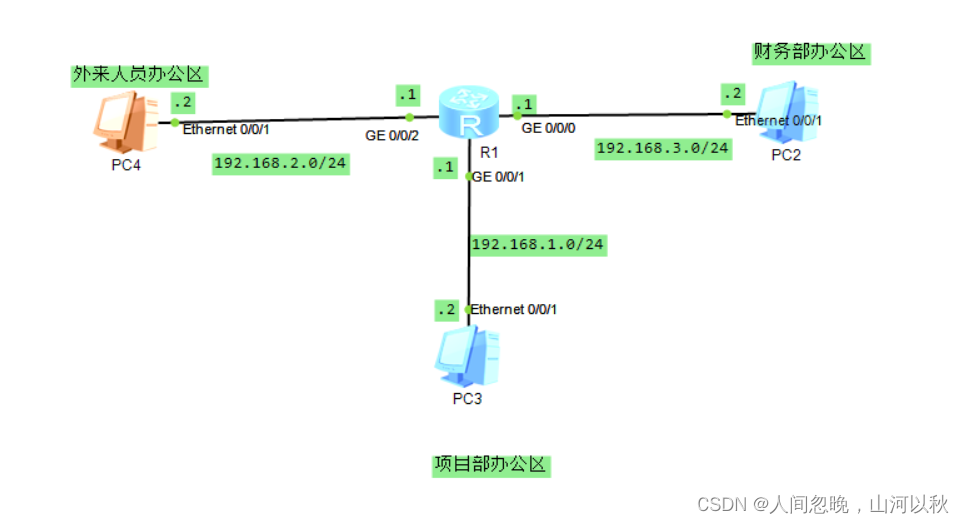

拓扑图

要求:外来人员办公区无法接收到财务部办公区的报文。

(1)主机和路由器基本配置,实现全网通

-

外来人员办公区的主机

-

财务部办公区的主机

-

项目部办公区

-

路由器的接口配置IP地址

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname R1

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.3.1 24

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]ip address 192.168.1.1 24

[R1-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[R1-GigabitEthernet0/0/2]ip address 192.168.2.1 24

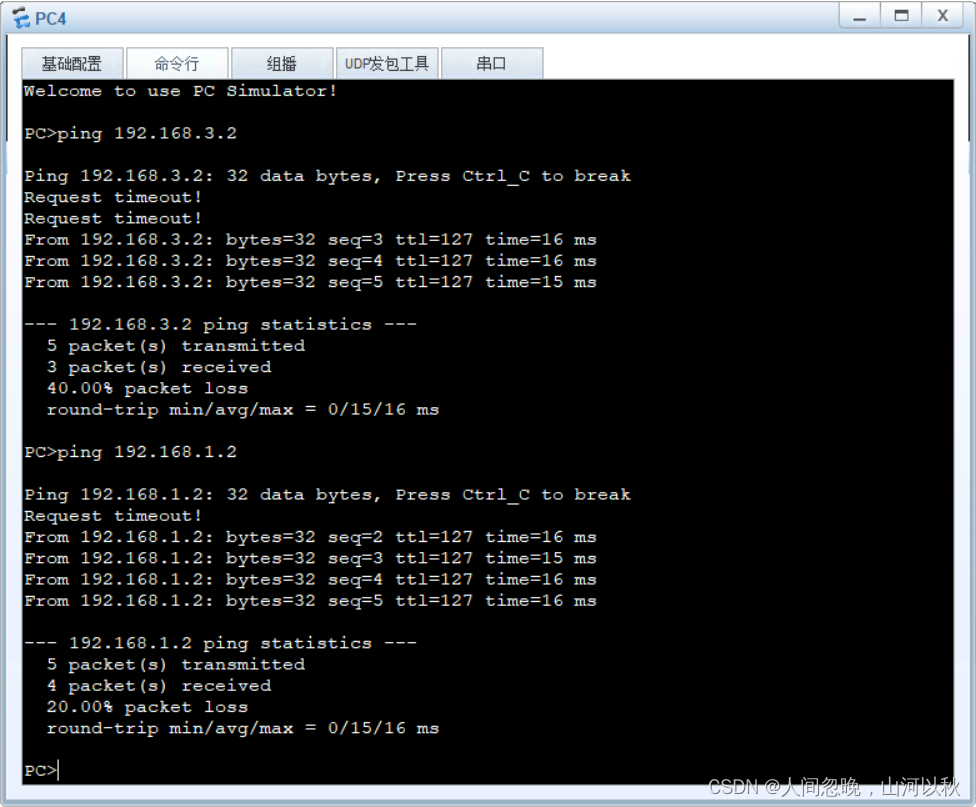

测试一下连通性

(2)基本ACL配置

- 创建一个编号为2000的基本ACL

[R1]acl 2000

[R1-acl-basic-2000]rule deny source 192.168.2.1 0.0.0.0 ## 拒绝放行源IP地址为192.168.2.1的IP报文

[R1-acl-basic-2000]quit

- 使用报文过滤技术中的【traffic-filter】命令将ACL 2000应用到路由器R1的GE0/0/0接口的出方向上。

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]traffic-filter outbound acl 2000

[R1-GigabitEthernet0/0/0]quit

一、高级ACL的配置

高级ACL的命令格式

rule [rule-id] {permit|deny} ip[destination{destination-adress destination-wildcard |dany}] [source{source-adress source-wildcard}| any]

对命令中格式组成项的解释

(1)destnation 表示目的IP地址信息

(2)destination-address 表示具体的目的IP地址

(3)destination-wildcard 表示与destination-address相对应的通配符

(3)destination-wildcard与destination-address结合使用,可以确定一个IP地址的集合。特殊情况下,该集合可以包含一个IP地址。

实验案例

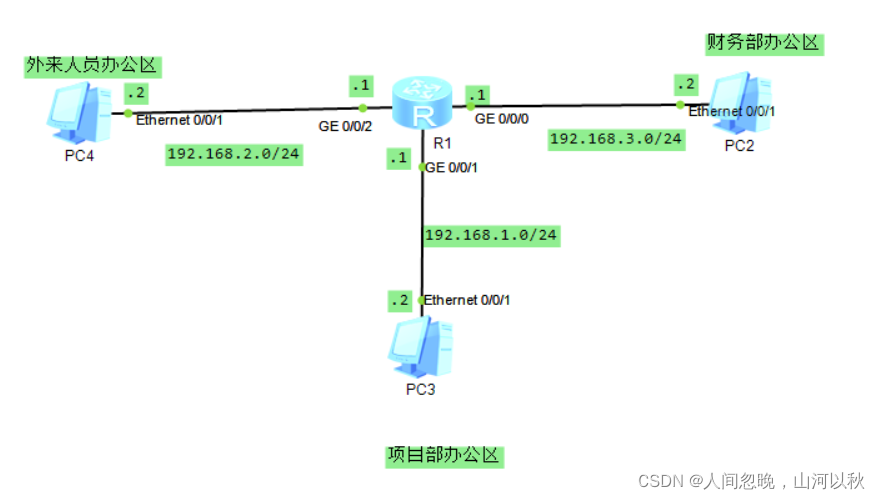

拓扑图

要求:外来人员无法接收到来自财务部的报文

前面的基本配置和基本ACL一样

- 高级ACL的配置

[R1]acl 3000

[R1-acl-adv-3000]rule deny ip destination 192.168.2.1 0.0.0.0

[R1-acl-adv-3000]quit

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

[R1-GigabitEthernet0/0/0]quit

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?