volatility内存镜像取证

在misc中raw文件一般不是一个图像文件,RAW(图像文件)_百度百科 (baidu.com)

而是内存镜像文件,(10条消息) 内存映像文件简介_hust_sheng的专栏-CSDN博客_内存映像文件

也就是说在这个镜像文件里面,我们可以看到当时主机上运行的进程以及交换的文件

这里介绍使用volatility对raw文件进行取证,也就是是内存取证

volatility安装(10条消息) volatility安装及使用_陈止风的博客-CSDN博客_volatility安装

volatilityfoundation/volatility: An advanced memory forensics framework (github.com)

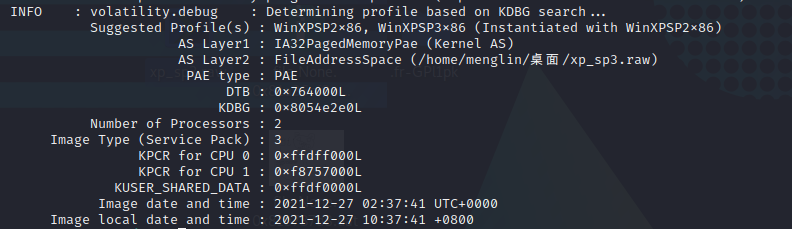

查看内存镜像系统摘要

python2 vol.py -f xxx.raw imageinfo

得到

这里得到的系统版本"WinXPSP3x86"接下来的命令中要用到

扫描镜像的进程

vol.py -f xxx.raw --profile=WinXPSP3x86 psscan

或者是

vol.py -f xxx.raw --profile=WinXPSP3x86 pslist

返回所有进程,查看可疑进程

misc里面最敏感的当然是zip和notepad,进一步查看这两个进程的文件

导出进程数据

vol.py -f xxx.raw --profile=WinXPSP3x86 memdump -p 3388 -D ./

其中-p的参数值是进程对应的PID号

导出结果是.dmp文件

扫描文件

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep zip

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep txt

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep flag

不加grep,管道操作的话,扫描出来的文件会很多,很影响取证操作

这样可疑文件就出来了

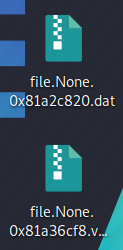

导出文件

在扫描文件过程中每个文件的开头都有一串十六进制,那个应该是文件的存取地址

voi.py -f xxx.raw --profile=WinXPSP3x86 dumpfiles -Q 0x0000000001b34f90<文件地址> -D outfile

这样就成功导出文件

导出的文件后缀名是统一的,需要之后自行修改正确的后缀名

另外的一些内存取证工具

其他工具

- EasyRecovery

- MedAnalyze

- FTK

- Elcomsoft Forensic Disk Decryptor

来源于CTF-wiki

参考文章

(10条消息) kali 安装volatility_Volatility取证使用笔记_weixin_39559369的博客-CSDN博客

4459

4459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?