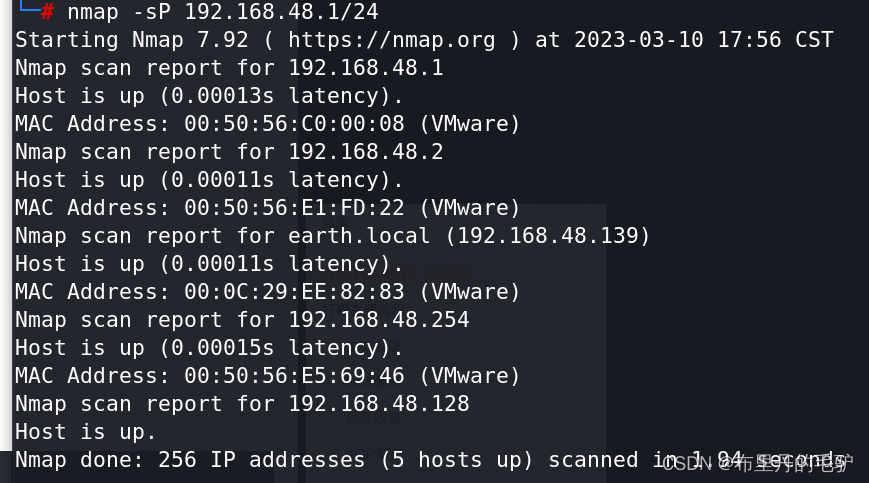

一、发现主机

首先通过nmap扫描网段

nmap -sP 192.168.48.1/24

-sP 探测此网段的存活主机 可以连同 | grep up一起使用 这样看起来更清爽一些

发现目标主机192.168.48.139

直接访问该IP

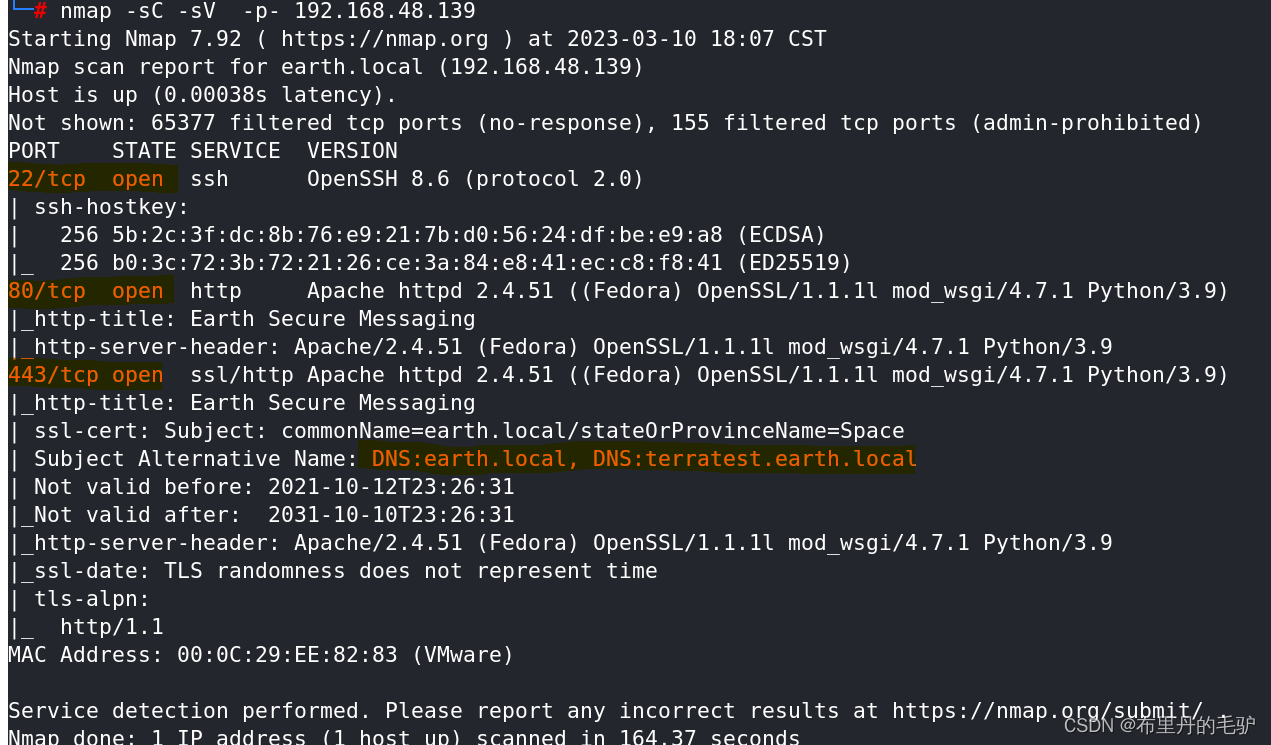

二、端口扫描

通过nmap扫描端口

nmap -sC -sV -p- 192.168.48.139

-sC 使用默认脚本扫描网络 -sV 探测端口的服务和版本

开放端口:22,80,443

在443端口上有DNS解析

DNS:earth.local,DNS:terratest.earth.local

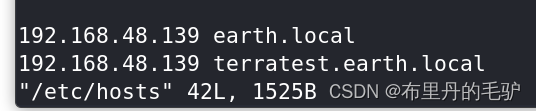

三、修改hosts访问网站

vim /etc/hosts

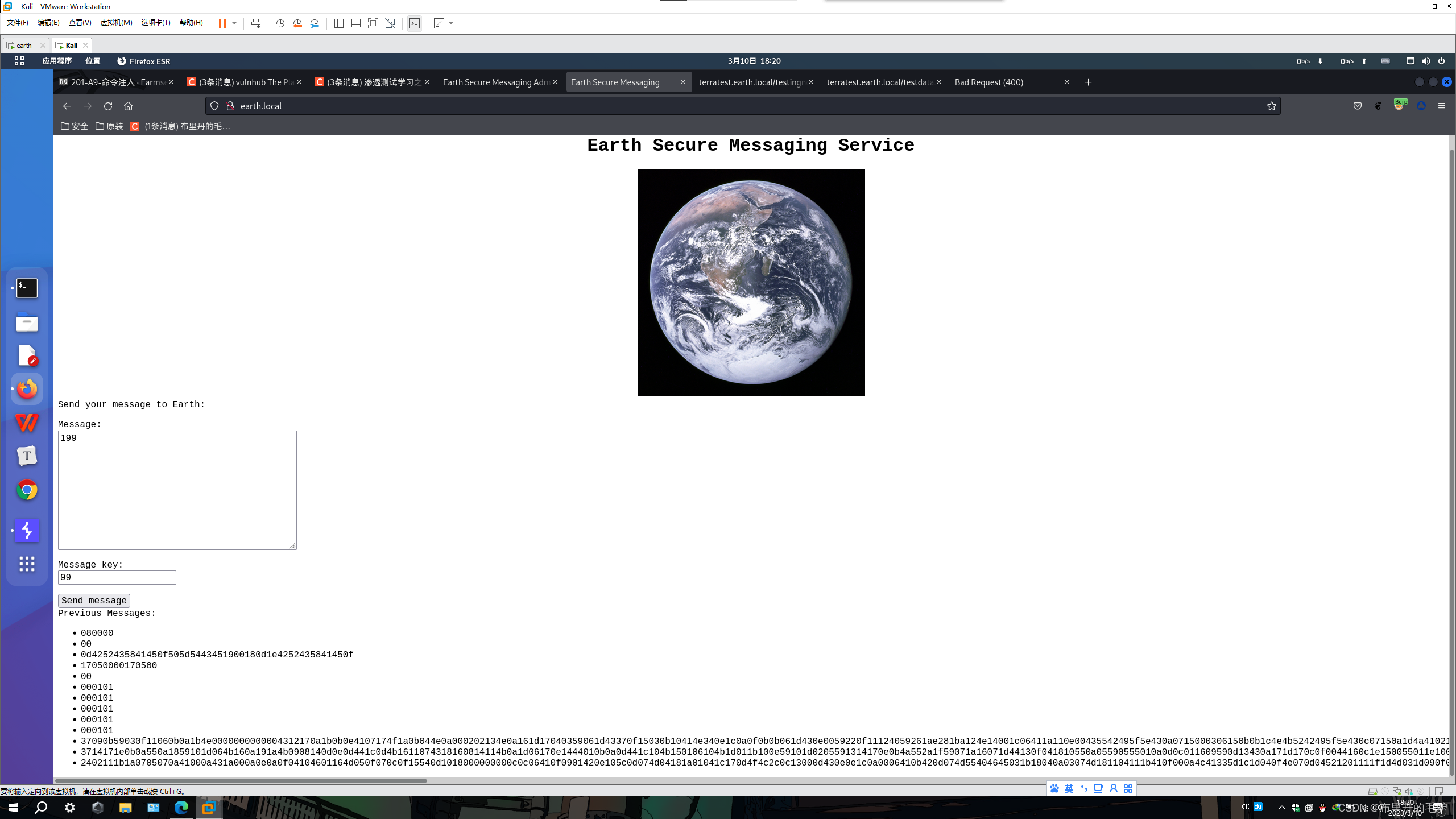

访问两个网站

https://earth.local

测试之后发现是一个加密的功能,Message被密钥Message Key加密后输出在下面,但是暂不清楚是什么加密

我以为会在这里测试XSS漏洞或者SQL注入啥的,看了人家的文章,直接就往下走了🤐(黑人问号???)

https://terratest.earth.local

四、信息收集

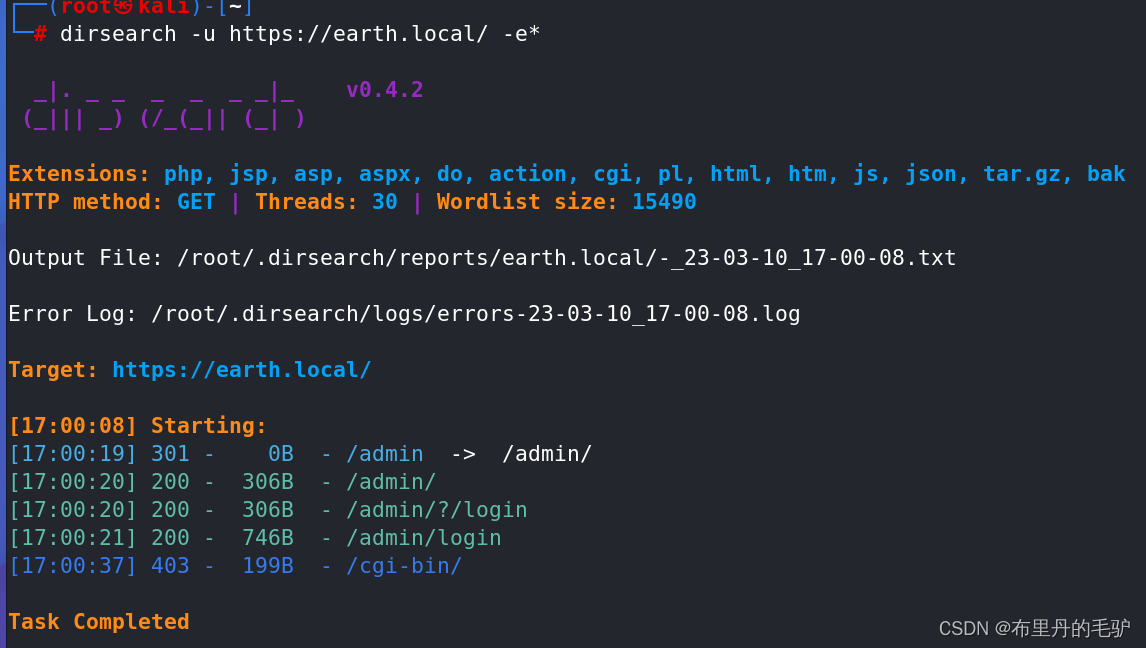

通过dirsearch对两个网站进行目录扫描

dirsearch -u https://earth.local/ -e*

发现 /admin/login 页面

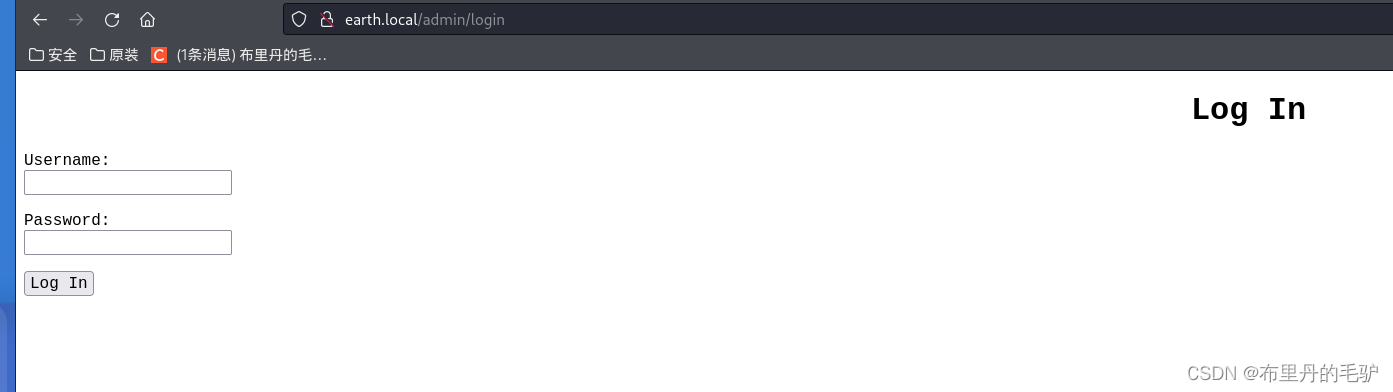

访问后

一样,我以为会直接在这里测试弱口令和SQL注入啥的😑

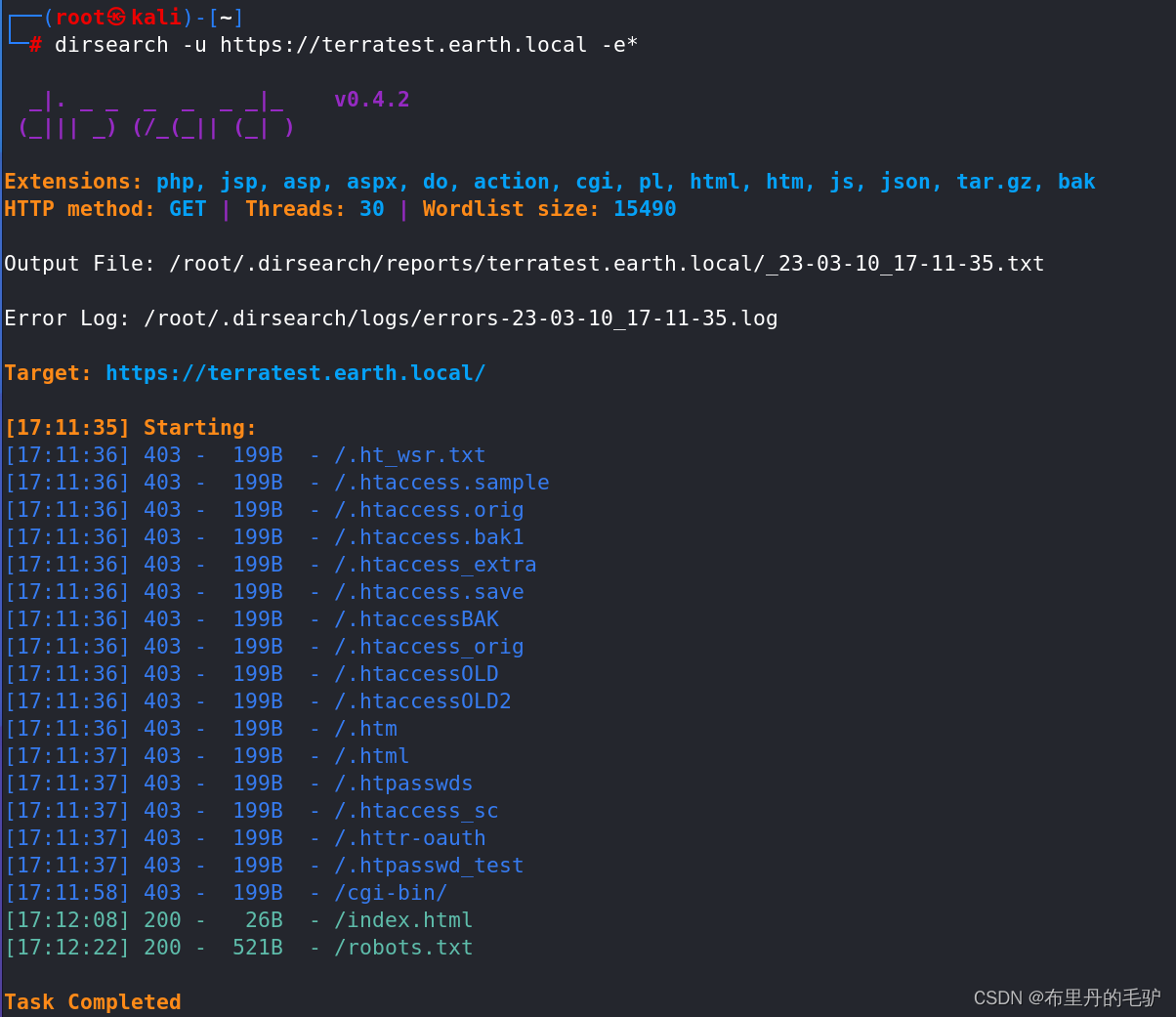

dirsearch -u https://terratest.earth.local/ -e*

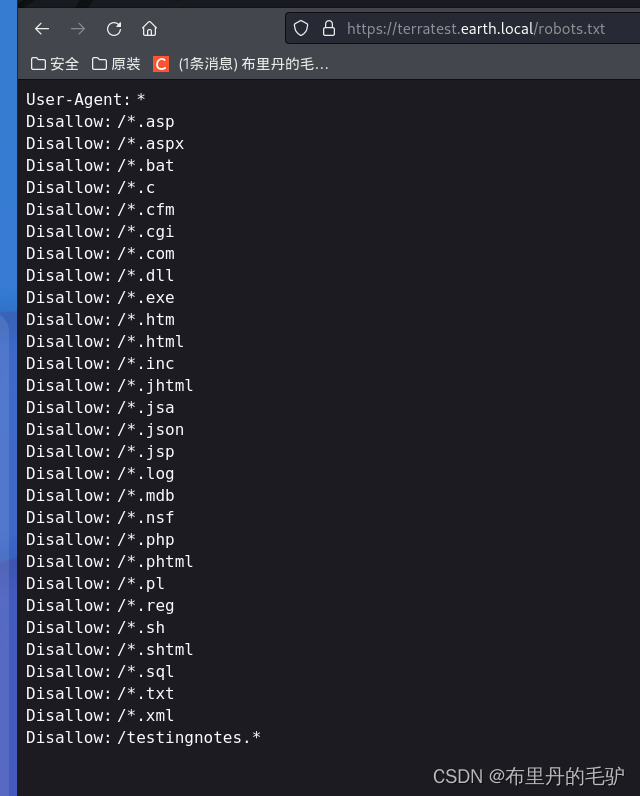

发现可疑文件robot.txt

访问后

发现有一个testingnotes文件,但是不知道是什么格式,把上面的格式进行拼接并访问,最后测试发现是txt格式

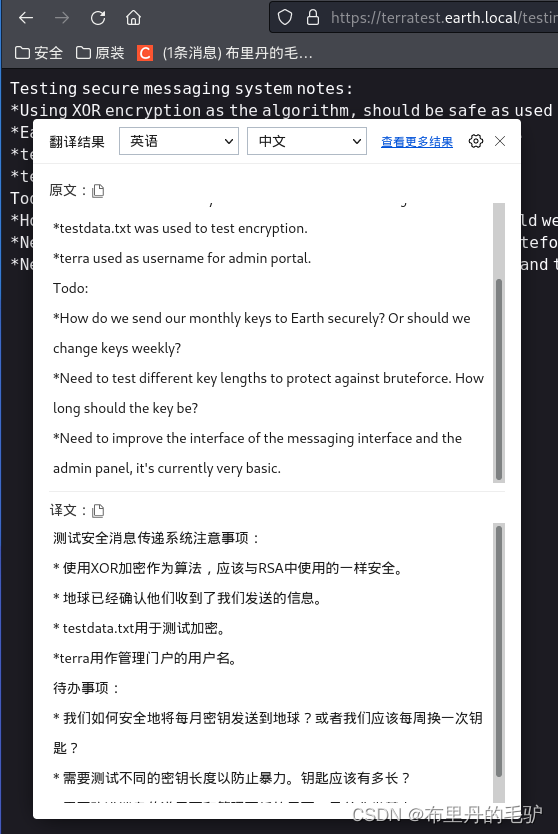

访问testingnotes.txt

得到有效信息

1、使用了异或加密

2、发现新文件testdata.txt,并且其被作为加密的密钥

3、发现管理员用户名terra

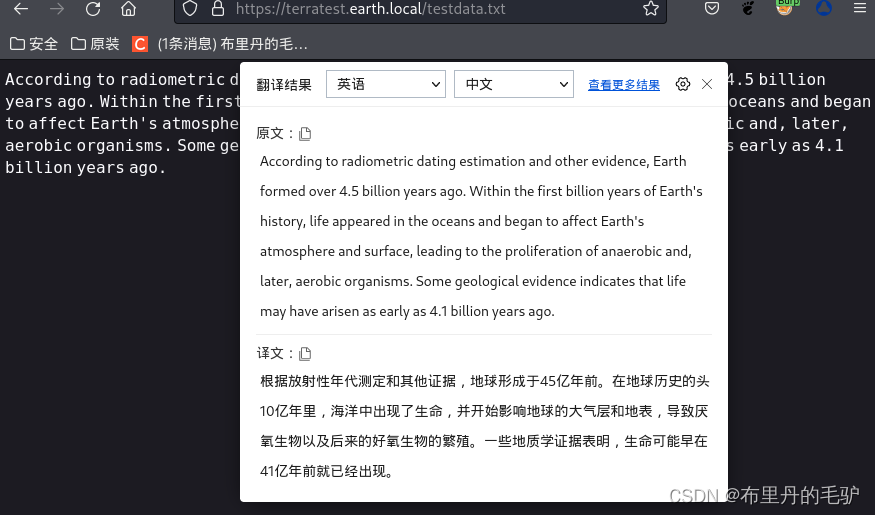

访问testdata.txt

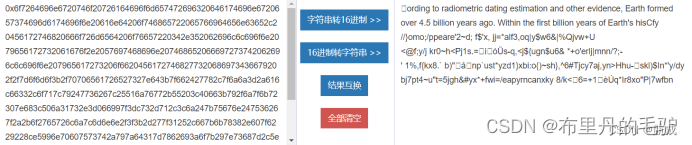

联想到在earth.local页面底部有三个初始的加密过后的值

五、密码破解

我一开始还猜testdata.txt中出现的三个数据45、10、41是密钥,结果看了大佬的文章才知道tm整个文件都是密钥。。。😓

找到的几个在线解密XOR的密钥都只能输入整数,害。。。

后面看了大佬的文章也不会了😭

贴个大佬手搓的Python代码解密xor

import binascii

data1 = "37090b59030f11060b0a1b4e0000000000004312170a1b0b0e4107174f1a0b044e0a000202134e0a161d17040359061d43370f15030b10414e340e1c0a0f0b0b061d430e0059220f11124059261ae281ba124e14001c06411a110e00435542495f5e430a0715000306150b0b1c4e4b5242495f5e430c07150a1d4a410216010943e281b54e1c0101160606591b0143121a0b0a1a00094e1f1d010e412d180307050e1c17060f43150159210b144137161d054d41270d4f0710410010010b431507140a1d43001d5903010d064e18010a4307010c1d4e1708031c1c4e02124e1d0a0b13410f0a4f2b02131a11e281b61d43261c18010a43220f1716010d40"

data2 = "3714171e0b0a550a1859101d064b160a191a4b0908140d0e0d441c0d4b1611074318160814114b0a1d06170e1444010b0a0d441c104b150106104b1d011b100e59101d0205591314170e0b4a552a1f59071a16071d44130f041810550a05590555010a0d0c011609590d13430a171d170c0f0044160c1e150055011e100811430a59061417030d1117430910035506051611120b45"

data3 = "2402111b1a0705070a41000a431a000a0e0a0f04104601164d050f070c0f15540d1018000000000c0c06410f0901420e105c0d074d04181a01041c170d4f4c2c0c13000d430e0e1c0a0006410b420d074d55404645031b18040a03074d181104111b410f000a4c41335d1c1d040f4e070d04521201111f1d4d031d090f010e00471c07001647481a0b412b1217151a531b4304001e151b171a4441020e030741054418100c130b1745081c541c0b0949020211040d1b410f090142030153091b4d150153040714110b174c2c0c13000d441b410f13080d12145c0d0708410f1d014101011a050d0a084d540906090507090242150b141c1d08411e010a0d1b120d110d1d040e1a450c0e410f090407130b5601164d00001749411e151c061e454d0011170c0a080d470a1006055a010600124053360e1f1148040906010e130c00090d4e02130b05015a0b104d0800170c0213000d104c1d050000450f01070b47080318445c090308410f010c12171a48021f49080006091a48001d47514c50445601190108011d451817151a104c080a0e5a"

f = binascii.b2a_hex(open('testdata.txt', 'rb').read()).decode()

print(hex(int(data1,16) ^ int(f,16)))

print(hex(int(data2,16) ^ int(f,16)))

print(hex(int(data3,16) ^ int(f,16)))

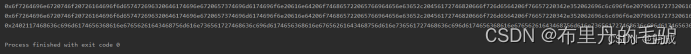

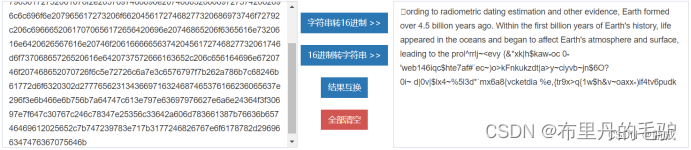

得到三段数是16进制的数据

进行解码

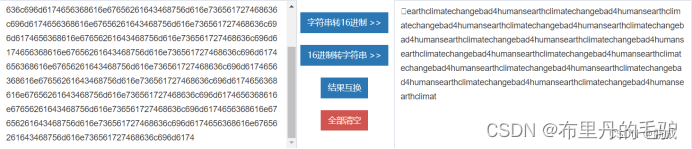

前两段都没有意义,最后一段是循环的earthclimatechangebad4humans

将其作为密码去https://earth.local登录

成功!!!!

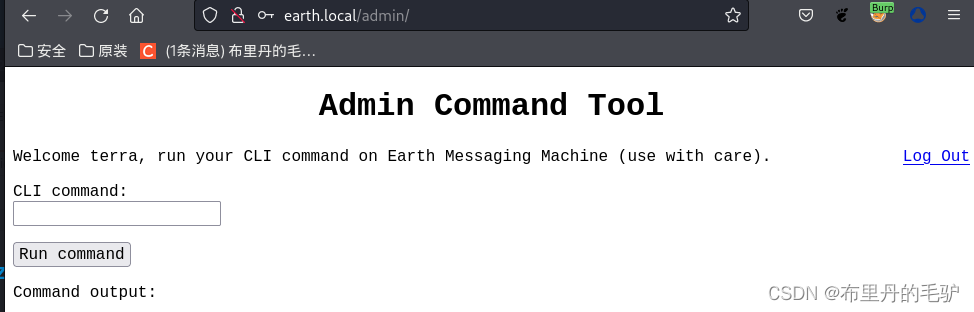

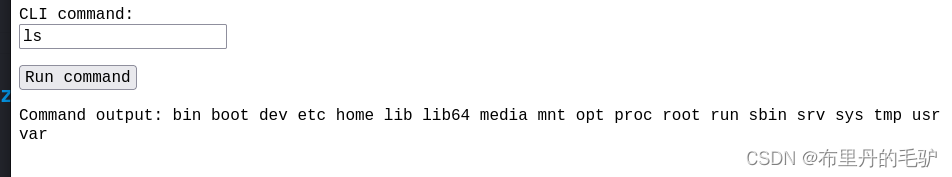

试试执行命令 ls

执行成功!!!

后面的反弹shell我就看不懂了,还没学到😏

3072

3072

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?