目录

一、简介

概述:

原本该软件适用于公司和家庭管理,其功能十分强大,不但能监视、键盘记录、监控桌面、文件操作等。还可以运行后自动删除、毫无提示安装等,因早年采用反弹链接这种缺陷设计,使得使用者拥有最高权限,一经破解即无法控制。最终导致被恶意使用。原作者的灰鸽子被误认为是一款集多种控制方式于一体的木马程序。

机理

构成

生成的服务端文件文件名为G_Server.exe(这是默认的,当然也可以改变)

然后利用一切办法使用户运行G_Server.exe程序(大多数是kun bang)

运行过程

G_Server.exe运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_Server.dll和G_Server_Hook.dll到windows目录下。G_Server.exe、G_Server.dll和G_Server_Hook.dll三个文件相互配合组成了灰鸽子服务端, G_Server_Hook.dll负责隐藏灰鸽子。通过截获进程的API调用隐藏灰鸽子的文件、服务的注册表项,甚至是进程中的模块名。截获的函数主要是用来遍历文件、遍历注册表项和遍历进程模块的一些函数。所以,有些时候用户感觉中了毒,但仔细检查却又发现不了什么异常。有些灰鸽子会多释放出一个名为G_ServerKey.dll的文件用来记录键盘操作。注意,G_Server.exe这个名称并不固定,它是可以定制的,比如当定制服务端文件名为A.exe时,生成的文件就是A.exe、A.dll和A_Hook.dll。

Windows目录下的G_Server.exe文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_Server.dll和G_Server_Hook.dll并自动退出。G_Server.dll文件实现后门功能,与控制端客户端进行通信;G_Server_Hook.dll则通过拦截API调用来隐藏木马。因此,中马后,我们看不到木马文件,也看不到木马注册的服务项。随着灰鸽子服务端文件的设置不同,G_Server_Hook.dll有时候附在Explorer.exe的进程空间中,有时候则是附在所有进程中

.

二、使用方法

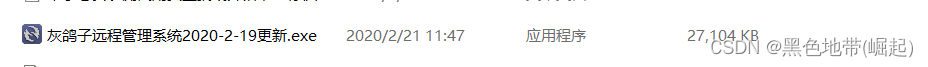

第一步:安装管理端

第二步:注册+登录

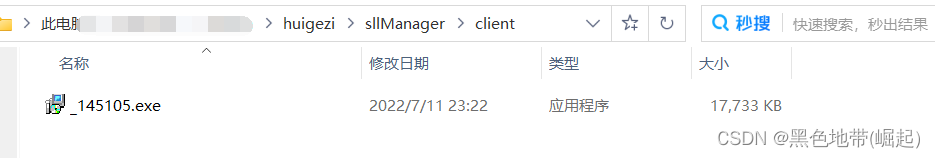

第三步:生成服务端

第四步:kunbang文件

使用exekbj将exe文件与正常程序kb在一起

第五步:发送

1.放到网页中

2.邮件发送

3. 聊天工具发送

4. 软件

第六步:执行相应的功能

截图、键盘记录、监控桌面、文件操作等

3030

3030

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?