一、概述

Cross-site-request-forgery简称为“CSRF”

在“CSRF”的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标用户进行点击,用户一旦点击了这个请求,整个请求也就完成了,所以CSRF攻击也被成为“one click”攻击

场景举例:

1、如果小黑想要修改lucy的个人信息,应该怎么办:

小黑将修改个人信息的请求伪造一下,然后引诱lucy在登录的情况下点击,就攻击成功了

2、为什么小黑的攻击可以成功:

条件一:购物网站没有对个人信息修改的请求进行防CSRF处理,导致该请求容易被伪造

条件二:lucy在登陆了后台的情况下,点击了小黑发送的“埋伏”链接

3、CSRF与XSS的区别

如果小黑事先在网站的首页发现了一个XSS漏洞,则小黑可能这样做:

- 欺骗lucy访问埋伏了XSS脚本(盗取cookie的脚本)的页面

- Lucy中招,小黑盗取到lucy的cookie

- 小黑顺利登录到lucy的后台,小黑自己修改lucy的相关信息

所以,区别主要是:

CSRF是借助用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取了用户的权限,然后实施破坏

4、如何确定一个web系统存在CSRF漏洞

1)对目标网站增删改查的地方进行标记,并观察逻辑,判断请求是否可以被伪造

比如修改管理员账号时,并不需要验证旧密码,导致请求容易被伪造

比如对于敏感信息的修改并没有使用安全的token验证,导致容易被伪造

2)确认凭证的有效期

虽然退出或者关闭了浏览器,但是cookie仍然有效,或者session并没有及时过期,导致CSRF攻击变的简单

二、get实验演示

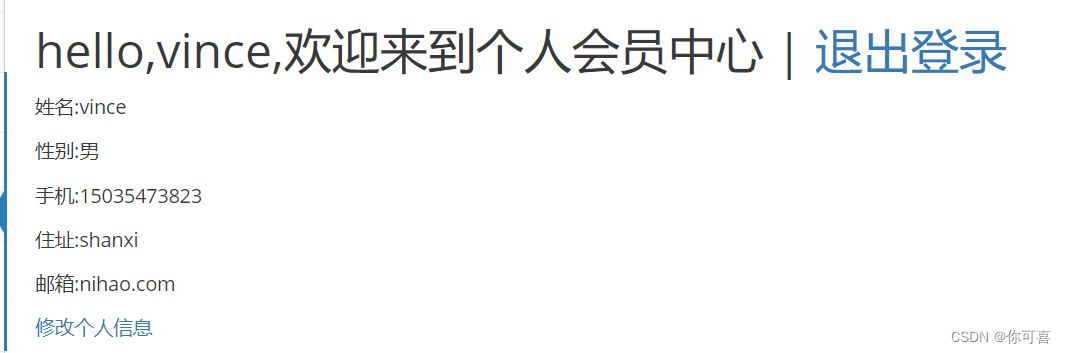

首先登录一个账号,显示lucy的具体信息,可以对其进行修改

没有token验证,又是get请求,因此很容易伪造请求

伪造链接,将想要修改的参数进行修改,再发送给登录态的用户,用户点击之后就攻击成功了,住址成功修改

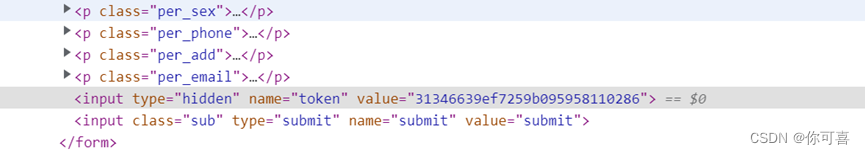

1、Csrf token详解以及常见防范措施

1)Token是如何防止CSRF的:

Token的主要问题时敏感操作的链接容易被伪造,那么如何让这个链接不容易被伪造?

每次请求,都增加一个随机码(需要够随机,不容易伪造),后台每次对这个随机码进行验证

2)防范措施

增加token验证:

对关键操作增加token验证,token值必须随机,每次都不一样

关于安全的会话管理:

- 不要在客户端保存敏感信息(比如身份认证信息)

- 测试直接关闭,退出时的会话过期机制

- 设置会话过期机制,不如15分钟内无操作,则自动登录过时

访问控制安全管理:

- 敏感信息的修改需要对身份进行二次认证,比如修改账号时,需要判断旧密码

- 敏感信息的修改使用post而不是get

- 通过http头部中的referer来限制原页面

增加验证码:

一般使用在登录,也可以用在其他重要信息操作的表单中

221

221

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?