目录

一、问题引入

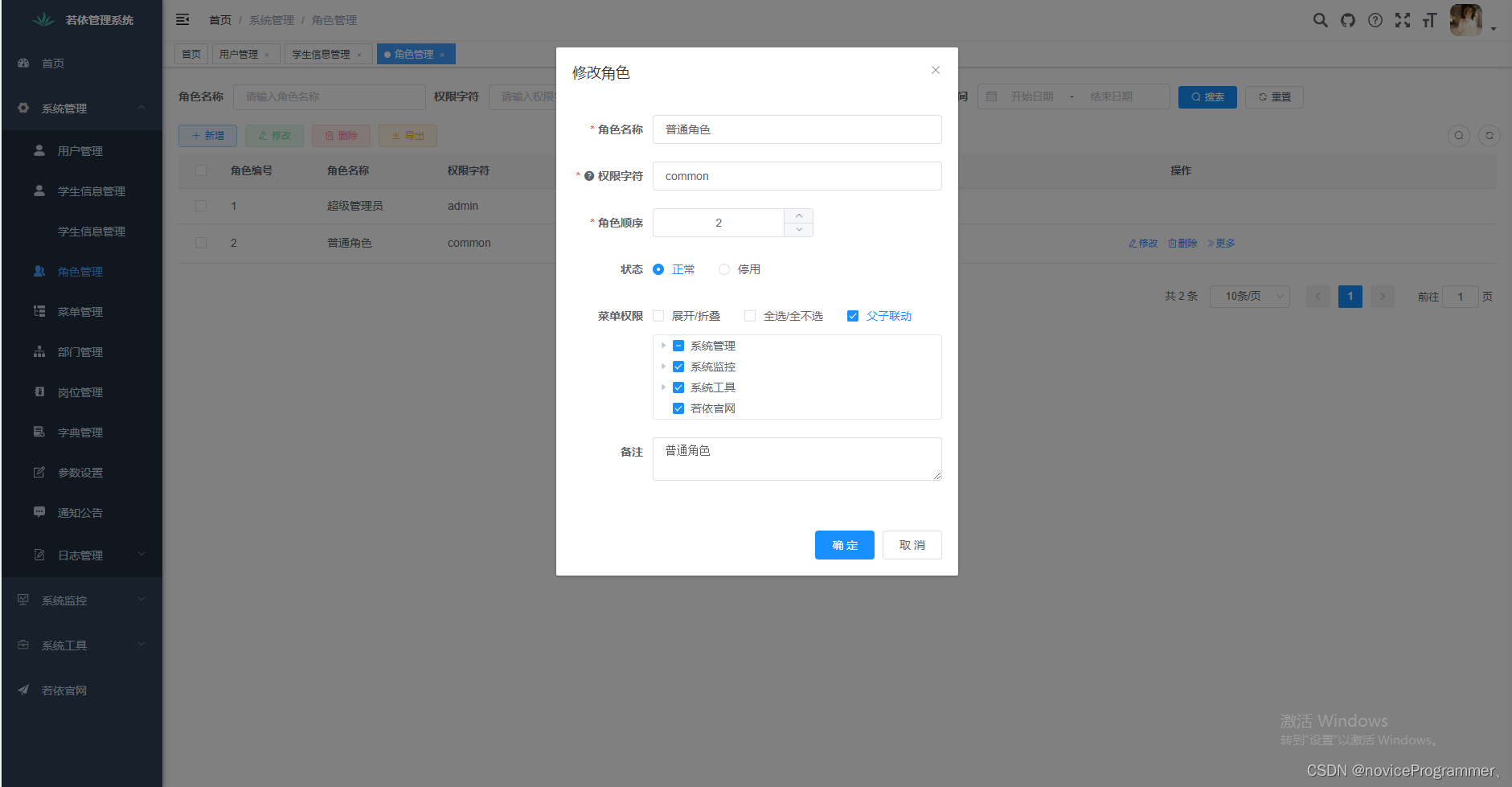

我们都知道若依功能可以给予不同用户权限,通过角色管理模块的修改可以实现不同权限的授予与否;

我们得深究一下如何实现不同用户读取不同的数据得到相对应的数据权限。

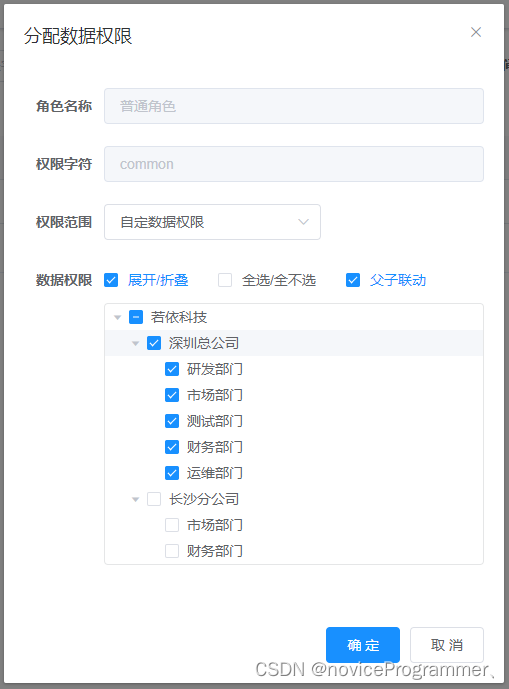

在右边更多一栏处我们可以看到数据权限这一选项,点进去看我们可以发现当前用户ry已拥有全部数据权限。

登录用户ry可以看到ry确实拥有了全部数据权限,这与超级管理员所看到的是一样的。

我们可以自定义用户ry的数据权限,仅让它获取部分部门的数据权限,对比一下效果如何。

再看一次登录ry用户的部门管理界面我们可以发现与自定义数据权限相对应。

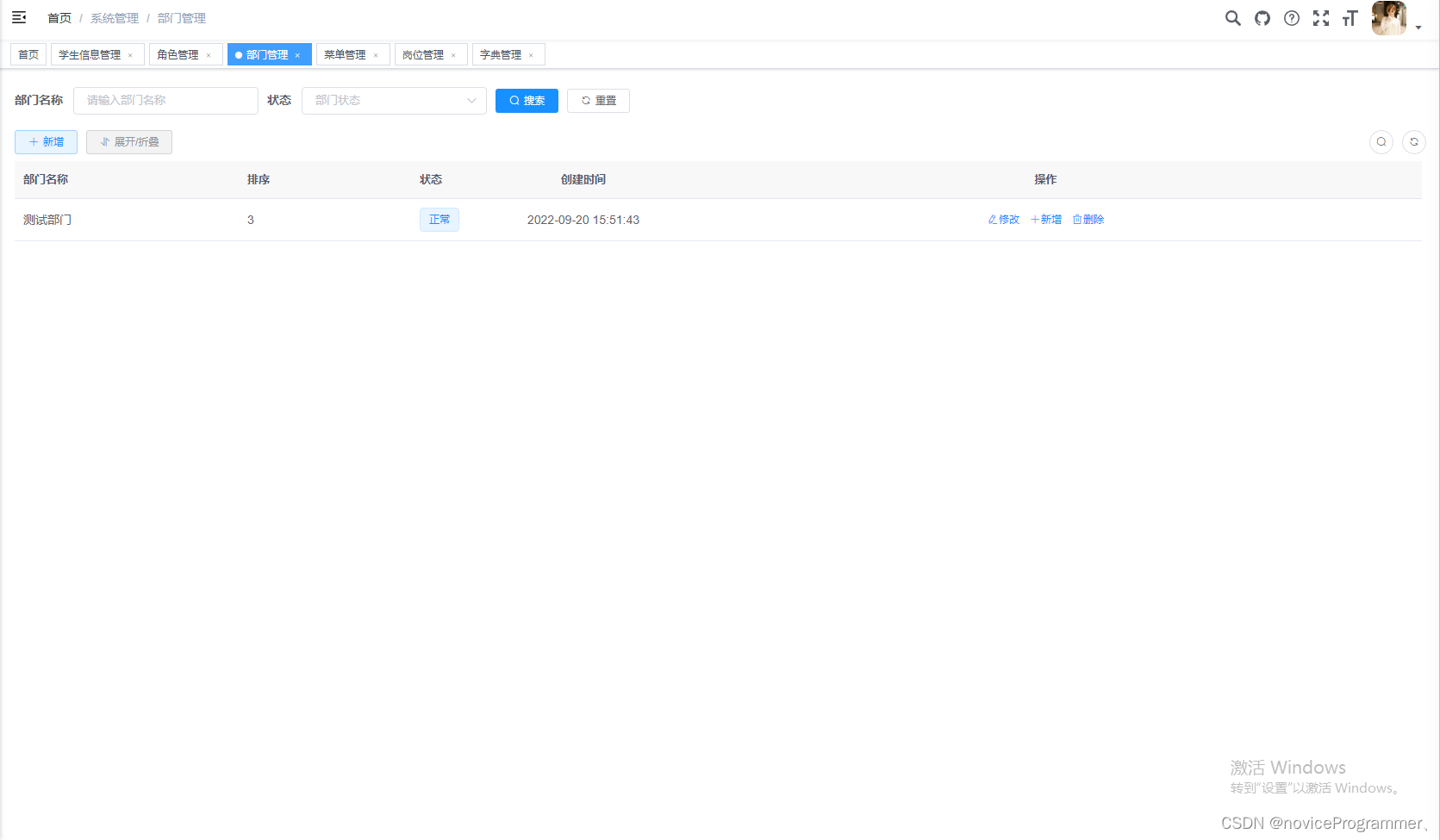

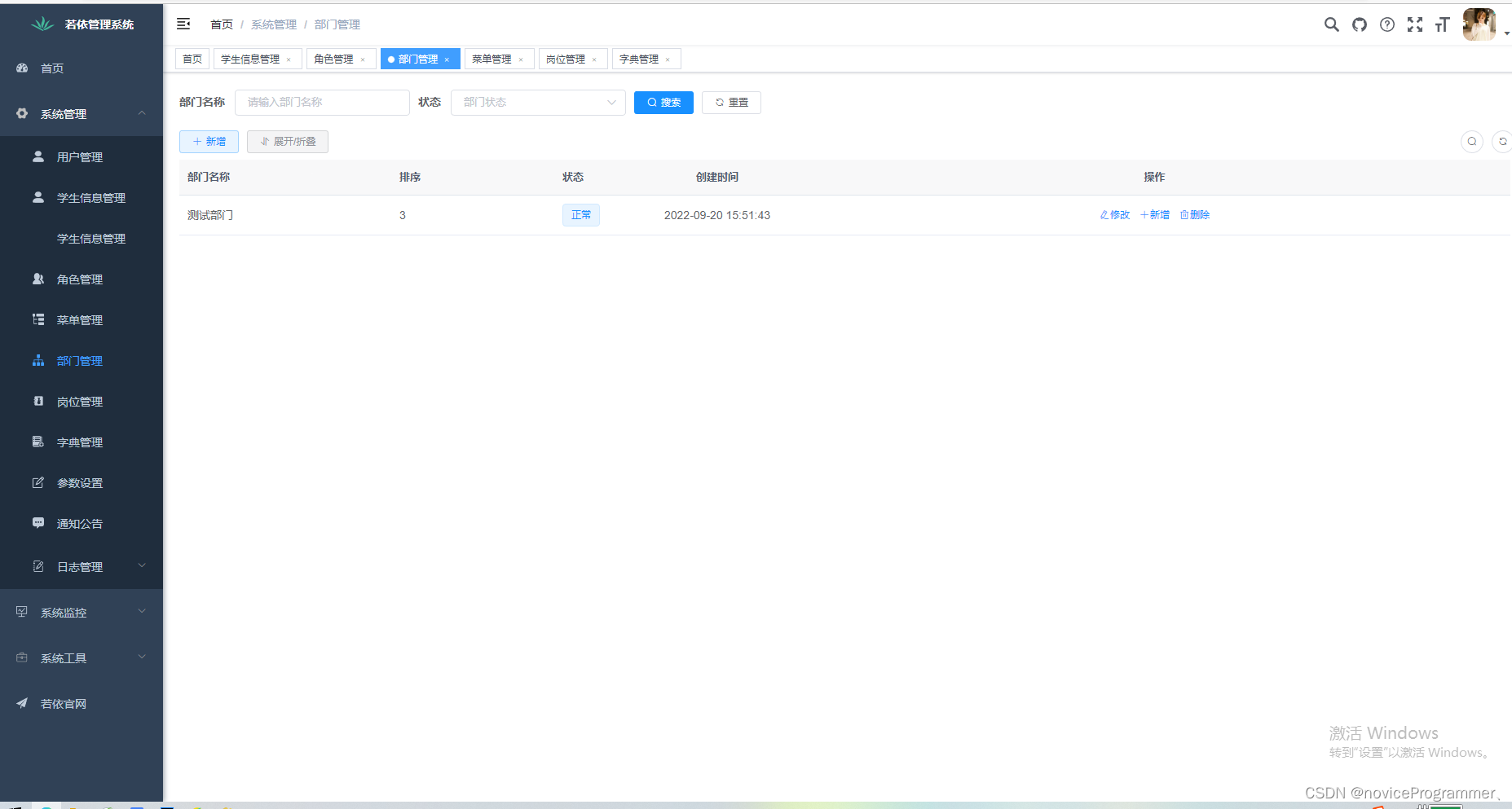

再将用户ry的数据权限改为仅本部门数据权限,由于此时用户ry为测试部门应该只能看到测试部门

我们验证一下;

我们只看到了用户ry作为一个普通测试部门的用户只看了本部门的数据,验证了数据权限的成功按照我们的想法去分配了。

接下来我们通过分析源码来探讨这个过程的原理是什么?

二、源码分析

基本层:

分别在SysUserController层和SysUserServiceImpl层我们可以看到

@PreAuthorize("@ss.hasPermi('system:user:list')")

@GetMapping("/list")

public TableDataInfo list(SysUser user)

{

startPage();

List<SysUser> list = userService.selectUserList(user);

return getDataTable(list);

} @Override

@DataScope(deptAlias = "d", userAlias = "u")

public List<SysUser> selectUserList(SysUser user)

{

return userMapper.selectUserList(user);

} <select id="selectUserList" parameterType="SysUser" resultMap="SysUserResult">

select u.user_id, u.dept_id, u.nick_name, u.user_name, u.email, u.avatar, u.phonenumber, u.password, u.sex, u.status, u.del_flag, u.login_ip, u.login_date, u.create_by, u.create_time, u.remark, d.dept_name, d.leader from sys_user u

left join sys_dept d on u.dept_id = d.dept_id

where u.del_flag = '0'

<if test="userId != null and userId != 0">

AND u.user_id = #{userId}

</if>

<if test="userName != null and userName != ''">

AND u.user_name like concat('%', #{userName}, '%')

</if>

<if test="status != null and status != ''">

AND u.status = #{status}

</if>

<if test="phonenumber != null and phonenumber != ''">

AND u.phonenumber like concat('%', #{phonenumber}, '%')

</if>

<if test="params.beginTime != null and params.beginTime != ''"><!-- 开始时间检索 -->

AND date_format(u.create_time,'%y%m%d') >= date_format(#{params.beginTime},'%y%m%d')

</if>

<if test="params.endTime != null and params.endTime != ''"><!-- 结束时间检索 -->

AND date_format(u.create_time,'%y%m%d') <= date_format(#{params.endTime},'%y%m%d')

</if>

<if test="deptId != null and deptId != 0">

AND (u.dept_id = #{deptId} OR u.dept_id IN ( SELECT t.dept_id FROM sys_dept t WHERE find_in_set(#{deptId}, ancestors) ))

</if>

<!-- 数据范围过滤 -->

${params.dataScope}

</select>在SysUserMapper层我们可以发现${params.dataScope}即表示数据范围的过滤。

数据权限功能实现的主要注解@DataScope:

我们可以在自定义注解一栏找到自定义注解@DataScope,看看它是如何定义的吧。

import java.lang.annotation.Documented;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 数据权限过滤注解

*

* @author ruoyi

*/

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface DataScope

{

/**

* 部门表的别名

*/

public String deptAlias() default "";

/**

* 用户表的别名

*/

public String userAlias() default "";

}而AOP类DataScope负责处理注解@DataScope;

概念引入:

AOP:Aspect Oriented Programming 面向切面编程,通过预编译方式和运行期间动态代理实现程序功能的统一维护的一种技术。AOP是OOP的延续,是软件开发中的一个热点,也是Spring框架中的一个重要内容,是函数式编程的一种衍生范型。利用AOP可以对业务逻辑的各个部分进行隔离,从而使得业务逻辑各部分之间的耦合度降低,提高程序的可重用性,同时提高了开发的效率。

其中,

Aspect(切面): Aspect 声明类似于 Java 中的类声明,在 Aspect 中会包含着一些 Pointcut 以及相应的 Advice。

Joint point(连接点):表示在程序中明确定义的点,典型的包括方法调用,对类成员的访问以及异常处理程序块的执行等等,它自身还可以嵌套其它 joint point。

Pointcut(切点):表示一组 joint point,这些 joint point 或是通过逻辑关系组合起来,或是通过通配、正则表达式等方式集中起来,它定义了相应的 Advice 将要发生的地方。

Advice(增强):Advice 定义了在 Pointcut 里面定义的程序点具体要做的操作,它通过 before、after 和 around 来区别是在每个 joint point 之前、之后还是代替执行的代码。

Target(目标对象):织入 Advice 的目标对象.。

Weaving(织入):将 Aspect 和其他对象连接起来, 并创建 Adviced object 的过程。

(原文链接:https://blog.csdn.net/q982151756/article/details/80513340)

此处在若依当中我们可以找到AOP类DataAspectScope的定义和用处:

@Aspect

@Component

public class DataScopeAspect

{

/**

* 全部数据权限

*/

public static final String DATA_SCOPE_ALL = "1";

/**

* 自定数据权限

*/

public static final String DATA_SCOPE_CUSTOM = "2";

/**

* 部门数据权限

*/

public static final String DATA_SCOPE_DEPT = "3";

/**

* 部门及以下数据权限

*/

public static final String DATA_SCOPE_DEPT_AND_CHILD = "4";

/**

* 仅本人数据权限

*/

public static final String DATA_SCOPE_SELF = "5";

/**

* 数据权限过滤关键字

*/

public static final String DATA_SCOPE = "dataScope";通过定义String类 DATA_SCOPE_XXX来定义不同的权限。

@Before("@annotation(controllerDataScope)")

public void doBefore(JoinPoint point, DataScope controllerDataScope) throws Throwable

{

clearDataScope(point);

handleDataScope(point, controllerDataScope);

}@Before给定了注解controllerDataScope最先执行顺序,即监听注解类型为@DataScope。

protected void handleDataScope(final JoinPoint joinPoint, DataScope controllerDataScope)

{

// 获取当前的用户

LoginUser loginUser = SecurityUtils.getLoginUser();

if (StringUtils.isNotNull(loginUser))

{

SysUser currentUser = loginUser.getUser();

// 如果是超级管理员,则不过滤数据

if (StringUtils.isNotNull(currentUser) && !currentUser.isAdmin())

{

dataScopeFilter(joinPoint, currentUser, controllerDataScope.deptAlias(),

controllerDataScope.userAlias());

}

}

}此处定义handleDataScope用作判断当前用户是否为超级管理员。若是则不过滤任何数据,否则继续进行接下来的数据筛选。

public static void dataScopeFilter(JoinPoint joinPoint, SysUser user, String deptAlias, String userAlias)

{

StringBuilder sqlString = new StringBuilder();

for (SysRole role : user.getRoles())

{

String dataScope = role.getDataScope();

if (DATA_SCOPE_ALL.equals(dataScope))

{

sqlString = new StringBuilder();

break;

}

else if (DATA_SCOPE_CUSTOM.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_role_dept WHERE role_id = {} ) ", deptAlias,

role.getRoleId()));

}

else if (DATA_SCOPE_DEPT.equals(dataScope))

{

sqlString.append(StringUtils.format(" OR {}.dept_id = {} ", deptAlias, user.getDeptId()));

}

else if (DATA_SCOPE_DEPT_AND_CHILD.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_dept WHERE dept_id = {} or find_in_set( {} , ancestors ) )",

deptAlias, user.getDeptId(), user.getDeptId()));

}

else if (DATA_SCOPE_SELF.equals(dataScope))

{

if (StringUtils.isNotBlank(userAlias))

{

sqlString.append(StringUtils.format(" OR {}.user_id = {} ", userAlias, user.getUserId()));

}

else

{

// 数据权限为仅本人且没有userAlias别名不查询任何数据

sqlString.append(" OR 1=0 ");

}

}

}

if (StringUtils.isNotBlank(sqlString.toString()))

{

Object params = joinPoint.getArgs()[0];

if (StringUtils.isNotNull(params) && params instanceof BaseEntity)

{

BaseEntity baseEntity = (BaseEntity) params;

baseEntity.getParams().put(DATA_SCOPE, " AND (" + sqlString.substring(4) + ")");

}

}

}以上代码段用作数据范围的大概筛选,筛选掉一些不符合查询条件的数据,数据权限初步实现。

在SysUserMapper.xml中parameterType类“SysUser”继承了BaseEntity类,进行SQL语句查询数据

<select id="selectUserList" parameterType="SysUser" resultMap="SysUserResult">

select u.user_id, u.dept_id, u.nick_name, u.user_name, u.email, u.avatar, u.phonenumber, u.password, u.sex, u.status, u.del_flag, u.login_ip, u.login_date, u.create_by, u.create_time, u.remark, d.dept_name, d.leader from sys_user u

left join sys_dept d on u.dept_id = d.dept_id

where u.del_flag = '0'

<if test="userId != null and userId != 0">

AND u.user_id = #{userId}

</if>

<if test="userName != null and userName != ''">

AND u.user_name like concat('%', #{userName}, '%')

</if>

<if test="status != null and status != ''">

AND u.status = #{status}

</if>

<if test="phonenumber != null and phonenumber != ''">

AND u.phonenumber like concat('%', #{phonenumber}, '%')

</if>

<if test="params.beginTime != null and params.beginTime != ''"><!-- 开始时间检索 -->

AND date_format(u.create_time,'%y%m%d') >= date_format(#{params.beginTime},'%y%m%d')

</if>

<if test="params.endTime != null and params.endTime != ''"><!-- 结束时间检索 -->

AND date_format(u.create_time,'%y%m%d') <= date_format(#{params.endTime},'%y%m%d')

</if>

<if test="deptId != null and deptId != 0">

AND (u.dept_id = #{deptId} OR u.dept_id IN ( SELECT t.dept_id FROM sys_dept t WHERE find_in_set(#{deptId}, ancestors) ))

</if>

<!-- 数据范围过滤 -->

${params.dataScope}

</select>后台Log输出:

DEBUG c.r.s.m.S.selectUserList - [debug,137] - ==> Preparing: select u.user_id, u.dept_id, u.nick_name, u.user_name, u.email, u.avatar, u.phonenumber, u.password, u.sex, u.status, u.del_flag, u.login_ip, u.login_date, u.create_by, u.create_time, u.remark, d.dept_name, d.leader from sys_user u left join sys_dept d on u.dept_id = d.dept_id where u.del_flag = '0' AND (d.dept_id = 105 ) LIMIT ?

即后台查询了d.dept_id=105的所有数据,即测试部门所能看到的数据权限。

SQL语句对应权限

全部权限:

对应的是DataScopeAspect中的DATA_SCOPE_ALL,搜索全部部门信息

[http-nio-8080-exec-87] DEBUG c.r.s.m.S.selectDeptList - [debug,137] - ==> Preparing: select d.dept_id, d.parent_id, d.ancestors, d.dept_name, d.order_num, d.leader, d.phone, d.email, d.status, d.del_flag, d.create_by, d.create_time from sys_dept d where d.del_flag = '0' order by d.parent_id, d.order_num if (DATA_SCOPE_ALL.equals(dataScope))

{

sqlString = new StringBuilder();

break;

}自定义权限:

对应的是DataScopeAspect中的DATA_SCOPE_CUSTOM,对应的SQL添加语句是:

else if (DATA_SCOPE_CUSTOM.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_role_dept WHERE role_id = {} ) ", deptAlias,

role.getRoleId()));

}仅本人添加权限:

对应的是DataScopeAspect中的DATA_SCOPE_SELF,对应的SQL添加语句是:

else if (DATA_SCOPE_SELF.equals(dataScope))

{

if (StringUtils.isNotBlank(userAlias))

{

sqlString.append(StringUtils.format(" OR {}.user_id = {} ", userAlias, user.getUserId()));

}

else

{

// 数据权限为仅本人且没有userAlias别名不查询任何数据

sqlString.append(" OR 1=0 ");

}

}三、 总结

数据权限的主要作用:限制同一类型数据的不同行

具体操作:给角色配置数据权限、给用户配置对应角色

若依数据权限的大概逻辑:

- 在SysUserController层编写TableDataInfo请求查询list。

- SysUserService层上@DataScope注解的实现。

- 监测@DataScope 的AOP切面类DataScopeAspect [给继承BaseEntity 的子类属性params 添加SQL ],进行相对应的权限筛选,如全部权限、本门权限、自定义权限等。

- service

- Java Mapper

- 通过返回selectUserList的SysUserMapper通过子类属性params 使用SQL 语句过滤数据,实现不同数据权限所见不同的效果

1928

1928

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?