Spring Security 认证与授权流程

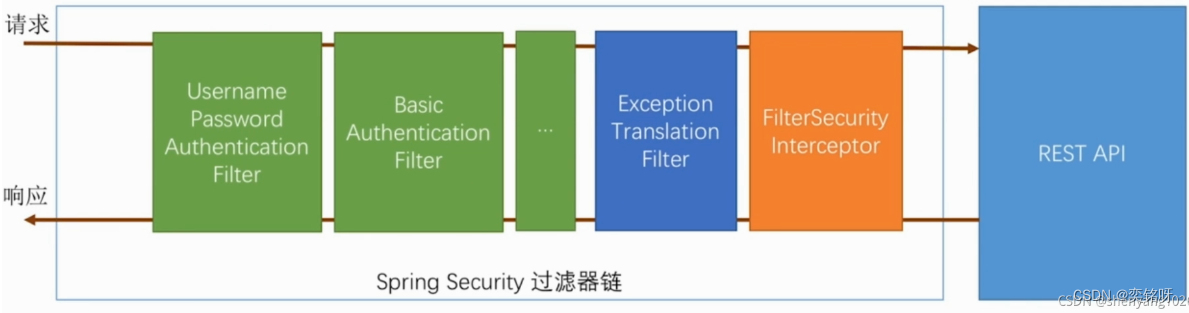

SpringSecurity的完整流程

SpringSecurity实际上就是在API上添加了一组过滤器链

认证流程:

- 请求进来后先经过用户名密码认证过滤器(这个在使用JWT的情况下会被我们自己实现的 JwtAuthenticationTokenFilter 代替),只要用户的请求满足该过滤器的条件,即认证成功(这些都是我们后续在代码中自己实现).如果不满足则放行给下一个;

- 请求继续向后,经过 BasicAutenticationFilter 继续进行认证,直到最后FilterSecurityInterceptor拦截器,它是API的最后一环,由它来决定请求是否能到达具体的API。简单来说,就是负责权限校验(利用SecurityContextHolder来获取用户的权限相关信息);

- 它会根据我们配置的一些要求,来进行判断,如果不通过则抛出异常

- 例如某API要求请求必须经过认证,则在最后一个拦截器处,请求如果没有进行认证,则抛出对应的异常

- 比如某API要求请求具有VIP2的权限,则最后一个拦截器会判断该请求是否具有VIP2权限

- ExceptionTranslationFilter 的作用主要是捕获 FilterSecurityInterceptor 抛出的异常( AccessDeniedException 和 AuthenticationException ),并做响应的处理

- 绿色的部分可以通过配置来决定是否存在于过滤器链上,即由我们来决定使用哪些认证方式

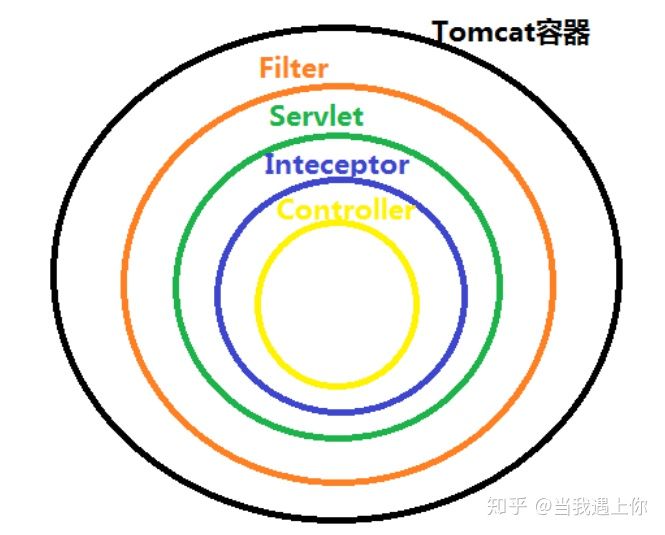

SpringSecurity为什么不用拦截器链?

从可控性来说的话,过滤器是servlet层面的,拦截器是spring层面的。也就是说,既然要做权限控制,最好就是从请求入口开始处理,也就是servlet层面,而不应该放在所有的过滤器后面再处理,某些请求很可能因为被过滤器处理掉了导致后续拦截器无法处理。

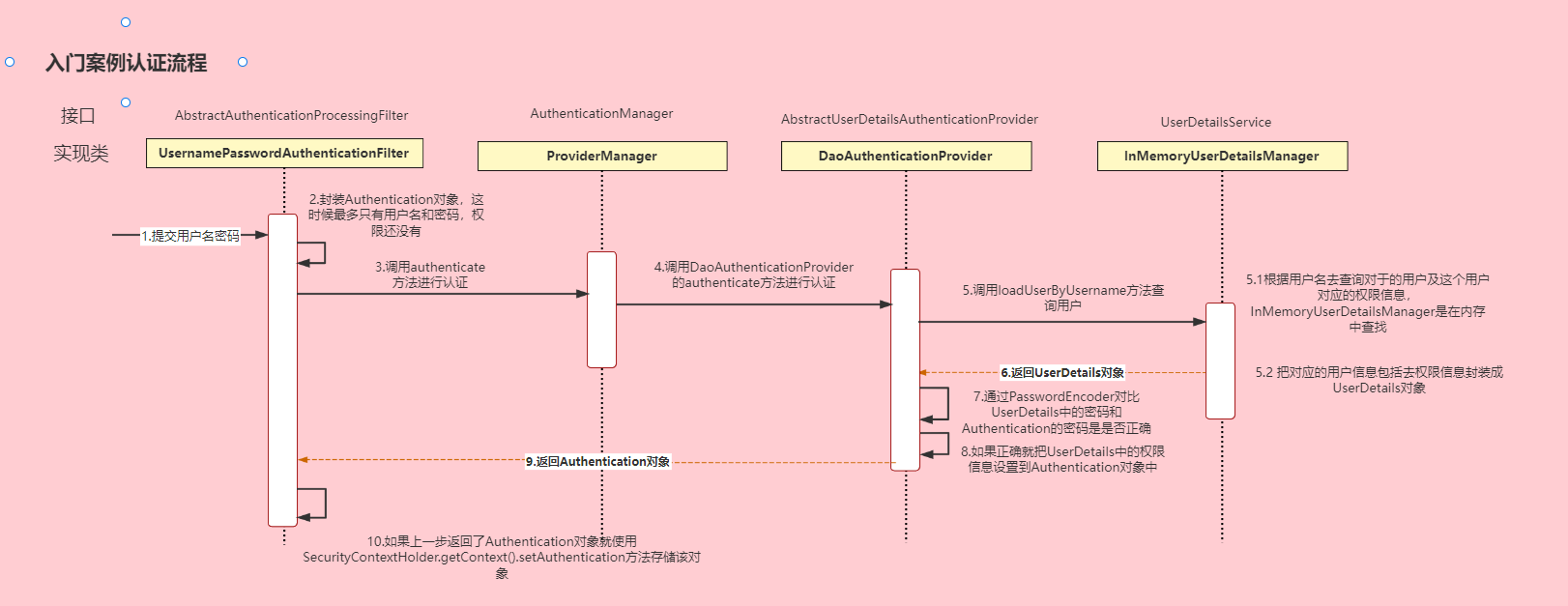

认证流程详解

概念速查:

-

Authentication接口:它的实现类,表示当前访问系统的用户,封装了用户相关信息。

-

AuthenticationManager接口: 定义了认证Authentication的方法 ,管理着所有能进行认证的Provider

例如:用于账号密码校验的provider,或者用于微信登录的第三方登录provider,Manager会对这些Provider进行轮询然后调用具体的provider进行认证,认证成功后会返回一个封装了用户信息和状态的Authentication

-

AuthenticationProvider:此Provider会对登录进行校验,它会调用一个UserDetailsService的实现类的方法(根据业务逻辑自己实现)来进行校验

例如:我们可以自己写一个UserDetailsService的实现类UserDetailsServiceImpl,其中重写了loadUserByUsername的方法。

如果在这个loadUserByUsername方法中返回有UserDetails对象,则会将UserDetails对象中的密码与用户输入的密码进行校验。

- 校验成功后会调用SuccessHandler(我们自己实现的认证成功处理器)并将这个UserDetails封装到Authentication对象,返回到Mannager中。

- 校验失败后会调用对应的FailureHandler(我们自己实现的认证失败处理器),并由我们后端逻辑返回对应的错误信息

-

UserDetails:封装用户信息的类,默认实现类是User类,可自定义。

登录逻辑

-

Security根据我们配置的拦截路径(/user/login)对所有请求进行拦截

-

当遇到是登录请求时,会将请求拦截下来将用户信息封装成authentication对象交给AuthenticationManager的authentic()方法进行认证

-

AuthenticationManager负责管理所有能进行认证的provider,当需要认证时manager会轮询所有provider并选择合适的provider进行authentic()方法认证

-

provider对登录进行校验,并调用UserDetailsService的实现类去查找用户,service找到user后(根据自己逻辑实现)返回给provider

-

由provider进行密码校验(使用BCryptPasswordEncoder验证密码)

这里需要我们自己去注入一个编码对象BCryptPasswordEncoder,否则springsecurity在进行密码验证时会为密码加入一个前缀,这里我就不详细说明了

-

验证成功后封装成Authentication对象返回给上层manager即认证成功,并且调用SuccessHandler进行处理(根据自己逻辑实现)

-

验证失败时调用FailureHandler进行处理(根据自己逻辑实现)

-

思考

-

我们如果要实现自己的其他登录方式比如手机验证码登录、邮箱验证码登录等就需要实现自己的provider以及service等。

因为默认的UsernamePasswordAuthenticationFilter是有进行认证的Provider的,所以这里我们就只需要实现自己的UserDetailsService、SuccessHandler、FailureHandler就可以了

-

默认的UsernamePasswordAuthenticationFilter还需要注意一点的是在使用用户名密码登录的情况下,Security默认是获取post请求,请求体中的参数,所以默认情况下前端在发送登录请求时不能使用json来传递登录信息(我们一般会自己写一个登录接口,并没有启用这个UsernamePasswordAuthenticationFilter,所以能够接受json数据)

授权基本流程

在SpringSecurity中,会使用默认的FilterSecurityInterceptor来进行权限校验。在FilterSecurityInterceptor中会从SecurityContextHolder获取其中的Authentication,然后获取其中的权限信息。当前用户是否拥有访问当前资源所需的权限。

所以我们在项目中每次客户端发送请求时,将该请求通过过滤器去拦截。然后只需要从JWT中得到用户的权限信息存入Authentication,并将其存入SecurityContextHolder中。

然后设置我们的资源所需要的权限即可。

登录流程思路

登录:

-

自定义登录接口

- 调用ProviderManager的authentic()方法进行认证,如果认证通过生成jwt

- 把用户信息存入redis中(这是我的实现方式,你也可以不这样实现。例如你可以直接将用户的非敏感信息存入JWT的subject中)

-

自定义UserDetailsService

重写loadUserByUsername方法,在这个方法中去查询数据库

校验:

- 定义Jwt认证过滤器

- 获取token

- 解析token获取其中的userid(我自己的实现方式)

- 从redis中获取用户信息,例如权限相关的信息

- 将用户信息存SecurityContextHolder,授权也在这一步实现

5349

5349

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?