靶机下载地址::

https://www.vulnhub.com/entry/sectalks-bne0x00-minotaur,139/

先进入靶机更改ip地址,靶机开机按e

然后再按e

在文章后面找到ro

把ro改成 rw signie init=/bin/bash

按下ctrl+x键,进入单用户模式

编辑网卡配置 vi /etc/network/interfaces

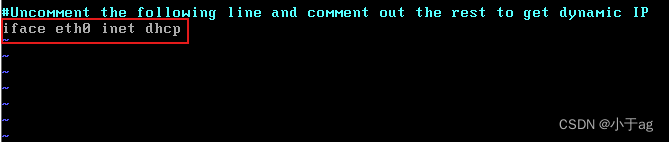

把这部分删掉或者注释掉

然后这个#去掉

保存退出,重启一下网卡服务 /etc/init.d/networking restart

这里发现没有开启,开启下

重启靶机就好了

用 netdiscover 查看靶机ip地址

nmap -sV -p- -T4 靶机ip 扫描发现开启了22,80,2020端口

访问80 端口是 apache 的默认页面

用dirb扫描目录,没有什么有用的信息

换成工具下的其他字典

扫描出bull目录

用whatweb查看一下发现是WordPress

用wpscan扫出一个bully用户

这里要爆破下密码,用cewl获取网页上的信息

用john进行多种密码组合

进行爆破,得到用户:bully 密码:Bighornedbulls

然后用msf拿到shell

bash -i 获得交互式的shell

在html目录下发现flag文件

在tmp目录发现flag文件

它说,那个shadow.bak文件可能很有用,查看发现是密码文件

把内容复制出来用john破解一下得到 heffer:Password1 和 minotaur:obiwan6

ssh登录heffer用户,目录下发现flag文件

切换成 minotaur用户,目录下也发现flag文件

下面说:但是你能得到 /root/flag.txt 吗?

sudo -l 发现已经拥有所有权限

sudo su,输入minotaur的密码得到root权限

root目录下发现最后的flag

237

237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?