1、预备知识:ARP和DNS欺骗原理

1.1ARP欺骗

ARP(Address Resolution Protocol,地址解析协议)涉及TCP\IP体系结构中网络层的IP地址和数据链路层的MAC地址,即根据IP地址来查询对应的MAC地址。ARP欺骗的实质是破坏IP地址与MAC地址之间的一一对应关系,将虚假的对应关系提供给其他节点,使被欺骗节点将数据错误地发送给欺骗节点。

每个网路节点都维护着一张ARP表,该表中临时保存着所有与该节点建立通信关系的其他节点的IP地址和MAC地址的映射关系。ARP表的建立有主动解析和被动请求两个途径。

(1)主动解析。如果一台计算机希望与另一台不知道MAC地址(但知道IP地址)的计算机通信,则该计算机主动发送一个ARP请求报文,当对方接收到该ARP请求报文后,就会向请求者返回一个ARP应答报文,通过该应答报文将自己的MAC地址告诉给请求者。请求者在接收到应答报文后,就会将对方的IP地址及MAC地址的映射关系保存在自己的ARP表中。主动解析实现的前提是两台计算机位于同一个IP子网中。

(2)被动请求。如果一台计算机接收到了另一台计算机的ARP应答(广播)报文后,不管是否需要与该计算机进行通信,都会将该ARP应答报文中计算机的IP地址和MAC地址映射关系保存在自己的ARP表中。

1.2 DNS欺骗

DNS(Domain Name System,域名系统)的作用是在用户访问互联网时将浏览器的地址栏中的域名解析为对应的IP地址。对于任何一台接入互联网的主机来说,在DNS的缓存还没有过期之前,如果在DNS的缓存中已经存在的记录(通常是在host文件中),一旦有客户端查询,DNS服务器将会直接返回缓存中的记录,否则,DNS将进行递归查询。

2、实验清单

攻击机:win xp、cain(须安装)

靶机:win 7

3、实验步骤

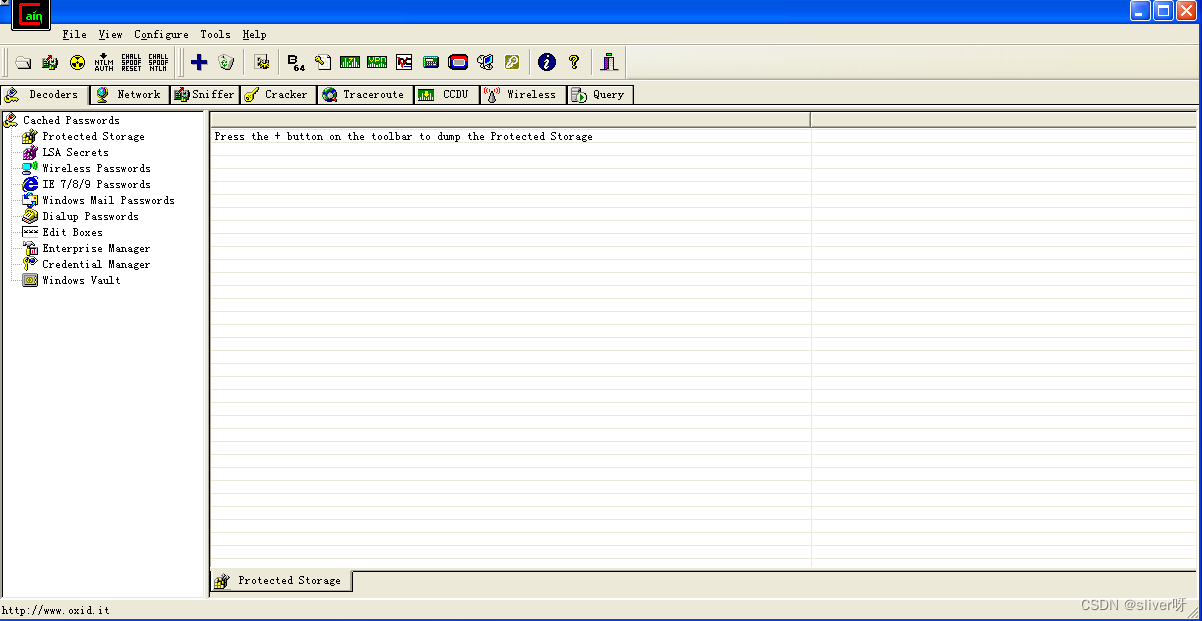

(1)在win xp中运行cain软件;

(2)选择configure选项,在对话框中进行欺骗的IP地址和MAC地址进行配置。本实验,192.168.92.233为伪造的IP地址;

注:该步骤是伪造ARP报文的源IP地址和源MAC地址。

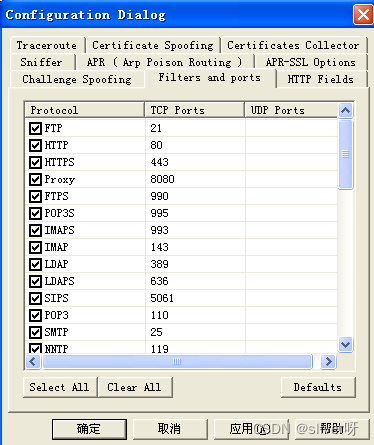

(3)在Filters and ports选项卡,选择需要进行嗅探的协议;

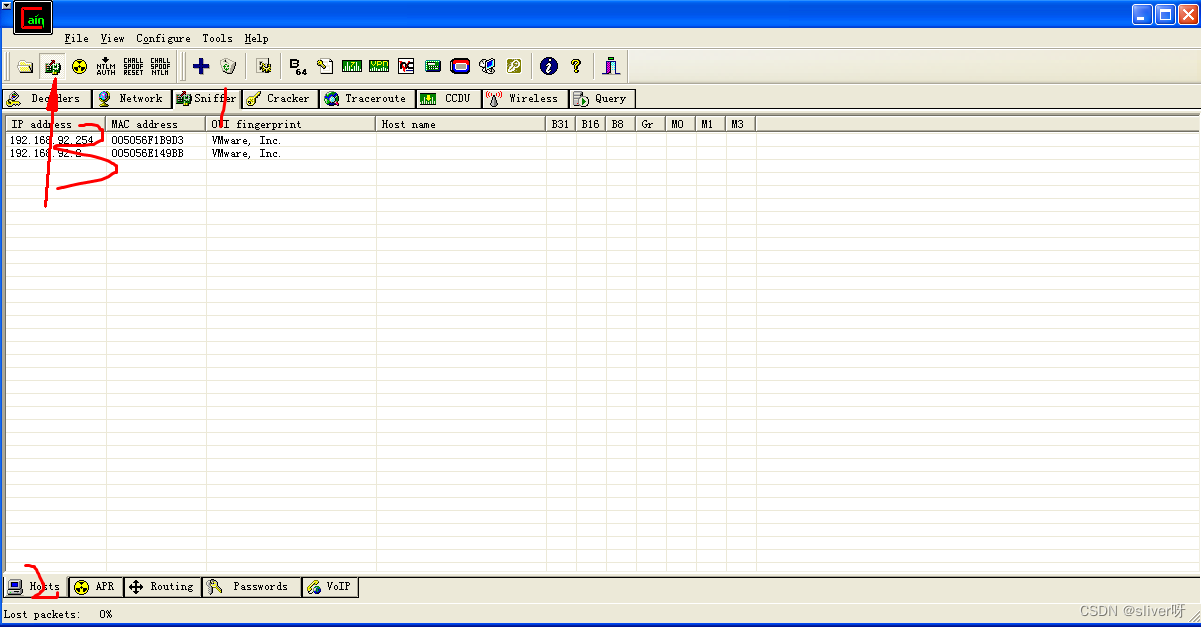

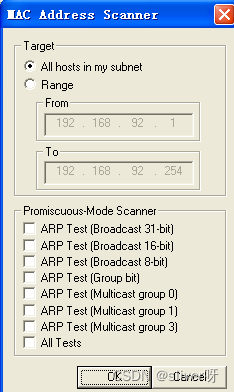

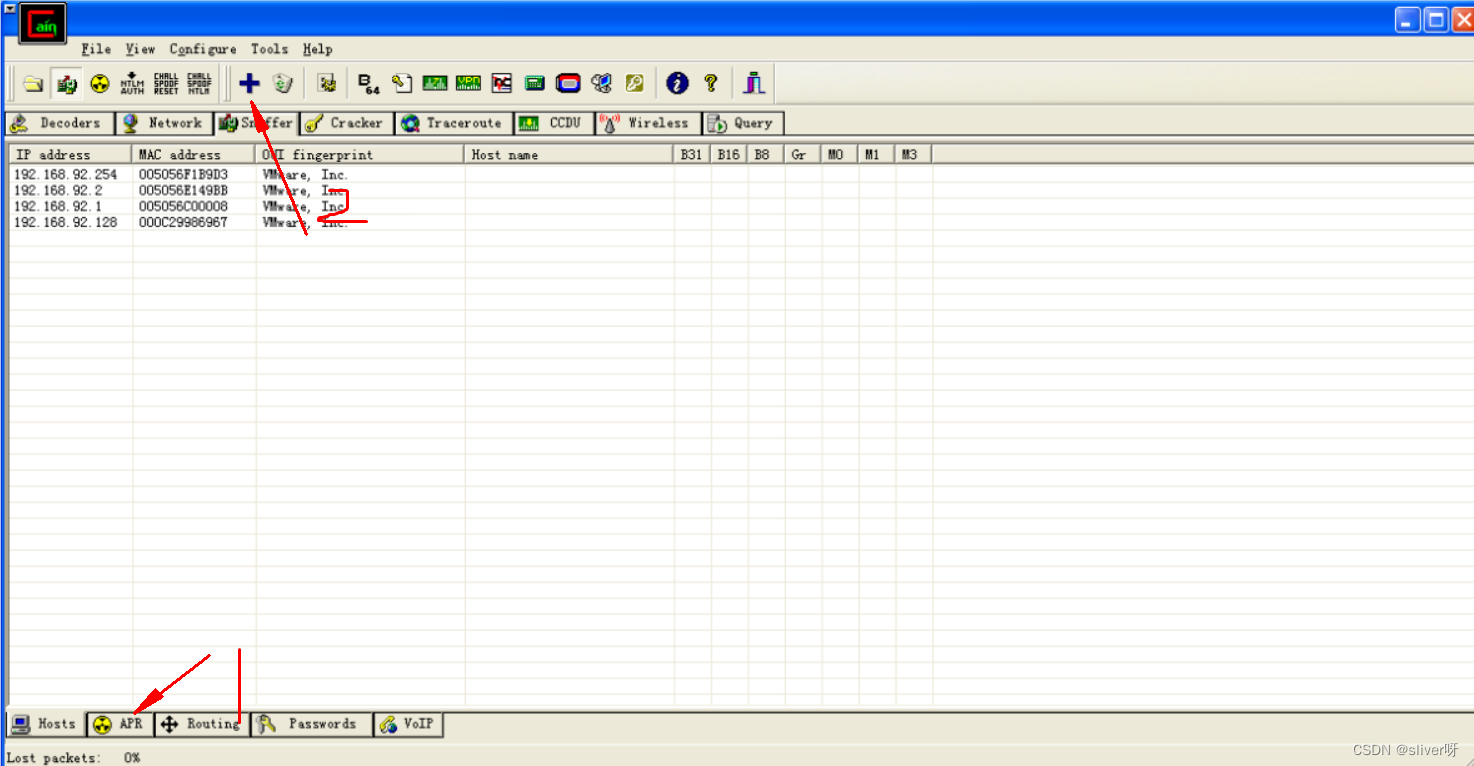

(4)扫描该局域网中的主机MAC地址;

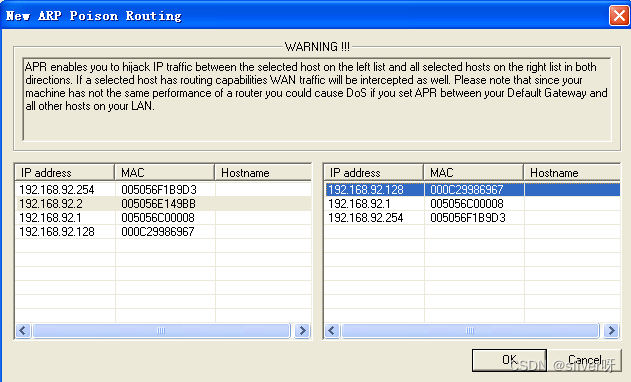

(5)对网关进行欺骗,左侧表示对哪一个主机进行欺骗,左侧列表中选取局域网的网关;右侧表示cain进行伪造的主机,在右侧列表中选取靶机的IP地址(也就是让网关误以为攻击机是靶机);

注:左侧右侧为什么这么选择?因为靶机浏览器向网关进行DNS请求,网关将查询结果返回给靶机浏览器,对网关进行ARP欺骗,使得网关将本发给靶机的DNS查询结果发给攻击机,攻击机在受到DNS返回信息后,即可对域名对应的IP地址进行修改,再发给靶机,使得靶机访问攻击机伪造的IP地址。

另外,之前的篡改攻击,是对靶机进行欺骗,使得靶机将本发给网关的信息错误的发给攻击机,使得攻击机可以对靶机进行”监听“。

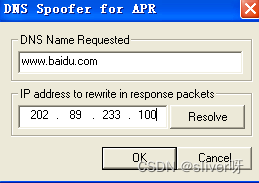

(6)展开ARP选项,选择ARP-DNS选项,单击上方的”+“号,配置DNS欺骗的域名和IP地址,在本实验中,将www.baidu.com的访问欺骗到202.89.233.100(www.bing.com)的主机上;

(7)开始进行ARP欺骗。点击”host“——”start/stop ARP“,待”idle“变为”poision“即可;

(8)登录靶机,访问www.bing.com。

4897

4897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?