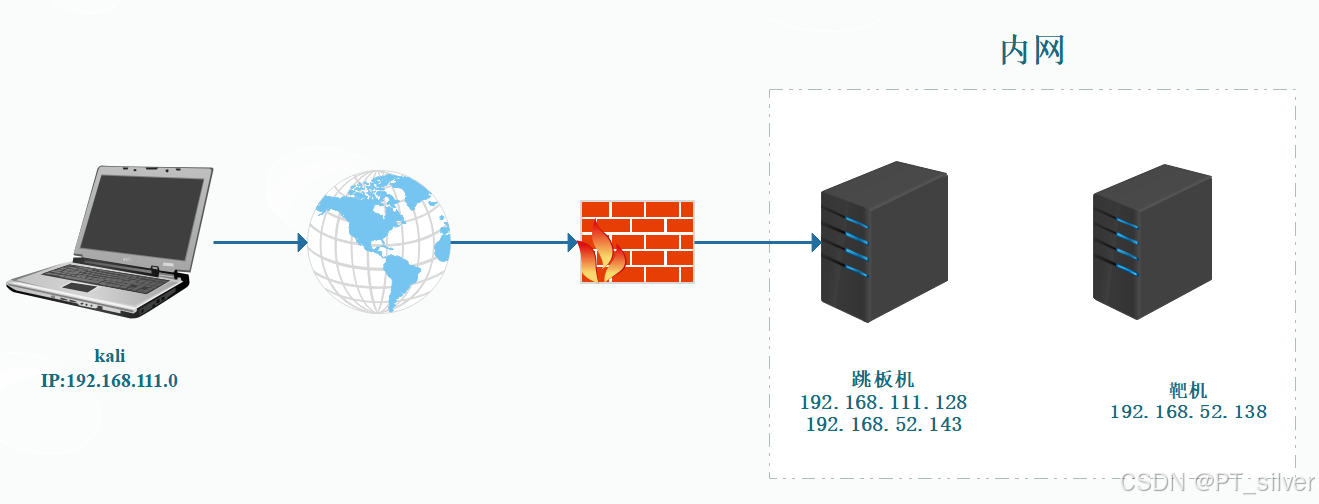

攻击机kali IP:192.168.111.0

跳板机win7 IP:192.168.111.128,192.168.52.143

靶机win server 2008 IP:192.168.52.138

一、NTDS.DIT文件简介

NTDS.DIT文件是域控制器的数据库文件,该文件作为AD的数据库,存储了AD的所有数据,包括域内的用户对象、组和组成员身份等信息,以及域内所有用户的凭据信息。该文件位于域控制器下的%SystemRoot%根目录下。NTDS.DIT文件与Windows主机中的SAM文件类似,不同点在于SAM文件中只存放本机的用户哈希,而NTDS.DIT文件中存放了所有域用户的哈希凭据。在windows中NTDS.DIT文件同样被Windows系统锁定,正常操作无法复制该文件,权限低于system的用户将无法读取。

二、使用vssadmin创建NTDS.DIT副本文件

vssadminn作为卷影(又名快照)复制服务的组件管理平台,能够在不影响登录用户和程序正常运行的情况下备份文件。

普通域用户正常情况下不能登录域控。这里使用域管理员组用户登录域控。

1、在域控win server 2088下。执行下面的命令为C盘创建一个卷影副本。需要使用管理器权限打开命令行

vssadmin create shadow /for=c:

2、将卷影副本中的NTDS.DIT复制出来。其中,\\?\GLOBALROOT\Device\HarddiskVolumeshadowCopy1就是我们在创建卷影副本时所返回的副本卷名。

copy \\?\GLOBALROOT\Device\HarddiskVolumeshadowCopy1\

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

196

196

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?