文章目录

一、内置工具

1.1 Whois

WHOIS协议:WHOIS是一种基于请求和响应的协议,用于查询域名注册信息。工作原理:WHOIS服务器监听TCP端口43,等待客户端的查询请求。当客户端(例如用户通过命令行工具或在线WHOIS查询服务)发送查询请求时,WHOIS服务器会根据请求返回相应的域名注册信息。

域名注册商的角色

- 责任:域名注册商(Registrar)负责维护其租赁的域名的

WHOIS记录,这意味着注册商需要收集和存储域名所有者(Registrant)的相关信息。 - WHOIS记录的维护:注册商通常会提供一个

WHOIS服务器,用于存储和查询域名的注册信息。

whosi命令:

whois <域名>

-

Registrar WHOIS server:注册商WHOIS服务器,这是负责存储和提供域名注册信息的服务器地址。 -

Registrar URL:注册商网址,注册商的官方网站地址。 -

Record creation date:记录创建日期,域名最初注册的日期。 -

Record update date:记录更新日期,域名注册信息最后一次更新的日期。 -

Registrant contact info and address:注册人联系信息和地址,域名所有者的联系信息和地址。如果域名所有者选择了隐私保护服务,这些信息可能会被隐藏或替换为隐私服务提供商的联系信息。

-

Admin contact info and address:管理员联系信息和地址,域名管理员的联系信息和地址。管理员通常是负责域名日常管理的人员。 -

Tech contact info and address:技术联系信息和地址,负责域名技术问题的联系人信息和地址。这通常是负责域名服务器和网络配置的人员。

1.2 nslookup

在没有指定特定DNS服务器的情况下,nslookup会使用系统配置的默认DNS服务器。默认DNS服务器通常是操作系统或网络配置中设置的本地DNS服务器或ISP(互联网服务提供商)提供的DNS服务器。使用nslookup会返回:

server:正在使用的DNS服务器地址。A记录:A记录是DNS中的一种记录类型,用于将域名映射到IPv4地址。AAAA记录:AAAA记录是DNS中的一种记录类型,用于将域名映射到IPv6地址。

使用命令:

nslookup <url>

Server: 127.0.0.53:表示nslookup使用的DNS服务器是本地系统上的DNS解析器。Address: 127.0.0.53#53:进一步确认了DNS服务器的地址和端口。Non-authoritative answer:表示返回的结果不是来自域名的权威DNS服务器,而是来自中间的DNS缓存服务器(如本地DNS解析器或ISP的DNS服务器)。Name: cafe.thmredteam.com:表示查询的域名。Address: 104.21.93.169:这是域名cafe.thmredteam.com的第一个A记录(IPv4地址)。Address: 172.67.212.249:这是域名cafe.thmredteam.com的第二个A记录(IPv4地址)。Address: 2606:4700:3034::ac43:d4f9:这是域名cafe.thmredteam.com的第一个AAAA记录(IPv6地址)。Address: 2606:4700:3034::6815:5da9:这是域名cafe.thmredteam.com的第二个AAAA记录(IPv6地址)。

出现多个A记录或者AAAA记录的原因:可能为了负载均衡,为域名配置多个IP。

1.3 dig

dig支持多种DNS记录类型的查询,包括A记录、AAAA记录、MX记录、CNAME记录、TXT记录等。如:

dig A example.com

dig MX example.com

dig TXT example.com

dig允许用户指定使用不同的DNS服务器进行查询,而不是默认的系统DNS服务器。如:

# 使用Google的公共DNS服务器(8.8.8.8)查询example.com的A记录

dig @8.8.8.8 A example.com

示例输出如下:

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> A example.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 46877

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN A

;; ANSWER SECTION:

example.com. 300 IN A 93.184.216.34

example.com. 300 IN A 141.101.112.169

;; Query time: 28 msec

;; SERVER: 127.0.0.53#53(127.0.0.53)

;; WHEN: Fri Mar 20 14:30:00 UTC 2025

;; MSG SIZE rcvd: 75

;; QUESTION SECTION:显示查询的域名和记录类型。;; ANSWER SECTION:显示DNS服务器返回的查询结果,这里是example.com的两个A记录。;; Query time:显示查询耗时。;; SERVER:显示使用的DNS服务器。;; WHEN:显示查询的时间。;; MSG SIZE:显示接收的消息大小。

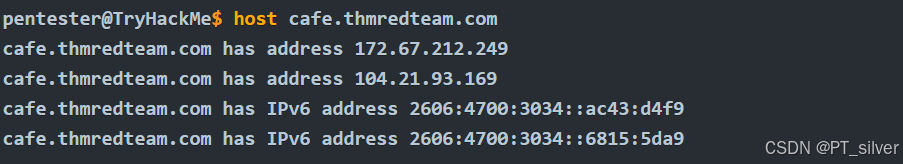

1.4 host

host可以查询多种DNS记录类型,包括A记录、AAAA记录、MX记录、TXT记录等。如:

host example.com

host -t MX example.com

host -t TXT example.com

host允许用户指定使用不同的DNS服务器进行查询,而不是默认的系统DNS服务器。如:

# 使用Google的公共DNS服务器(8.8.8.8)查询example.com的A记录

host example.com 8.8.8.8

前两个为A记录,后面两个为AAAA记录。

1.5 traceroute/tracert

traceroute(在Unix-like系统中)和tracert(在Windows系统中)是网络诊断工具,用于追踪数据包从源主机到目标主机所经过的路径(即路由器或“跳数”)。如:traceroute example.com

traceroute to example.com (93.184.216.34), 30 hops max, 60 byte packets

1 192.168.1.1 (192.168.1.1) 1.234 ms 1.345 ms 1.456 ms

2 10.0.0.1 (10.0.0.1) 2.345 ms 2.456 ms 2.567 ms

3 * * *

4 203.0.113.1 (203.0.113.1) 3.456 ms 3.567 ms 3.678 ms

5 203.0.113.2 (203.0.113.2) 4.567 ms 4.678 ms 4.789 ms

...

1 192.168.1.1 (192.168.1.1) 1.234 ms 1.345 ms 1.456 ms:表示第一跳是本地路由器192.168.1.1,响应时间分别为1.234毫秒、1.345毫秒和1.456毫秒。2 10.0.0.1 (10.0.0.1) 2.345 ms 2.456 ms 2.567 ms:表示第二跳是路由器10.0.0.1,响应时间分别为2.345毫秒、2.456毫秒和2.567毫秒。3 * * *:表示第三跳的路由器没有响应traceroute发送的数据包,因此无法获取其IP地址,用*表示。

二、搜索引擎

2.1 DNS相关网站

1、ViewDNS.info

背景:在过去,每个Web服务器通常会使用一个或多个独立的IP地址。然而,随着互联网的发展,共享主机变得越来越普遍。在这种模式下,一个IP地址可能被多个不同的网站(域名)共享。

ViewDNS.info则提供反向IP查找(允许用户通过一个已知的IP地址或域名,查找使用该IP地址的其他域名)。如:

2.2 Threat Intelligence Platform

Threat Intelligence Platform提供全面的威胁情报分析,当用户输入一个域名或IP地址时,该平台会执行一系列测试,包括恶意软件检查、WHOIS查询和DNS查询等,也提供反向IP查找。

2.3 Censys

Censys专门用于扫描和索引互联网上的设备和服务信息。它可以帮助用户查找特定IP地址或域名的相关信息,包括开放的端口、运行的服务、证书信息等。

三、Recon-ng

Recon-ng是一个功能强大的OSINT(开源情报)框架,用于自动化信息收集工作。

3.1 创建工作区

workspaces create thmredteam # 创建工作区,默认使用该工作区

recon-ng -w thmredteam # 在工作区使用recon-ng,未进入recon-ng

3.2 基本使用

# 将目标域名插入到当前工作区的数据库中。

# 这是信息收集过程中的一个关键步骤,

# 因为它允许你将目标域名作为后续模块操作的基础数据。

db insert domains

如果你已经有一个域名,并且想要找到可以将域名转换为其他类型信息的模块,你可以使用marketplace功能来搜索和安装这些模块。

# 搜索与关键词有关的模块

marketplace search <keywords>

marketplace search domains # 如,搜索包含“domains”关键字的模块

# 查看该模块的详细信息

marketplace info <MODULE>

## 查看recon/domains-hosts/bing_domain_web模块的信息

marketplace info recon/domains-hosts/bing_domain_web

# 安装相关模块

marketplace install <MODULE>

## 安装recon/domains-hosts/bing_domain_web模块

marketplace install recon/domains-hosts/bing_domain_web

# 卸载相关模块

marketplace remove <MODULE>

问题:How many modules with the name virustotal exist?

# 其实就是搜索哪些模块中有virustotal这个关词

marketplace search virustotal

问题:There is a single module under hosts-domains. What is its name?

# 同理

marketplace search migrate_hosts

问题:censys_email_address is a module that “retrieves email addresses from the TLS certificates for a company.” Who is the author?

# 查看该模块的相关信息

marketplace info censys_email_addres

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?