upload-labs文件上传靶场13-15

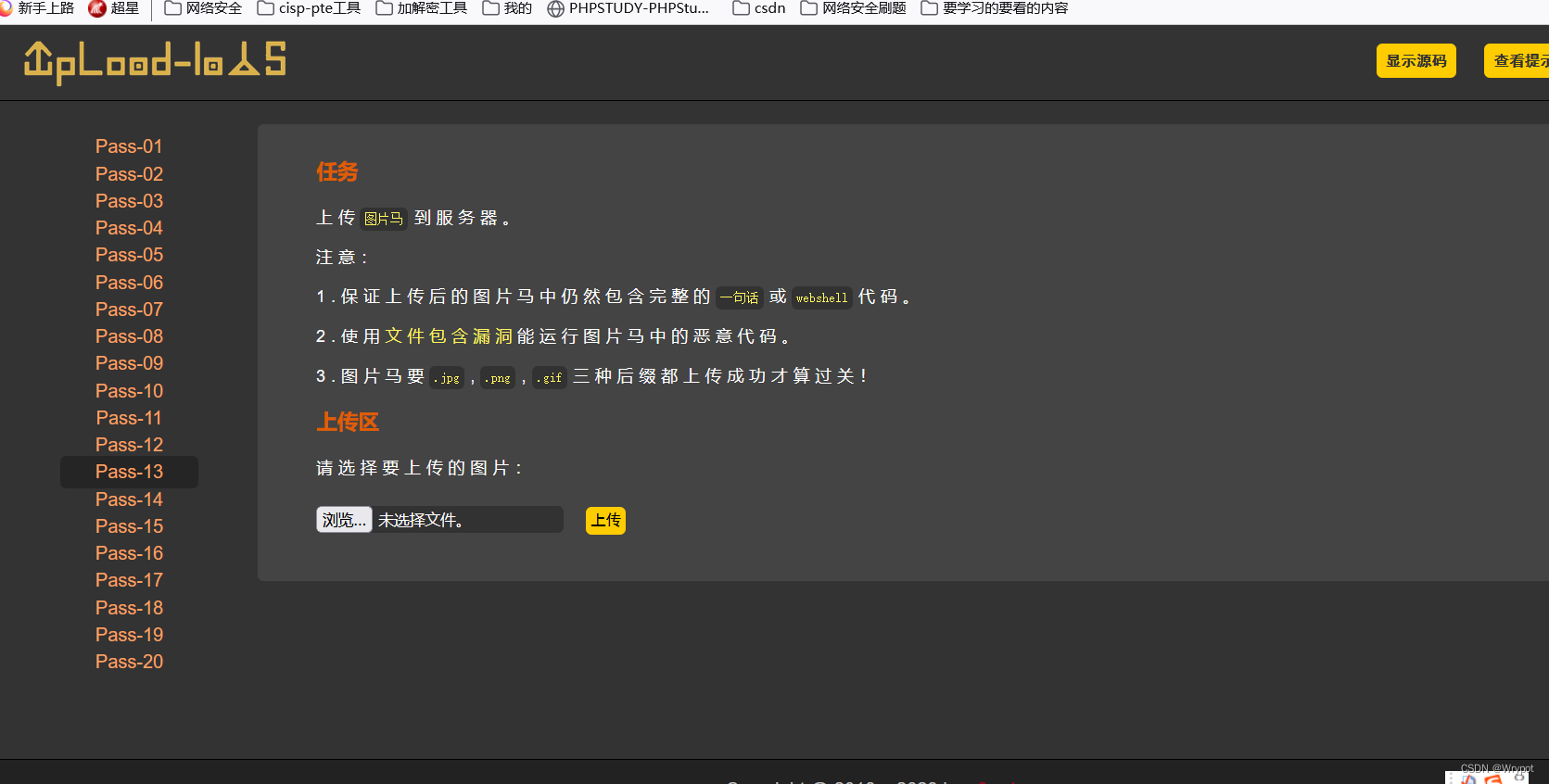

pass-13

注意:先看有没有include.php,自己搭建的靶场没有,fofa里面找到靶场是自带include.php的

我的是自带include.php的

如果你没有这个界面那么记住这里有一个组合拳,就是利用前面的关卡上传一个include.php,13题是白名单,无法上传.php文件的

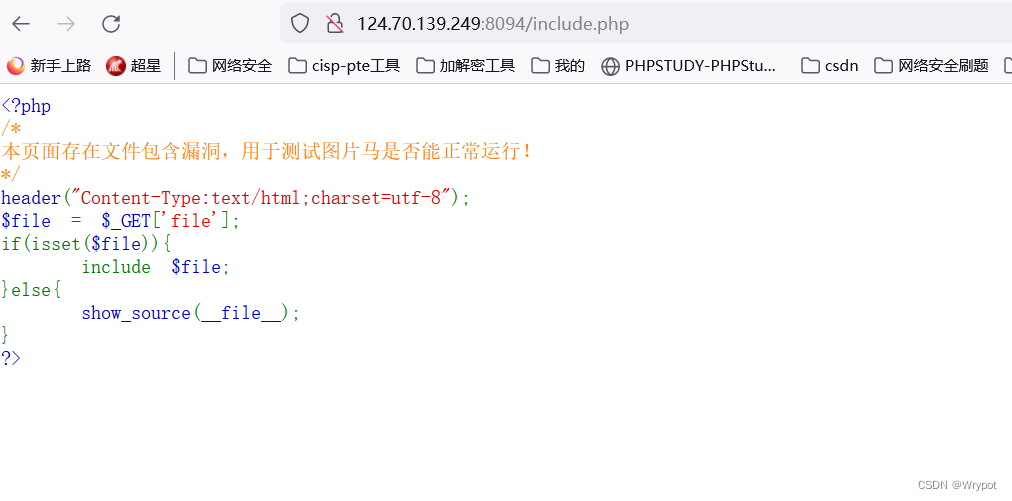

上传的include.php文件里面的内容是

##include.php

<?php

/*

本页面存在文件包含漏洞,用于测试图片马是否能正常运行!

*/

header("Content-Type:text/html;charset=utf-8");

$file

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

673

673

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?