题目名称:禁止访问

操作内容:打开这样

查看一下源代码

提示192.168.X.X

抓个包,构造192.168.10.10的ip

flag值:flag{9a6c1e71-a1e9-46c8-8204-a066156edb10}

题目名称: ZIP

操作内容:

导出http

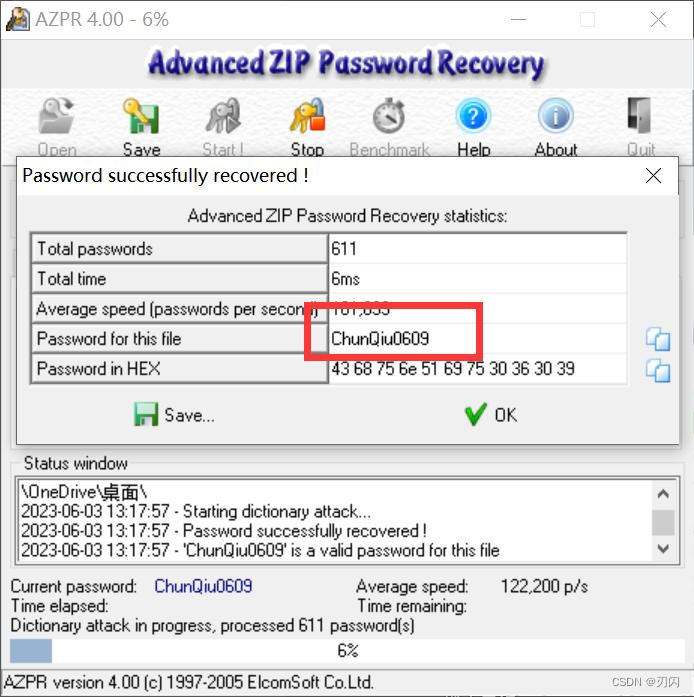

有个flag.zip 但是有密码

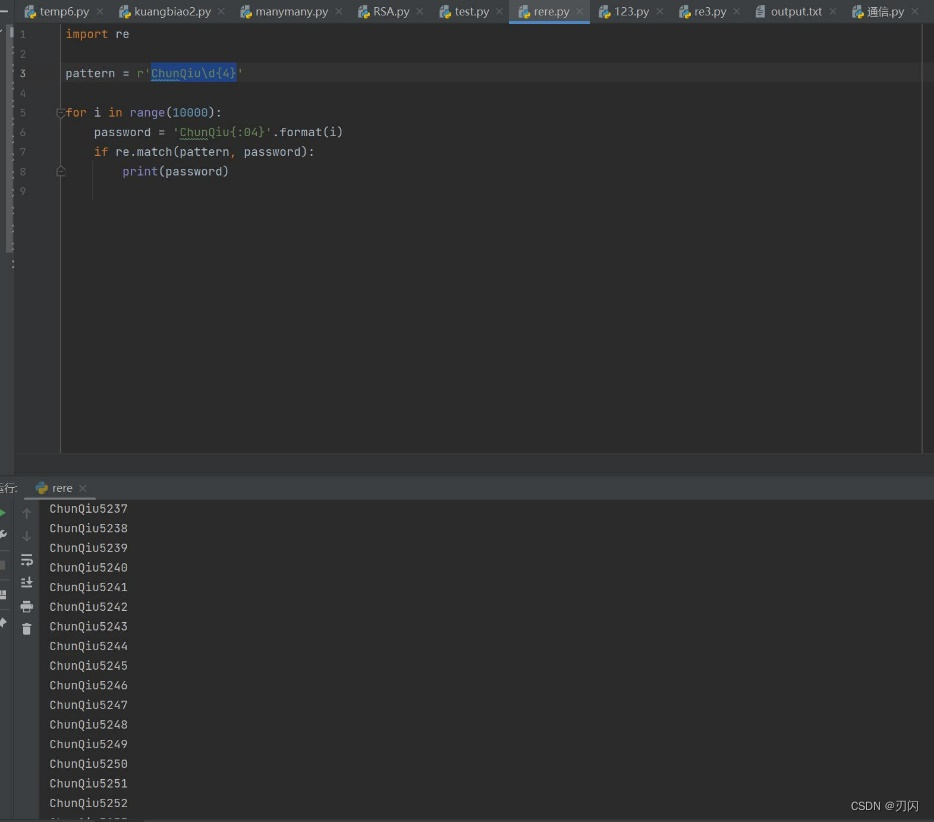

最后一个提示想到正则表达式\d{4}代表ChunQiu后面应该接4个数字

写个代码把所有密码组合出来

输入密码得到

题目名称 Cyberchef

操作内容:

打开网页

先进行了一个base64加密,后面又进行rot13加密

逆着来两下就行了

题目名称Xor

操作内容:

看加密位置 程序定义了一些变量,

程序输出提示信息要求用户输入一个长度不超过 42 个字符的字符串,并使用 __isoc99_scanf() 函数读入到 s1 中。接着,程序对 s1 进行简单的异或加密操作。具体来说,它将 s1 中每个字符与 s 中对应位置的字符进行异或运算,以此得到加密后的字符串。下面定义了一个大小为 5 的数组 s2,并将其中的每个元素设为一个固定的 __int64 类型的常数。变量 v5 被初始化为一个 __int16 类型的常数。最后,程序将 s1 与 s2 的前 42 个字节进行比较,如果相等则输出 "Congratulations! You have found the correct input!",否则输出 "Sorry, the input is incorrect."。

根据第三步的加密步骤进行逆向解密即可:

如该题使用自己编写的脚本代码请详细写出,不允许截图

如该题使用自己编写的脚本代码请详细写出,不允许截图

| str = 'SEcRET7'; |

本文介绍了几个编程挑战题目,涉及源代码查看、密码破解、正则表达式、ZIP文件密码、Base64和ROT13加密、异或加密及逆向解密技术。参与者需运用IT技能解开隐藏的旗子(flag)值。

本文介绍了几个编程挑战题目,涉及源代码查看、密码破解、正则表达式、ZIP文件密码、Base64和ROT13加密、异或加密及逆向解密技术。参与者需运用IT技能解开隐藏的旗子(flag)值。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?