信息收集阶段

1.1 IP信息收集

使用命令:arp-scan -l,获得IP:192.168.137.177

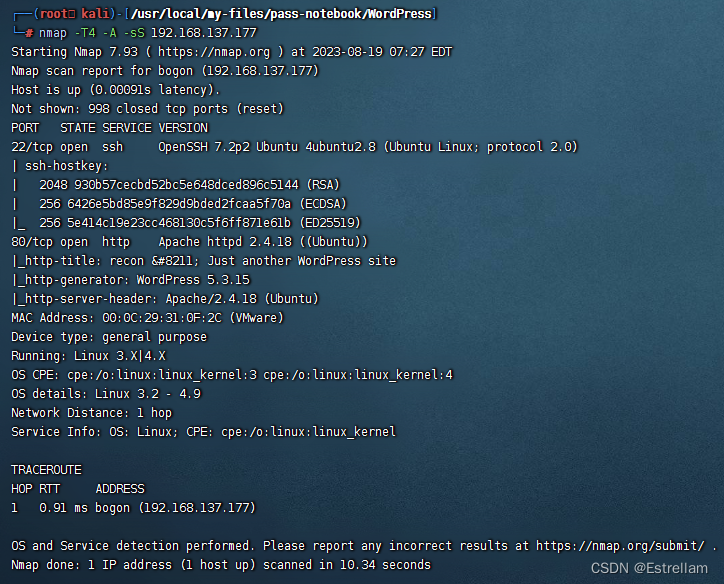

端口信息收集

使用命令:nmap -T4 -A -sS 192.168.137.177,获得两个开放的端口:22,80

并且能够得到一条信息:CMS:WordPress 5.3.15

目录信息收集

使用命令:python ./dirsearch -u http://192.168.137.177

漏洞利用阶段

既然是 WordPress,并且有wp-login.php。那不用wpscan扫描一下用户就有点说不过去了哈。

使用命令:wpscan --url http://192.168.137.177 -e u

本文记录了一次针对recon靶机的渗透过程,主要涉及信息收集,包括IP、端口和目录信息,以及WordPress的漏洞利用。通过wpscan发现用户,使用命令进行密码爆破,成功登录后找到可利用的WordPress插件,通过上传包含PHP木马的zip文件实现远程控制。随后切换用户并利用sudo权限问题提权,最终获取root权限。

本文记录了一次针对recon靶机的渗透过程,主要涉及信息收集,包括IP、端口和目录信息,以及WordPress的漏洞利用。通过wpscan发现用户,使用命令进行密码爆破,成功登录后找到可利用的WordPress插件,通过上传包含PHP木马的zip文件实现远程控制。随后切换用户并利用sudo权限问题提权,最终获取root权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?