1. ARP协议结构分析

利用Sniffer Pro软件对ARP协议进行分析。在工作站1上进行,分析步骤如下:

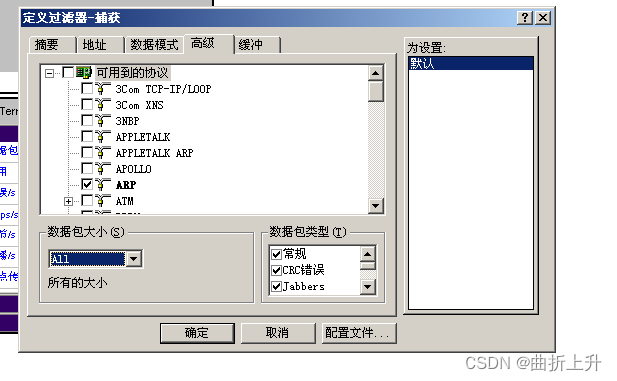

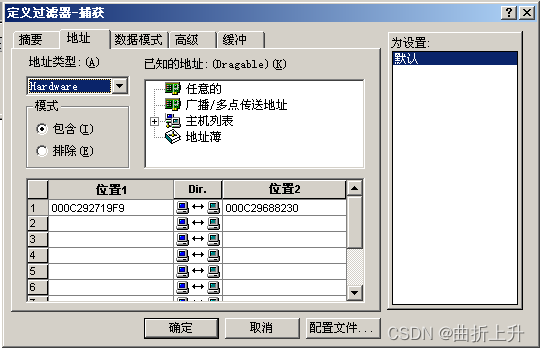

第1步:设置Sniffer Pro捕获ARP通信的数据包(工作站1与工作站4之间)在工作站1上安装并启动Sniffer Pro软件,并设置捕获过滤条件(Define Filter),选择捕获ARP协议。

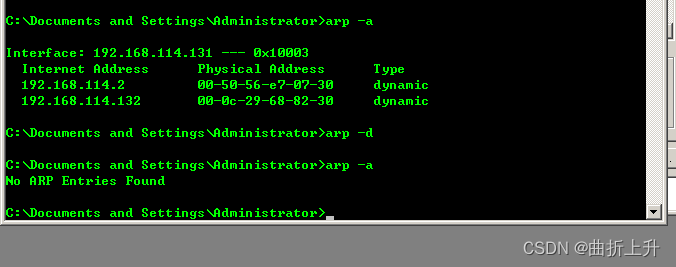

第2步:要想工作站1发送ARP请求给工作站4,并得到ARP回应,首先要确保工作站1的ARP缓存中没有工作站4的记录,所以先在工作站1上利用“arp -a”查看一下是否有此记录,如果有,则利用”arp –d”清除,为了看到效果在执行完清除命令后可以再执行一下“arp -a”看是否已经清除,这里不再重复了。

第2步:要想工作站1发送ARP请求给工作站4,并得到ARP回应,首先要确保工作站1的ARP缓存中没有工作站4的记录,所以先在工作站1上利用“arp -a”查看一下是否有此记录,如果有,则利用”arp –d”清除,为了看到效果在执行完清除命令后可以再执行一下“arp -a”看是否已经清除,这里不再重复了。

第3步:确认已经清除工作站1的ARP缓存中关于工作站4的IP与MAC地址对应关系记录后,就可以启动Sniffer Pro进行协议数据捕获了。

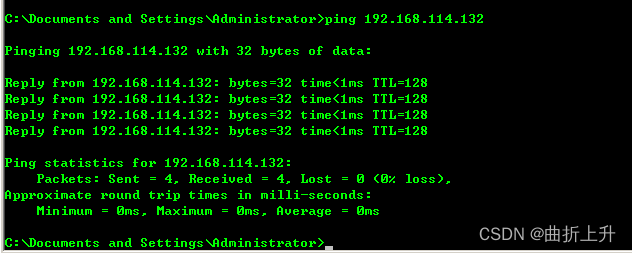

第4步:在没有互相通信需求下,工作站1是不会主动发送ARP请求给工作站4,所以也就捕获不到ARP的协议数据,此时要在工作站1与工作站4之间进行一次通信,如可以在工作站1上ping工作站4,即:ping 192.168.114.132。

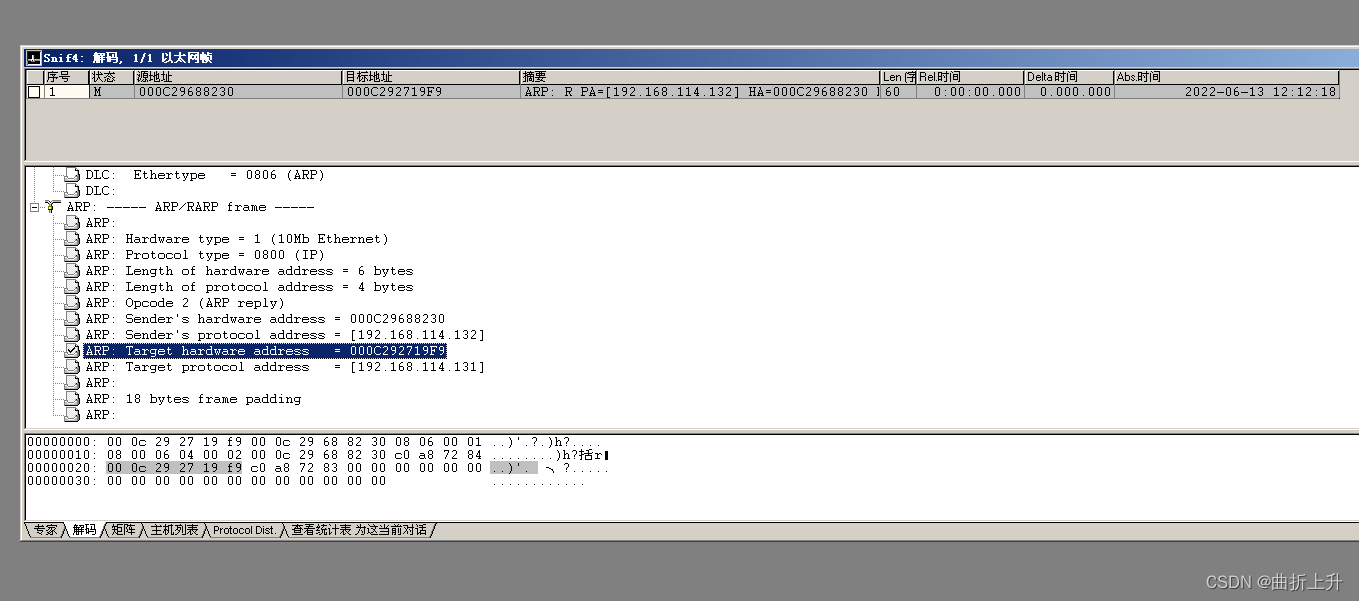

第5步:有ICMP数据回应后可以发现, Sniffer Pro已经捕获到了协议数据。

第5步:有ICMP数据回应后可以发现, Sniffer Pro已经捕获到了协议数据。

利用Sniffer Pro软件进行基于ARP协议的攻击模拟,即让所有主机不能进行外网访问(无法与网关通信),下面在工作站1上实施攻击模拟,步骤如下:

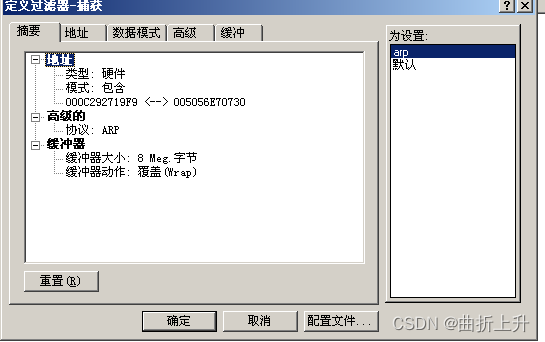

第1步:要进行模拟实施攻击,首先要构造一个数据帧,这很麻烦,这时可以捕获一个ARP的数据帧再进行改造(可以捕获一个网关的ARP数据帧)。设置Sniffer Pro捕获ARP通信的数据包(工作站1与网关之间)在工作站1上再次启动Sniffer Pro软件,并设置捕获过滤条件(Define Filter),选择捕获ARP协议。

第1步:要进行模拟实施攻击,首先要构造一个数据帧,这很麻烦,这时可以捕获一个ARP的数据帧再进行改造(可以捕获一个网关的ARP数据帧)。设置Sniffer Pro捕获ARP通信的数据包(工作站1与网关之间)在工作站1上再次启动Sniffer Pro软件,并设置捕获过滤条件(Define Filter),选择捕获ARP协议。

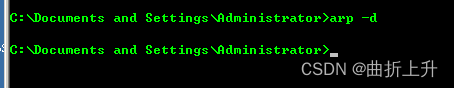

第2步:要想工作站1发送ARP请求给网关,并得到ARP回应,首先启动Sniffer Pro捕获,然后利用”arp –d”清除ARP缓存。

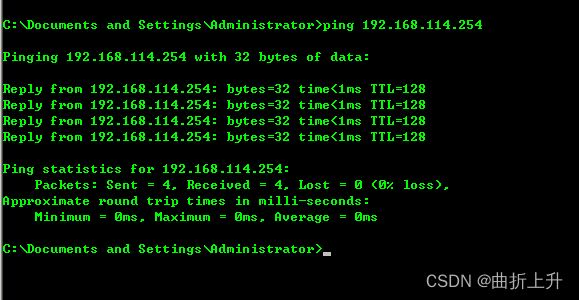

第3步:在没有互相通信需求下,工作站1是不会主动发送ARP请求给网关的,所以也就捕获不到ARP的协议数据,此时要在工作站1与网关之间进行一次通信,如可以在工作站1上ping网关,即:ping 10.1.103.254。

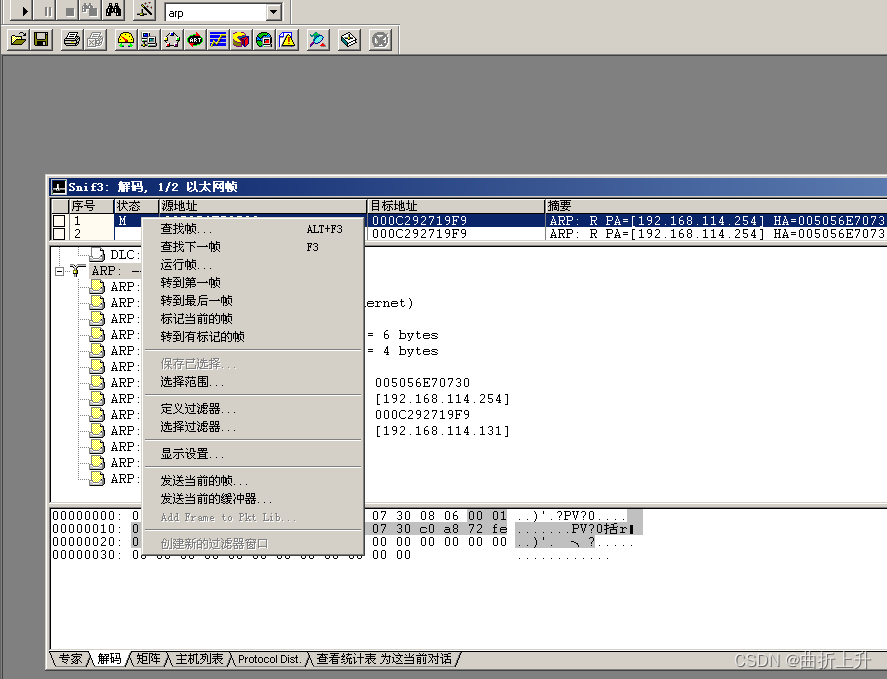

第4步:有ICMP数据回应后可以发现, Sniffer Pro已经捕获到了协议数据。选择停止并查看,在第1帧数据包上点击右键,并选择“重新发送帧”。

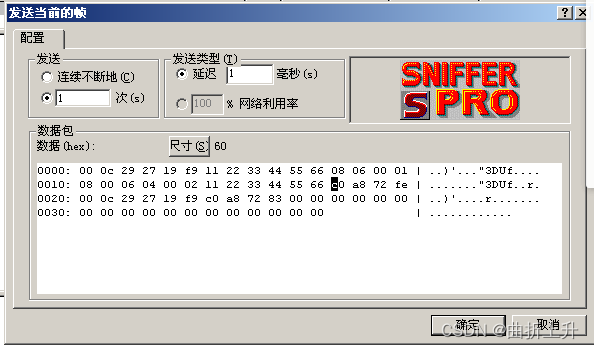

第5步:出现如图3所示对话框,其中的数据(Data)即是工作站1发出去查询网关MAC地ARP请求数据,已经放入发送缓冲区内,此时可以进行修改了。

第6步:数据(Data)是工作站1发出去查询网关MAC地ARP请求数据。

第7步:对工作站1发出去查询网关MAC地ARP请求数据进行伪造修改,即这个帧是被伪造为网关IP(192.168.114.254)地址和MAC地址发出去的查询的MAC地址的ARP广播帧,这样所有本地网段内的主机都会收到并更新记录,以为网关(IP为192.168.114.254)的MAC地址变为了112233445566 ,并将这一错误关联加入各自的ARP缓存中(包括工作站自身)。

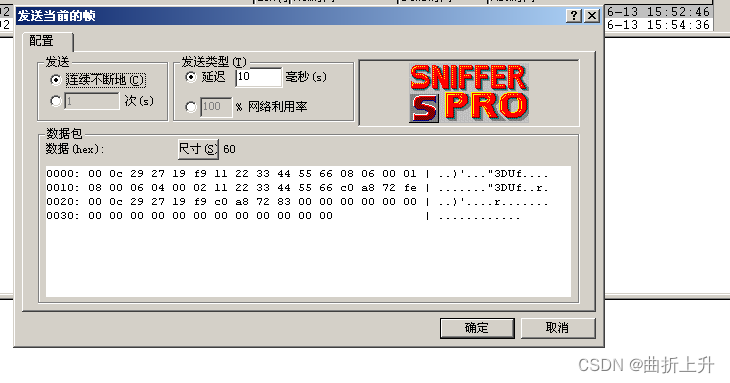

第8步:修改后的帧缓冲区中的数据如图4所示,修改后在发送(Send)次数下选择连续发送(Continuously),发送类型(Send Type)下选择每隔10毫秒一次。后点击确定,伪造的数据帧即开始按此间隔时间不断发送了,想停止发送按操作即可,这里先不停止。

3.ARP模拟攻击与结果检查

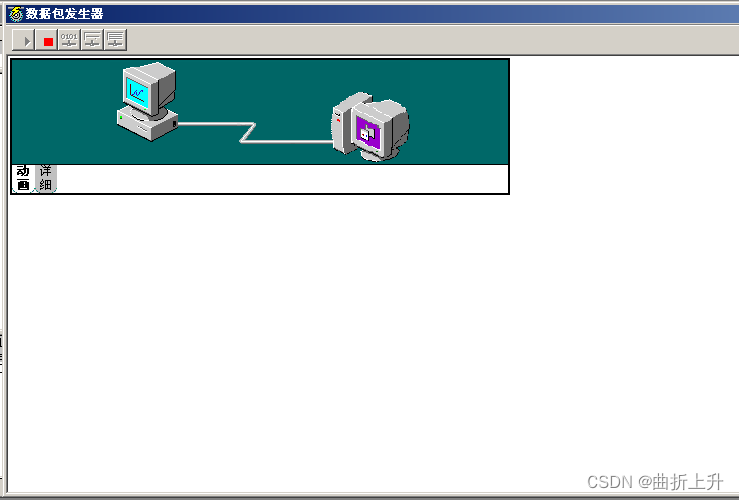

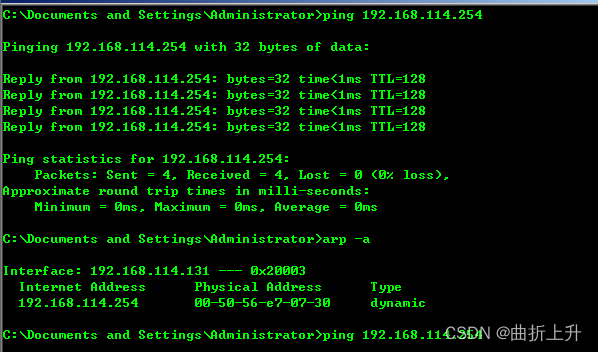

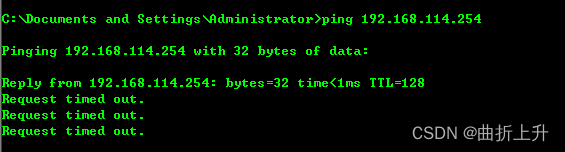

第1步:在工作站1上通过远程桌面连接到工作站4,在未发送伪造的数据帧之前工作站4是可以和网关192.168.114.2544进行通信,当启动包生成器发送伪造的数据帧后,还能PING通网关了,在工作站4上用“arp -a”命令查看网关IP对应的MAC地址已经变为网络中不存在的伪造的MAC地址:112233445566。所以无法访问网关也无法进行外网连接了。

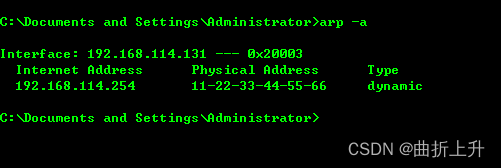

此时在工作站1上用“arp -a”命令查看网关IP对应的MAC地址也已经变为网络中不存在的伪造的MAC地址:112233445566。

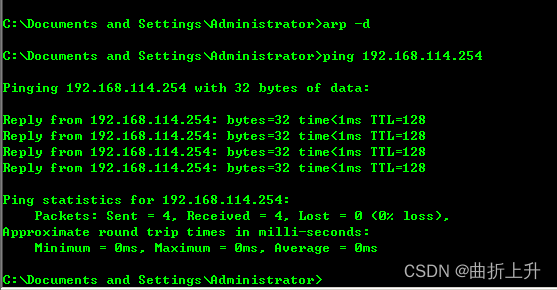

第2步:停止发送伪造帧,即停止攻击,并分别在两台工作站上执行“arp -d”命令,重新PING网关后又可以进行连接并访问外网了。

至此针对ARP协议的分析、捕获与模拟攻击过程结束。

7267

7267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?