目录

PHP知识点

功能:新闻列表,会员中心,资源下载,留言版,后台模块,模版引用,框架开发等

技术:输入输出,超全局变量,数据库操作,逻辑架构,包含上传&下载删除;

技术:JS&CSS混用,Cookie,Session操作,MVC架构,ThinkPHP引用等。

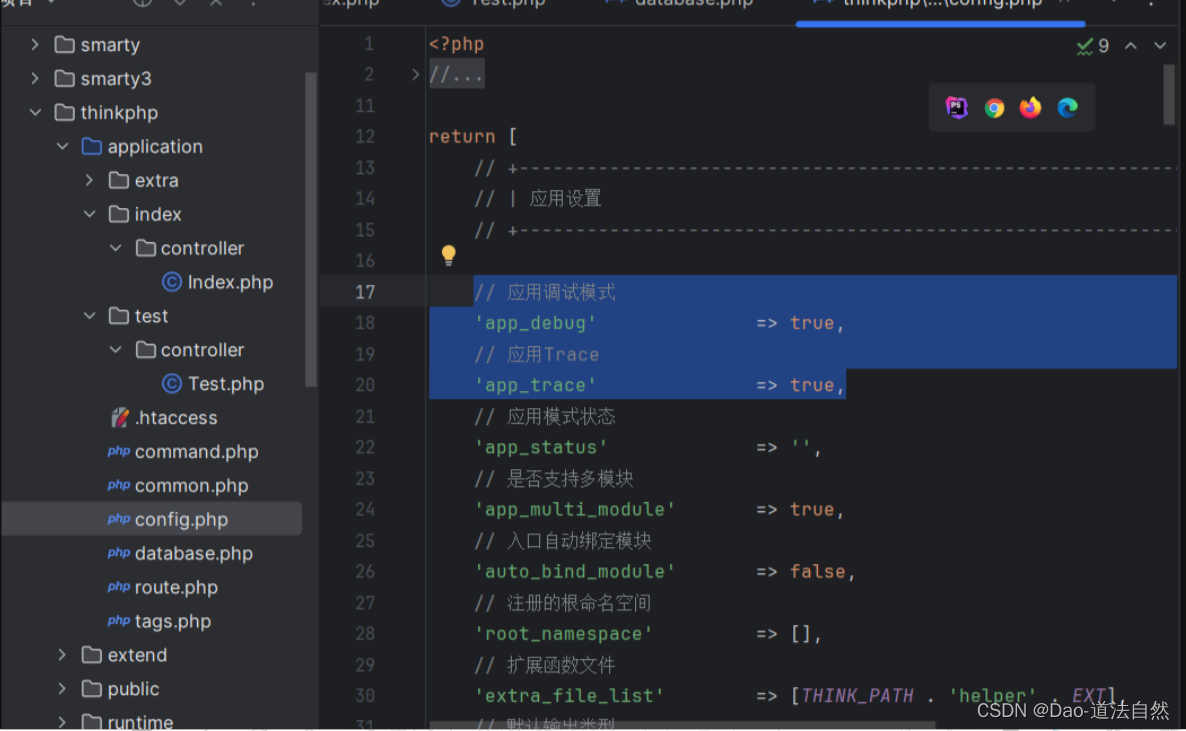

TP框架-开发-配置架构&路由&MVC模型

参考:https://www.kancloud.cn/manual/thinkphp5_11、配置架构-导入使用

2、路由访问-URL访问

3、数据库操作-应用对象

4、文件上传操作-应用对象

5、前端页面渲染-MVC模型

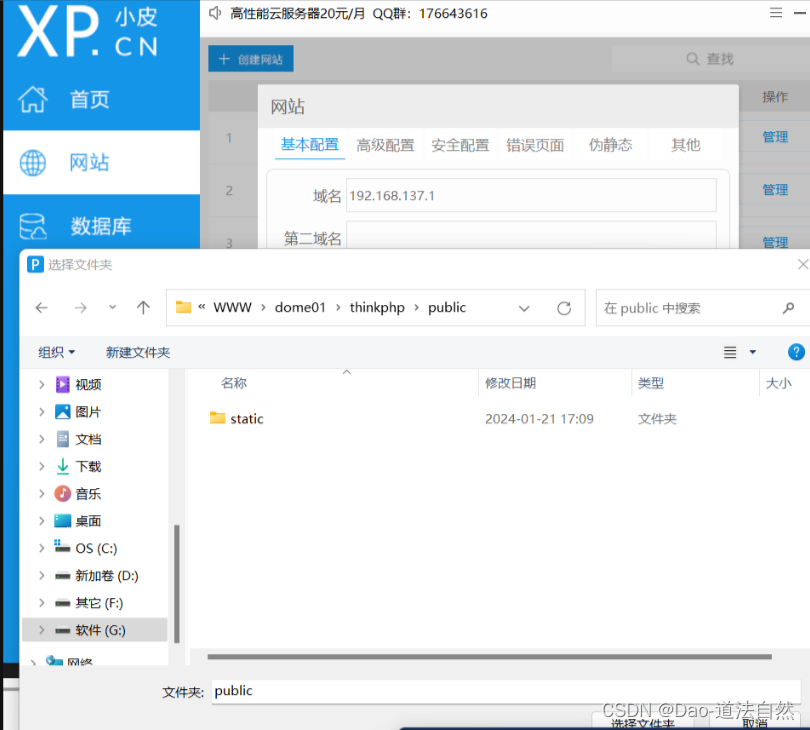

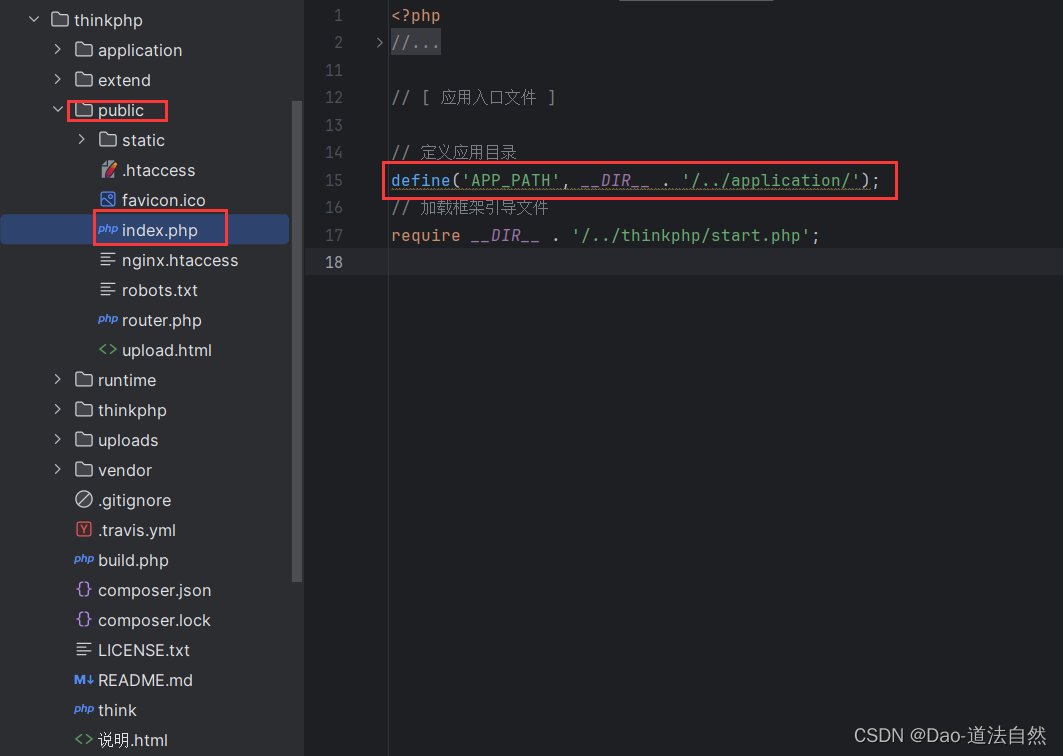

配置架构-导入使用修改小皮网址目录:G:\develop\safety\phpstudy_pro\WWW\dome01\thinkphp\public

127.0.0.1成功访问

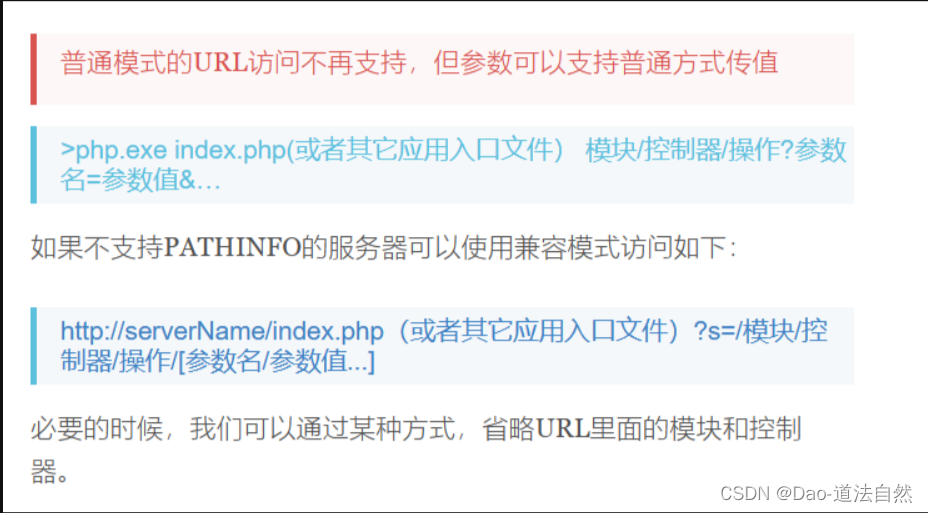

路由访问-URL访问访问方式需要按照,特定的访问方式才能访问到官方的说法:

框架中:/thinkphp/public/index.php当你输入:127.0.0.1时,就会访问application文件夹下

127.0.0.1 <==> 127.0.0.1/index.php/index/indexindex.php:/thinkphp/public/index.phpindex:index这个包index:/index/index.php这个文件如果想返回域名或表单中输入的参数中的内容

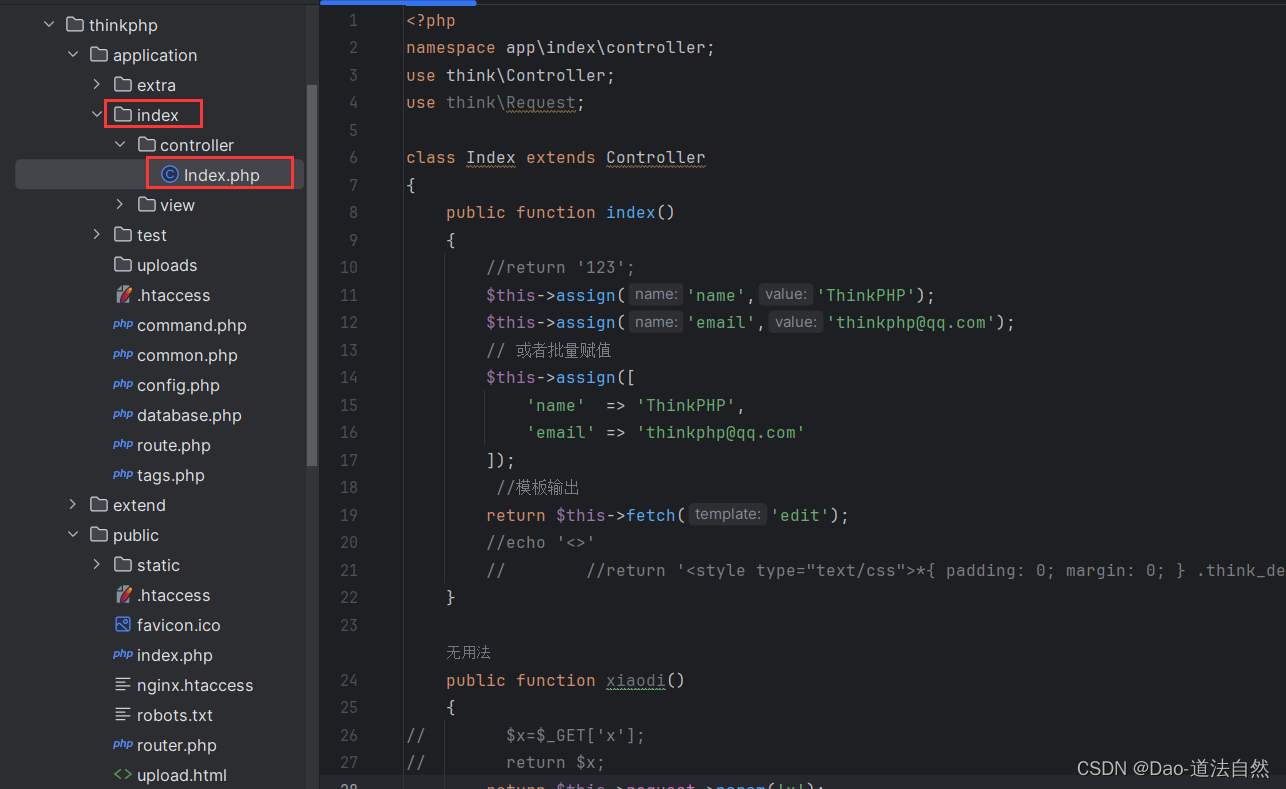

- 首先需要导入think\Controller类,Controller类是ThinkPHP框架提供的基础控制器类,你的Index类继承了这个控制器类。通过继承Controller**,你可以使用框架提供的一些基础控制器功能,比如处理请求和响应。

- 其次完成代码回写

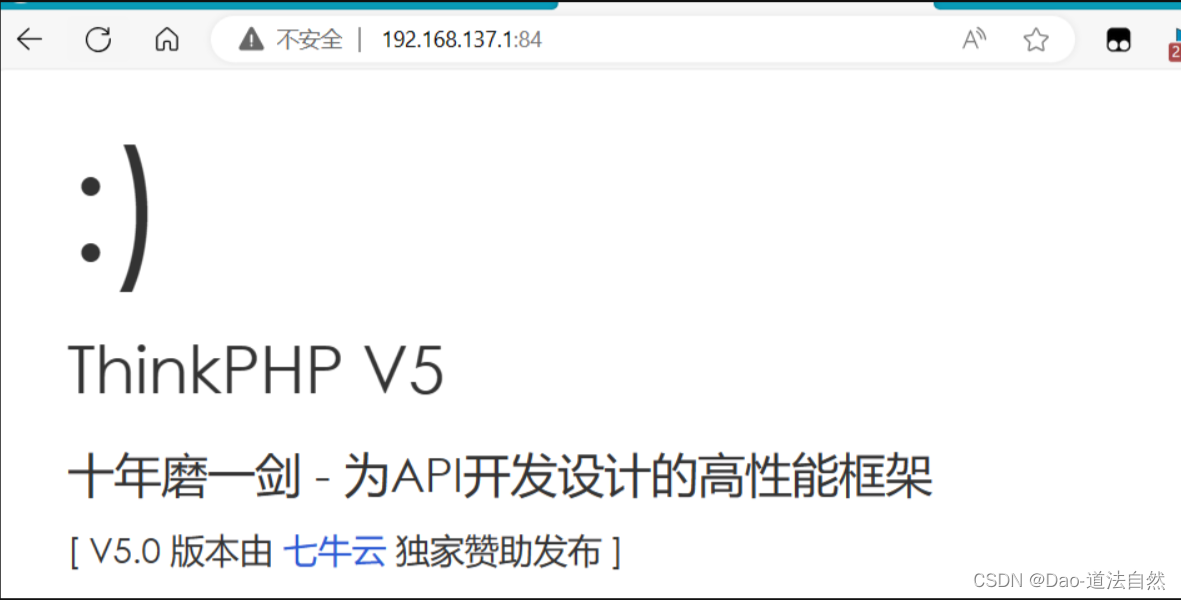

<?php namespace app\index\controller; **use think\Controller;** class Index extends Controller { // index方法用于处理首页请求 public function index() { // 返回一个包含样式和内容的字符串 return '<style type="text/css">*{ padding: 0; margin: 0; } .think_default_text{ padding: 4px 48px;} a{color:#2E5CD5;cursor: pointer;text-decoration: none} a:hover{text-decoration:underline; } body{ background: #fff; font-family: "Century Gothic","Microsoft yahei"; color: #333;font-size:18px} h1{ font-size: 100px; font-weight: normal; margin-bottom: 12px; } p{ line-height: 1.6em; font-size: 42px }</style><div style="padding: 24px 48px;"> <h1>:)</h1><p> ThinkPHP V5<br/><span style="font-size:30px">十年磨一剑 - 为API开发设计的高性能框架</span></p><span style="font-size:22px;">[ V5.0 版本由 <a href="http://www.qiniu.com" target="qiniu">七牛云</a> 独家赞助发布 ]</span></div><script type="text/javascript" src="http://tajs.qq.com/stats?sId=9347272" charset="UTF-8"></script><script type="text/javascript" src="http://ad.topthink.com/Public/static/client.js"></script><thinkad id="ad_bd568ce7058a1091"></thinkad>'; } **// xi方法用于处理名为xi的请求,返回请求参数中的'name' public function xi() { // 返回请求参数中的'name' return $this->request->param('name'); }** }

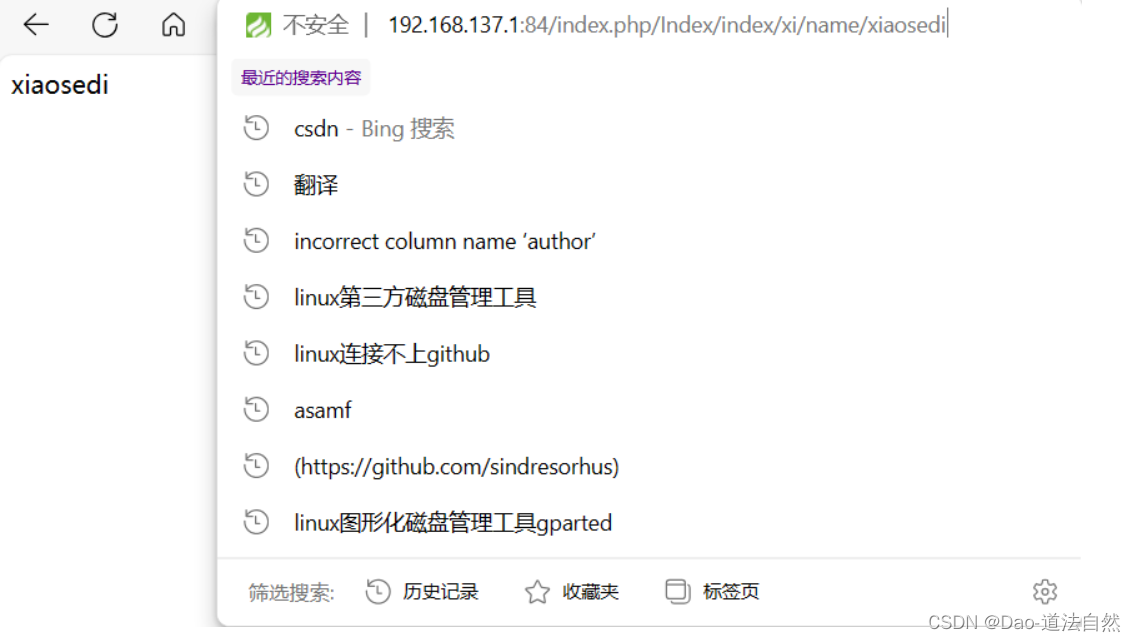

访问有两种方式:192.168.137.1:84/index.php/Index/index/xi/name/xiaosedi

192.168.137.1:84/index.php/Index/index/xi?name=wusuowei

如果是使用php自带的请求方式访问则:只支持一种方式回写数据

192.168.137.1:84/index.php/Index/index/xi?x=123456如果创建新的目录,例如application→text→controller→Test.php等

数据库操作-应用对象数据库配置文件:

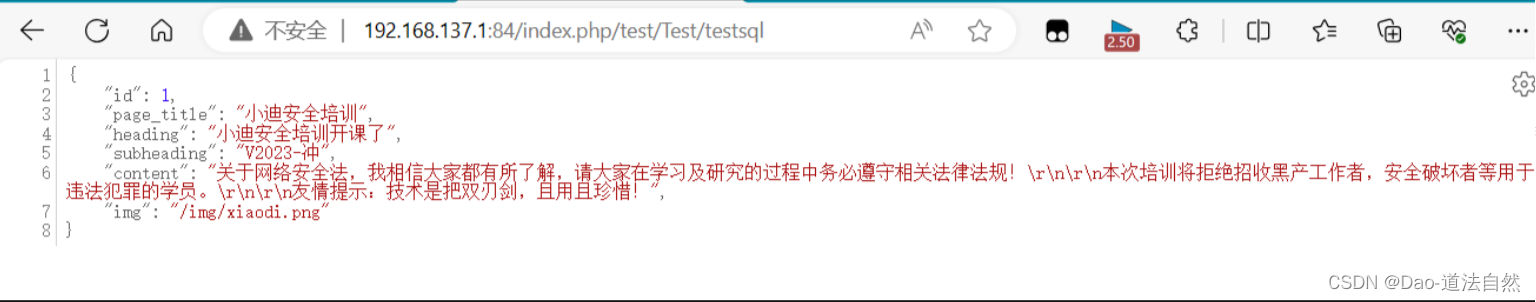

引用数据的的类use think\Db;,使用数据库的查询语句use think\Db; public function testsql() { //SELECT * FROM `think_user` WHERE `id` = 1 LIMIT 1 // table方法必须指定完整的数据表名 $data = Db::table('news')->where('id', 1)->findOrFail(); return json($data); }开启调试设置,会在浏览器打印出错误信息

thinkphp的安全过滤:

- 如果是原生态php的话,数据库操作没有过滤就会受到SQL注入攻击

- ThinkPHP框架提供了一些内置的数据库操作方法,使得对数据库的访问更加便捷和安全使用ThinkPHP框架操作数据库 默认是受到框架内置的过滤保护

public function testsql() { //SELECT * FROM `think_user` WHERE `id` = 1 LIMIT 1 //使用TP框架操作数据库 默认是受到框架内置的过滤保护 $id = request()->param('x'); $data = Db::table('news')->where('id', $id)->find(); return json($data); }

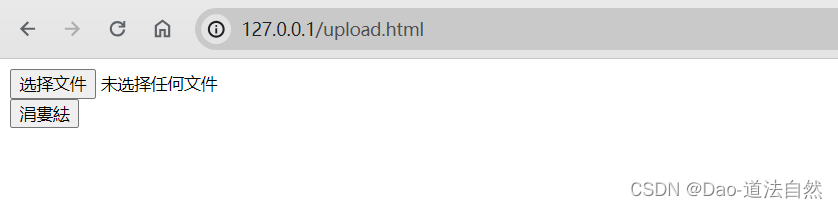

文件上传操作-应用对象在配置好的网址根目录public下创建upload.html

在upload.html中写入以下代码,并修改action的地址

<form action="/index.php/test/test/upload" enctype="multipart/form-data" method="post"> <input type="file" name="image" /> <br> <input type="submit" value="上传" /> </form>

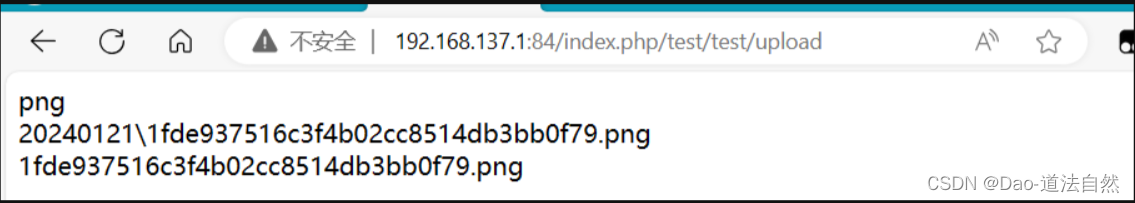

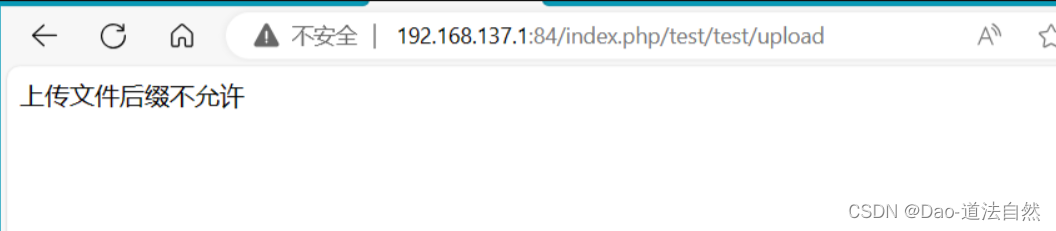

在Test.php中输入以下代码(此代码对于上传文件,进行了诸多过滤,保证了安全性)public function upload(){ // 获取表单上传文件,例如上传了001.jpg $file = request()->file('image'); // 移动到框架应用根目录/uploads/ 目录下 $info = $file->validate(['ext'=>'jpg,png,gif'])->move('../uploads'); if($info){ // 成功上传后,获取上传信息 // 输出文件扩展名,例如 jpg echo $info->getExtension(); echo '<br>'; // 输出文件保存路径,例如 20160820/42a79759f284b767dfcb2a0197904287.jpg echo $info->getSaveName(); echo '<br>'; // 输出文件名,例如 42a79759f284b767dfcb2a0197904287.jpg echo $info->getFilename(); } else { // 上传失败,获取错误信息 echo $file->getError(); } }

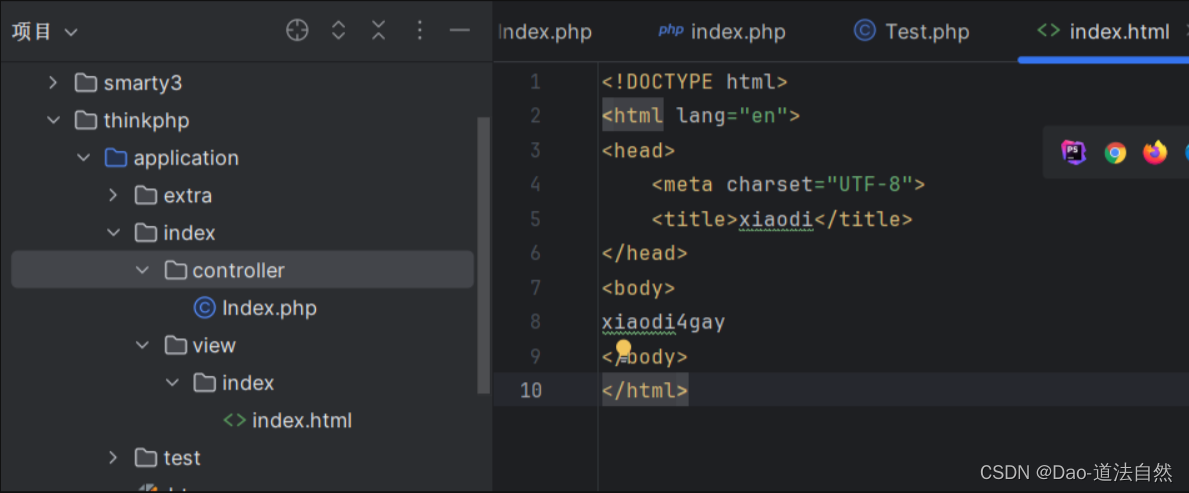

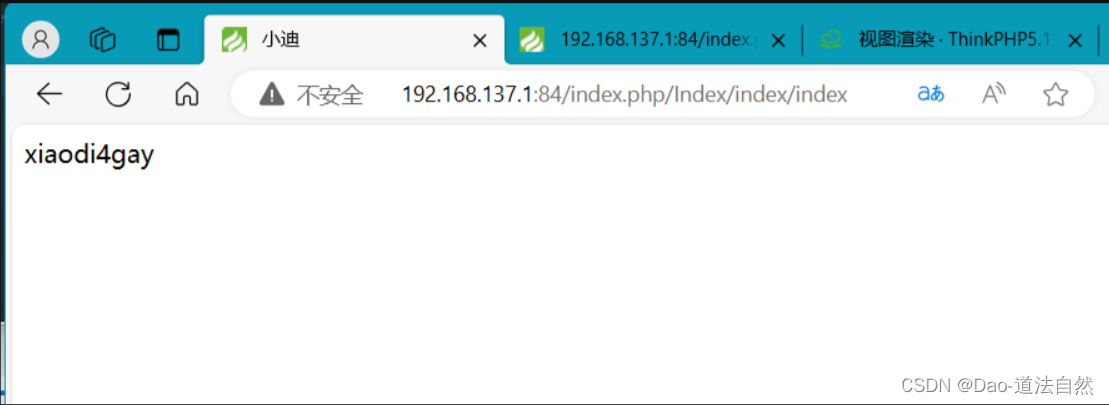

前端页面渲染-MVC模型在例如index(需要渲染的文件当前并行目录下)→view→index→index.html等

http://192.168.137.1:84/index.php/Index/index/index 输入对应的路由访问即可看到以及渲染的页面

也可以指定内容可以指定模板

public function index() { **//可以一一赋值 $this->assign('name','ThinkPHP'); $this->assign('email','thinkphp@qq.com'); //可以批量赋值 $this->assign([ 'name' == 'ThinkPHP', 'email' == 'thinkphp@qq.com' ]); //模板输出 return $this->fetch('index/edit'); }

TP框架-安全-不安全写法&版本过滤绕过

1、内置代码写法,原生写法例子:不合规的代码写法-TP5-自写

2、框架版本安全,框架漏洞

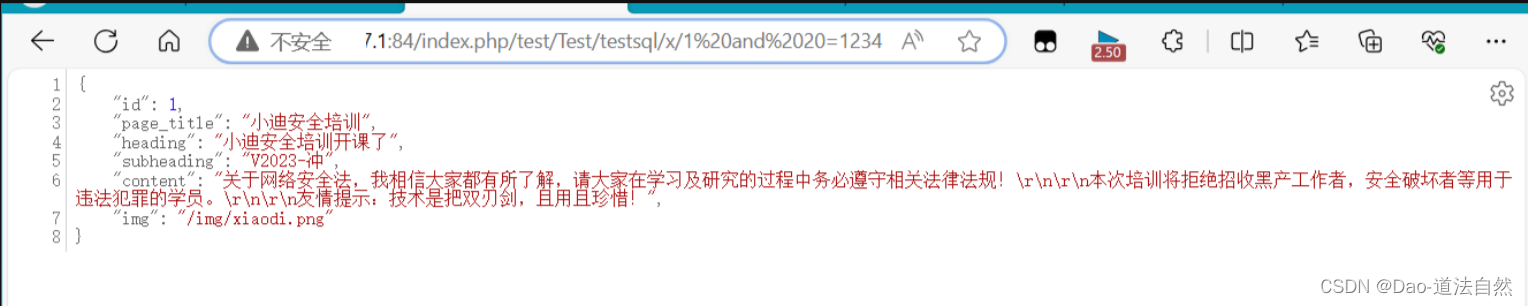

例子1:写法内置安全绕过-TP5-SQL注入

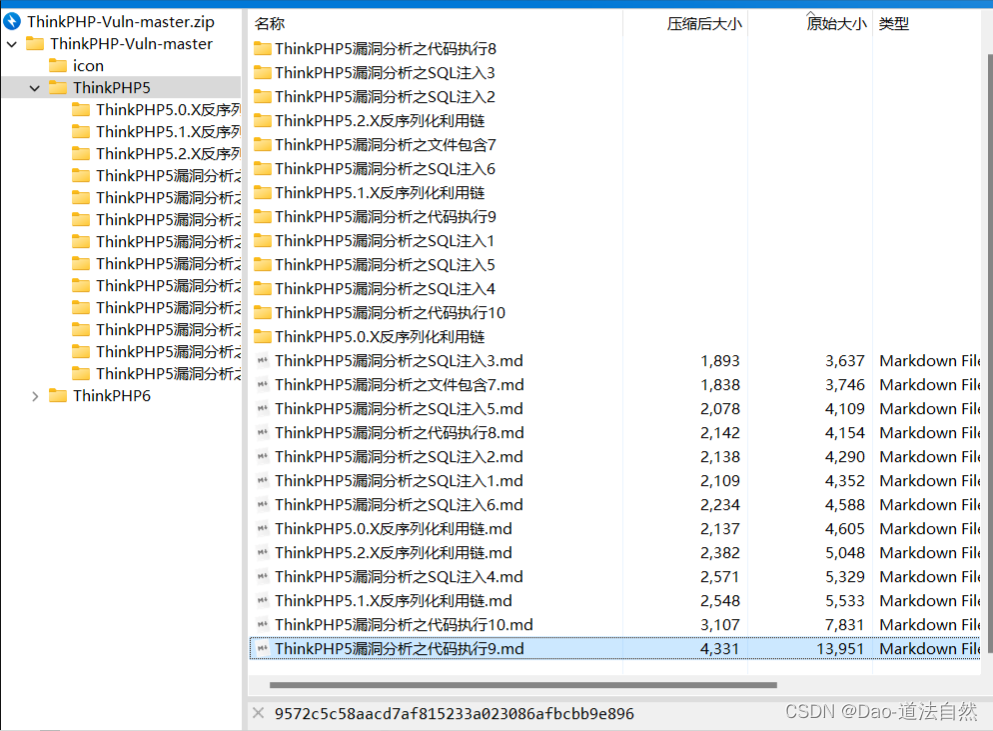

例子2:内置版本安全漏洞-TP5-代码执行

判断漏洞的方式:首先判断代码写法如果是不安全写法直接通过代码回写使用sql注入,如果是安全写法则判断中间框架版本号,依据版本号去寻找存在的漏洞

内置代码写法,原生写法

例子:不合规的代码写法-TP5-自写

1、使用TP框架操作数据库 默认是受到框架内置过滤保护

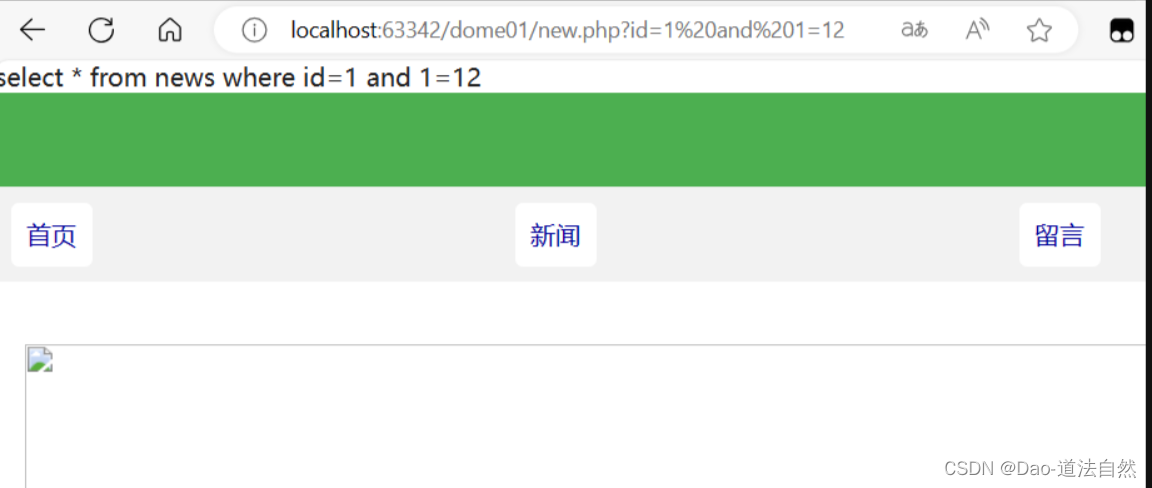

2、原生态的数据库操作如果没有过滤就会受到SQL注入攻击

安全写法=推荐写法 不安全写法=原生写法(不会受到保护)

安全写法:

规矩写法:不是绝对安全 看两点

看版本的内置绕过漏洞 同样也有漏洞$id=request()->param('x'); $data=Db::table('news')->where('id',$id)->find();用一半安全写法:用一半安全写法 有安全隐患

//用一半安全写法 有安全隐患 $id=request()->param('x'); $data=Db::query("select * from news where id=$id");纯原生写法(完全不是用TP语法)

// 从GET请求中获取id参数,如果不存在则默认为1 $id = $_GET['id'] ?? '1'; // 构建SQL查询语句 $sql = "select * from news where id=$id"; echo $sql; // 执行查询并获取结果集 $data = mysqli_query($con, $sql); // 使用mysqli_fetch_row遍历结果集的每一行 while ($row = mysqli_fetch_row($data)) { // 从结果集中获取每一列的值,并存储到相应的变量中 $page_title = $row[1]; $heading = $row[2]; $subheading = $row[3]; $content = $row[4]; $item = $row[5]; }

框架版本安全,框架漏洞

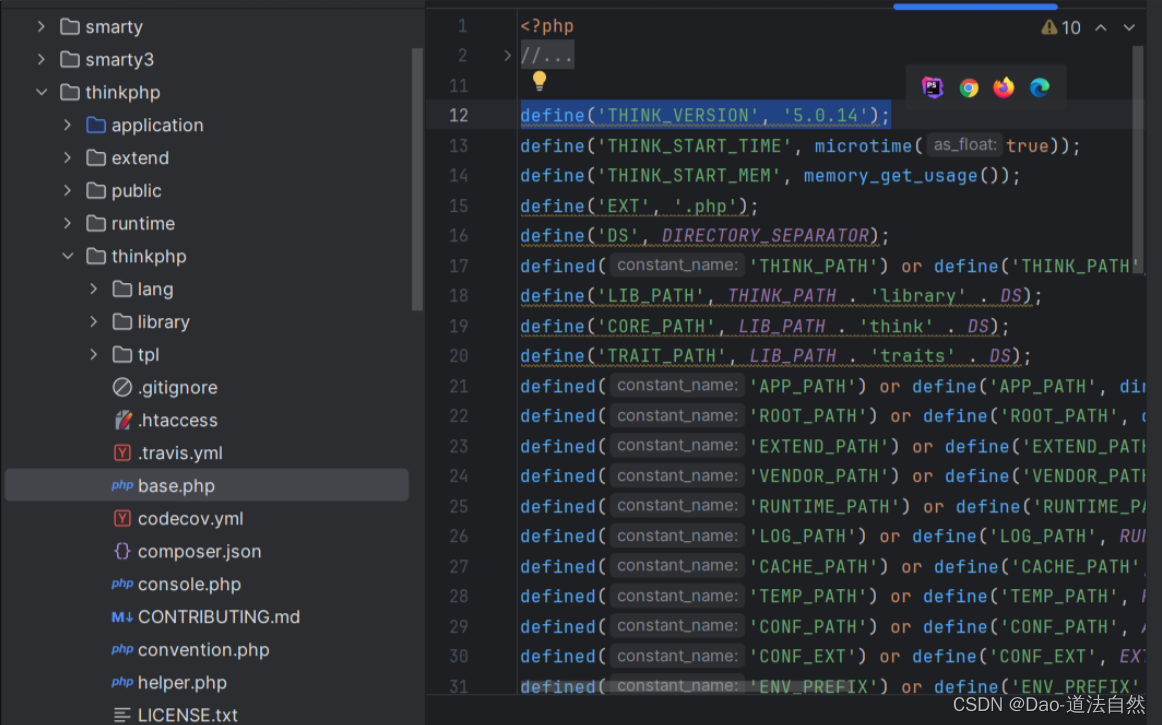

首先查看中间框架的版本是什么,如ThinkPHP的版本在thinkphp→thinkphp→tpl→base.php中查看

依据版本号去查找,出现过的漏洞,进行复现即可(没有绝对的安全)

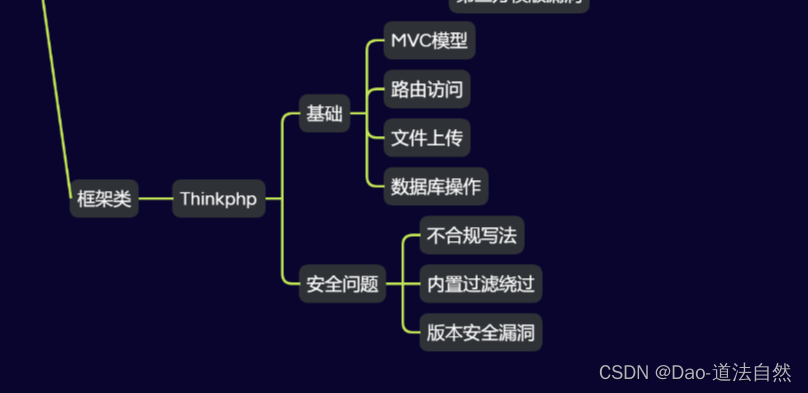

思维导图

本文详细介绍了ThinkPHP5框架的开发配置、路由机制、MVC模型应用,包括安全注意事项,如不安全写法、版本过滤和避免SQL注入。还涵盖了数据库操作、文件上传和前端页面渲染的实例,以及如何创建安全的代码和使用模板引擎。

本文详细介绍了ThinkPHP5框架的开发配置、路由机制、MVC模型应用,包括安全注意事项,如不安全写法、版本过滤和避免SQL注入。还涵盖了数据库操作、文件上传和前端页面渲染的实例,以及如何创建安全的代码和使用模板引擎。

4211

4211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?