实验目的

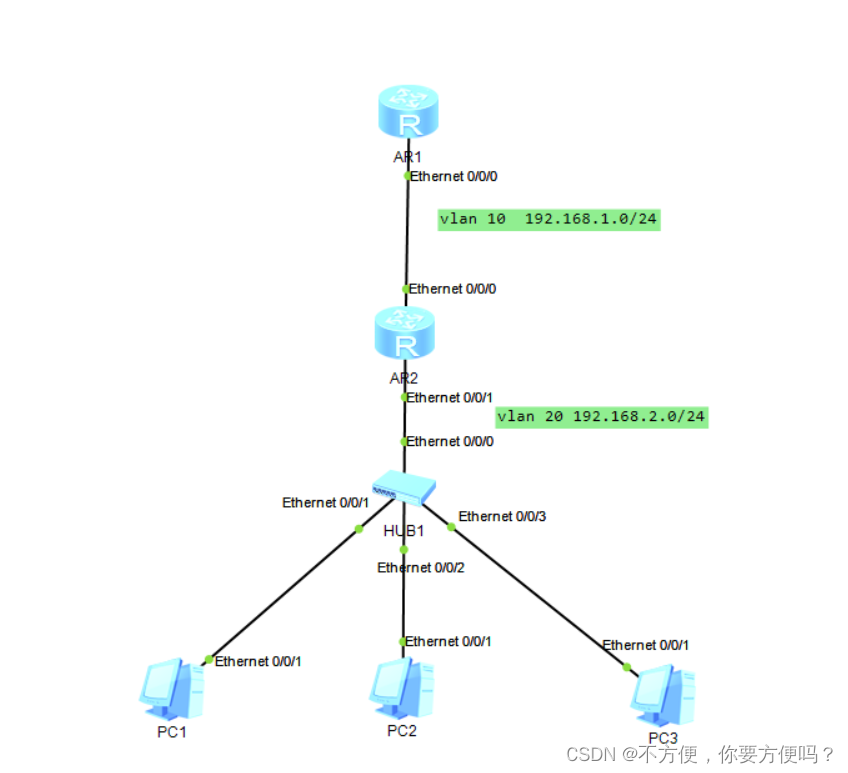

将AR1作为DHCP服务器为pc机分配地址,AR2为中继器(中继器的作用是放大信号,补偿信号衰减,支持远距离的通信)

实验配置思路

先将路由器配置打通,在再AR1上配置DHCP,AR2上配置中继

AR1配置

sysname AR1

#

vlan batch 10

#

dhcp enable

#

ip pool 1

gateway-list 192.168.2.1

network 192.168.2.0 mask 255.255.255.0

lease day 3 hour 0 minute 0

dns-list 192.168.2.1

#

interface Vlanif10

ip address 192.168.1.1 255.255.255.0

dhcp select global

#

interface Ethernet0/0/0

port link-type trunk

port trunk allow-pass vlan 10

#

ip route-static 0.0.0.0 0.0.0.0 192.168.1.2

AR2

sysname AR2

#

vlan batch 10 20

#

interface Vlanif10

ip address 192.168.1.2 255.255.255.0

#

interface Vlanif20

ip address 192.168.2.1 255.255.255.0

dhcp select relay

dhcp relay server-ip 192.168.1.1

#

interface Ethernet0/0/1

port link-type access

port default vlan 20

验证路由器之间的通信

验证

应用DHCP

查看ip信息是否自动分配

1499

1499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?