目录

1、知识点回顾

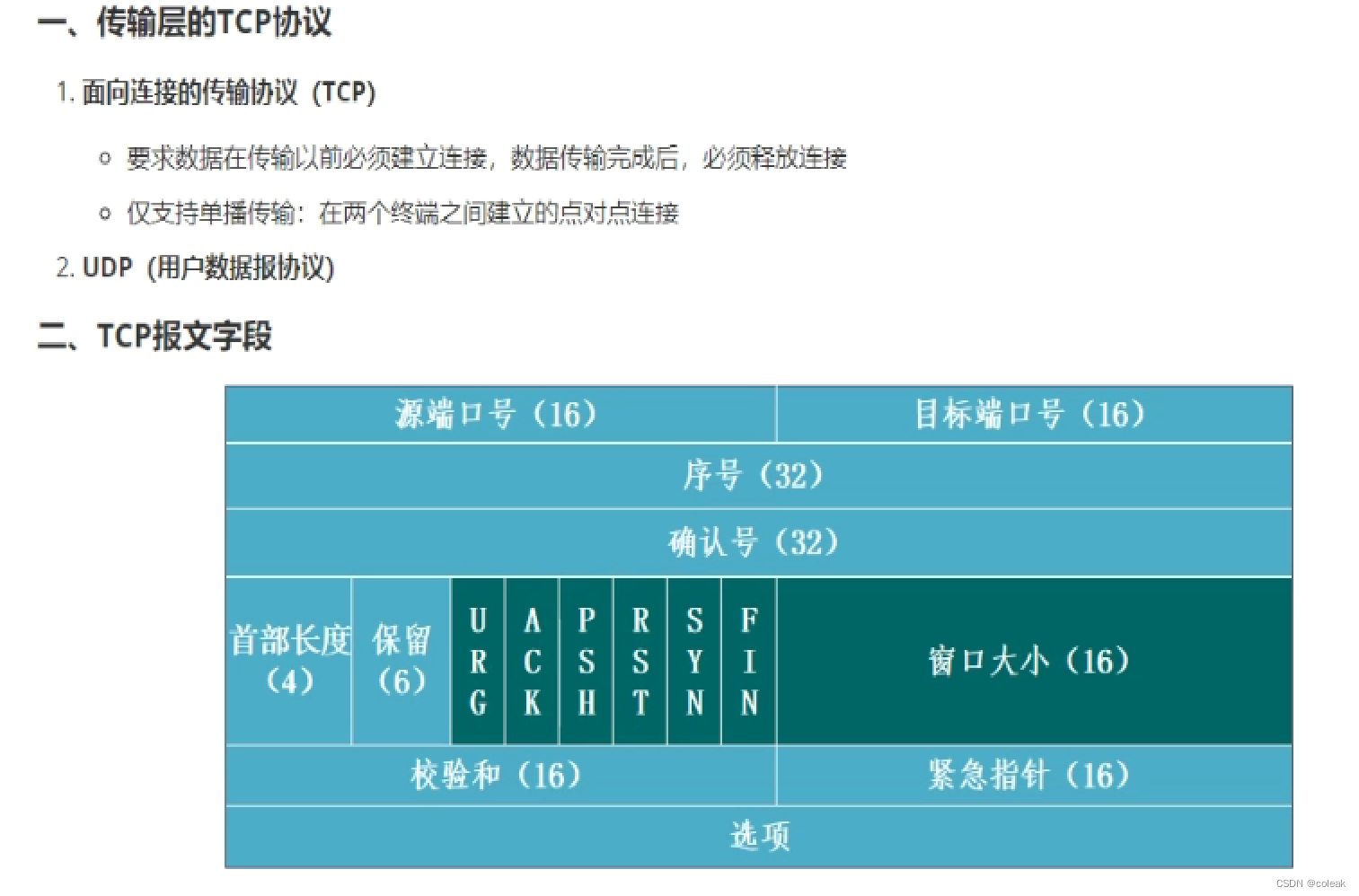

2、TCP协议

3、TCP字段含义

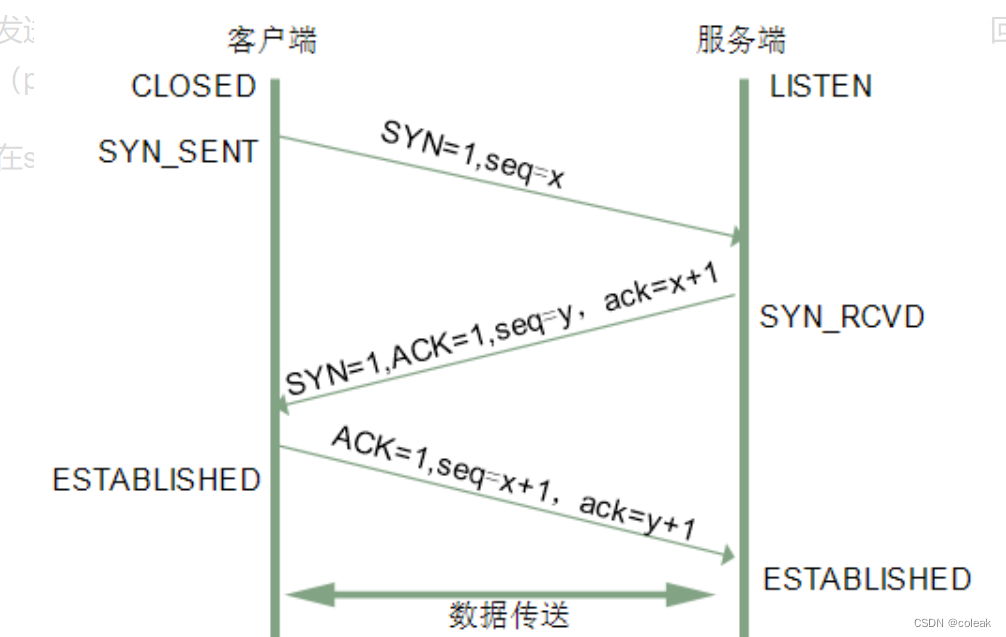

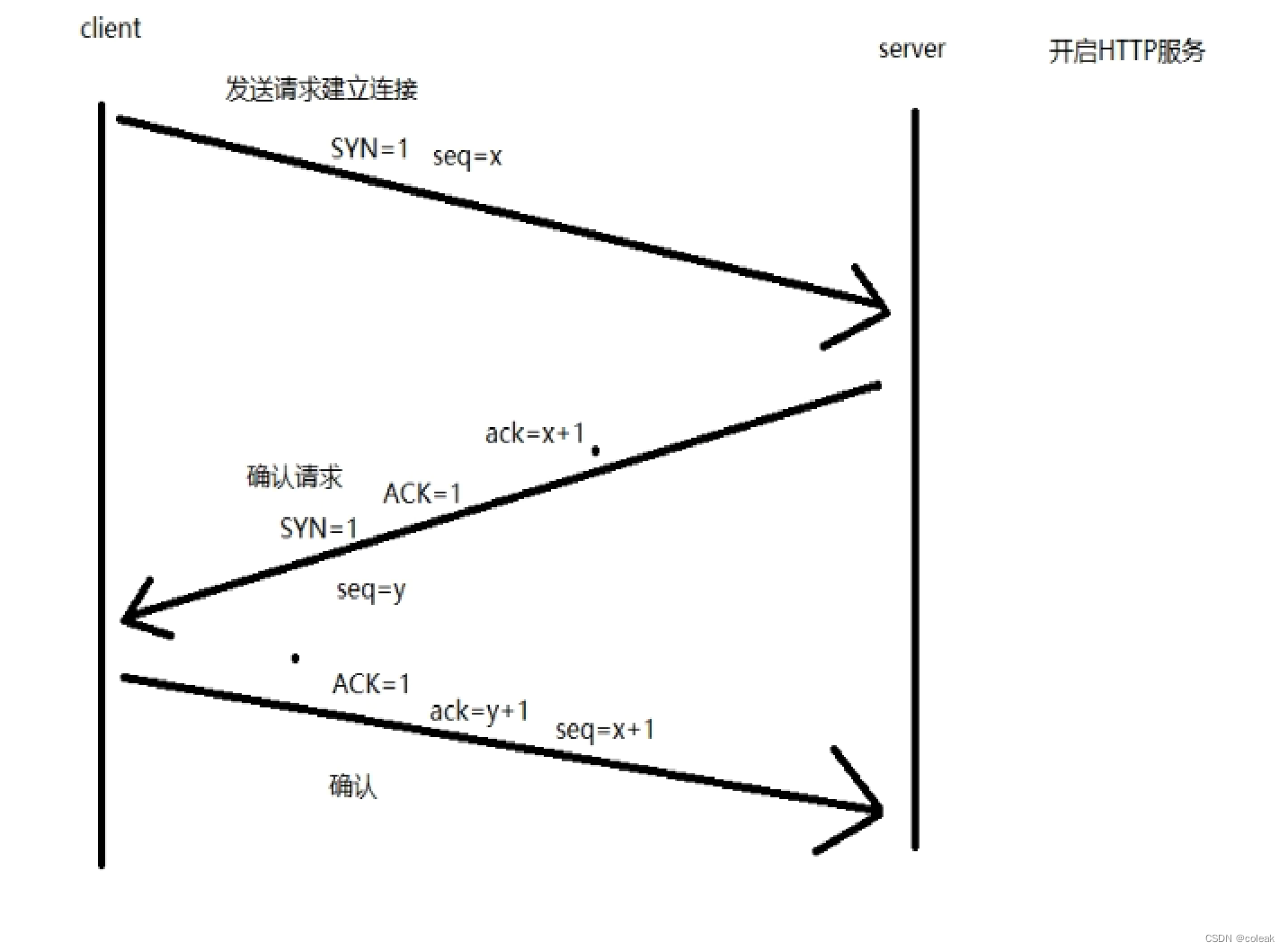

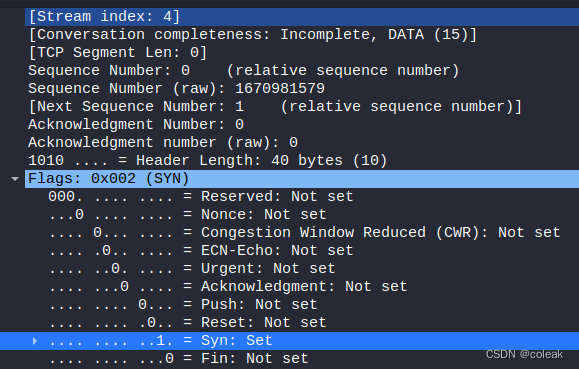

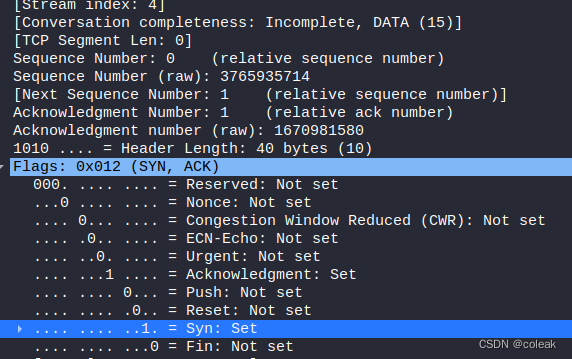

4、TCP的三次握手过程

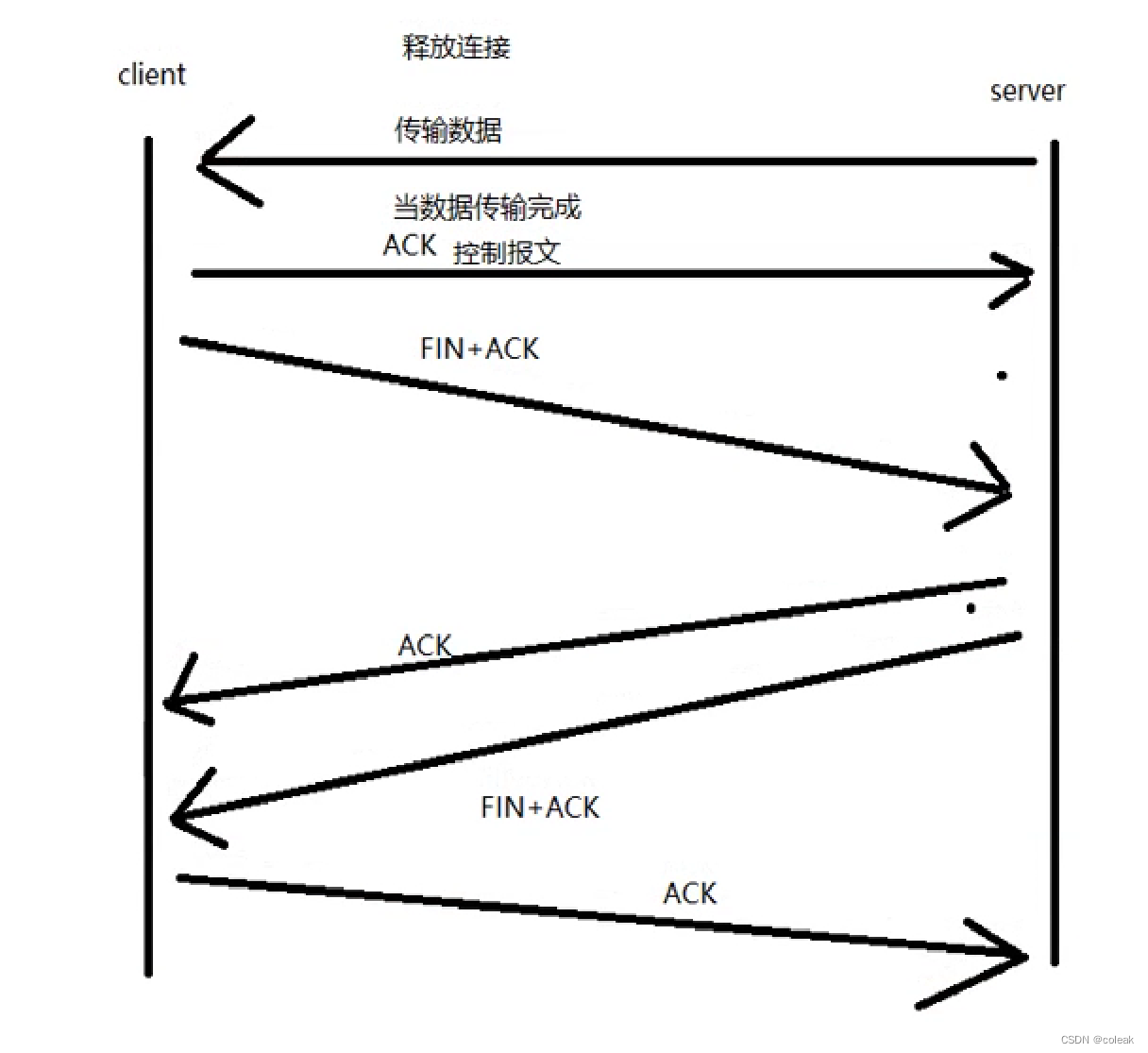

5、释放连接的四次挥手过程

6、握手挥手七次总过程

7、TCP的半关闭状态

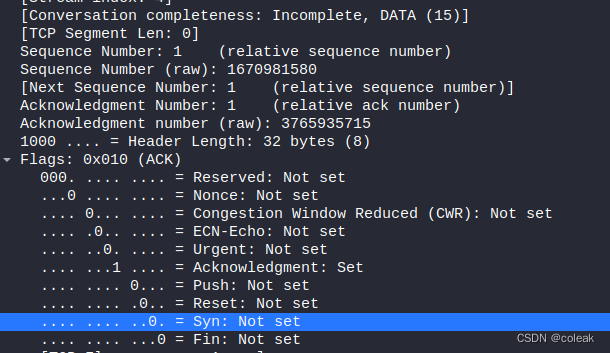

TCP提供了连接的一端在结束它的发送后还能接收来自另一端数据的能力。这就是所谓

的半关闭。如图当四次挥手处于被动关闭的一方在收到主动关闭方的FIN时,进入CLOSE_WAIT状态,主动方收到对方的同意ACK后就进入了半关闭状态。此时,左方还可以收到右方所发送过来的数据。当右方已经没有数据可发时向对方发送FIN,等对方回复确认ACK后,这个TCP的链接便彻底关闭了。

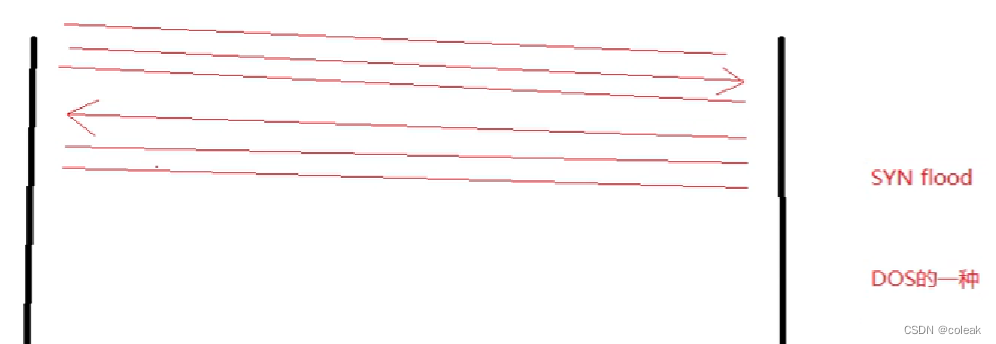

8、TCP的半连接状态

客户端向服务端发起连接请求,服务器第一次收到客户端的SYN之后,就会处于SYN_RCVD状态,此时双方还没有完全建立其连接,服务器会把此种状态下请求连接放到一个队列里,我们将这种队列称之为半连接队列。

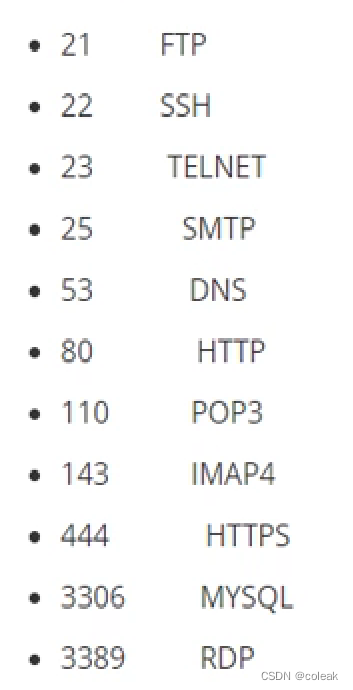

9、常见的TCP端口号

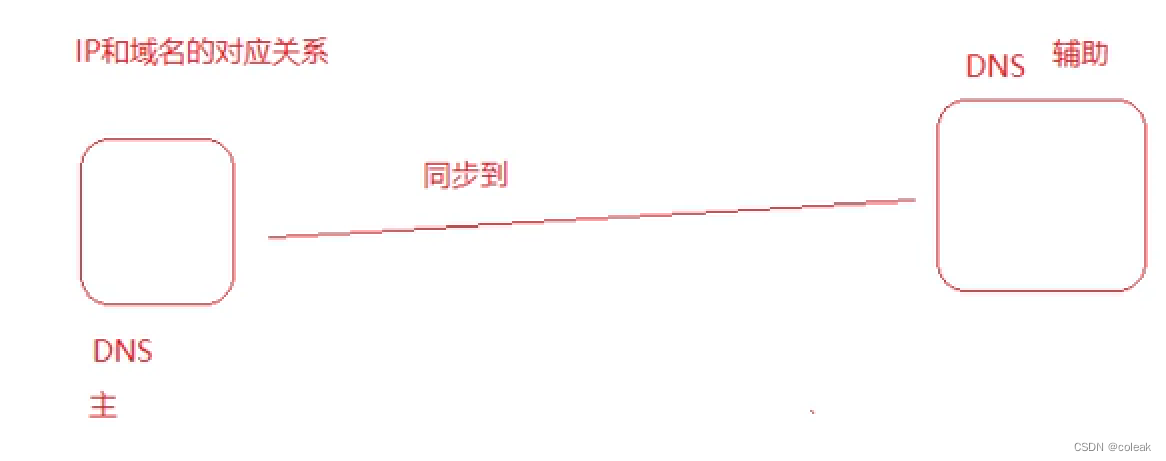

DNS服务器同步时传输需要用到TCP协议

10、TCP flood攻击实验

| 主机 | 192.168.101.199 | 192.168.101.79 |

| kali | 192.168.109.129 | 192.168.109.2 |

| server | 192.168.109.130 | 192.168.109.2 |

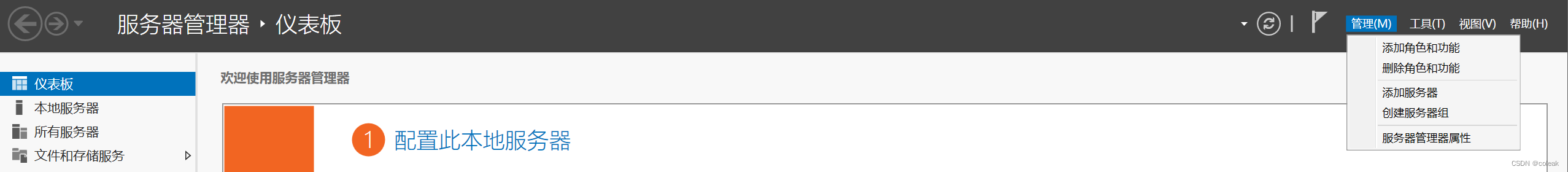

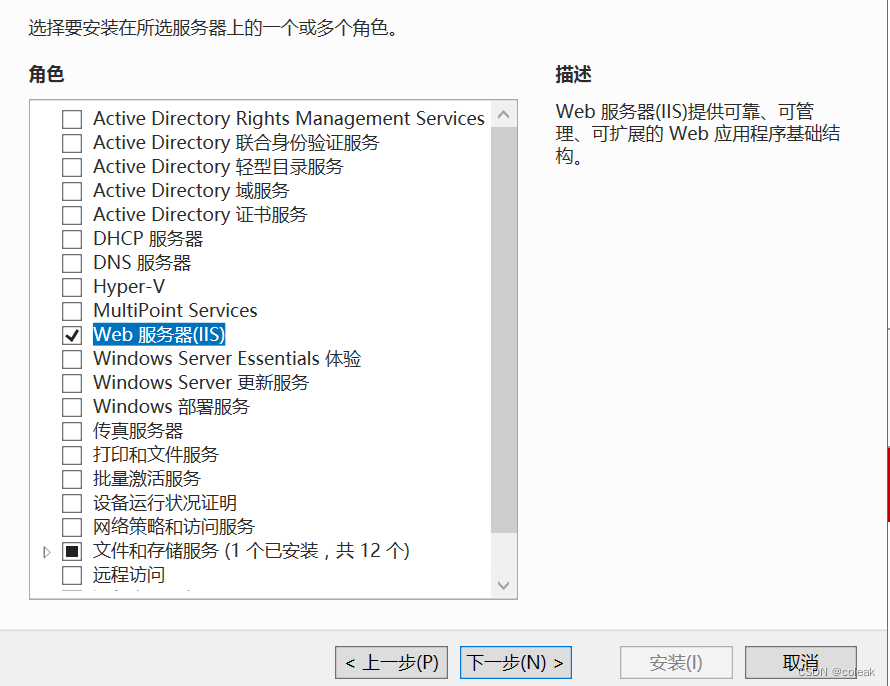

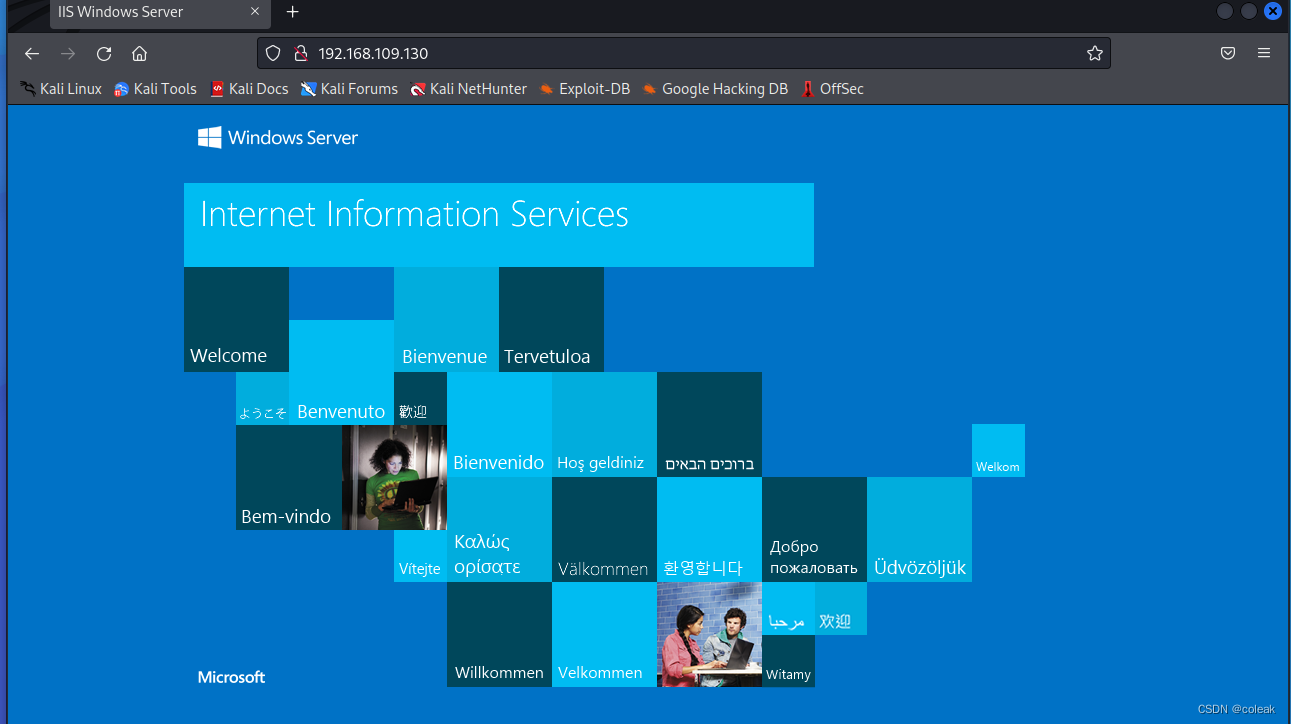

windows server搭建服务器

此时可以通过物理机访问该web

由于是持续性链接,所以目前没有挥手过程

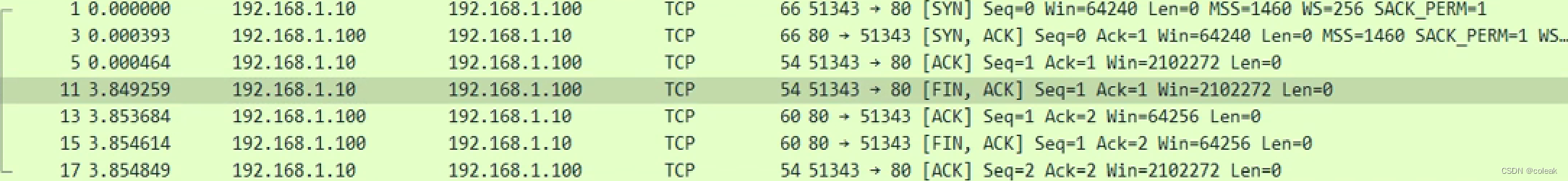

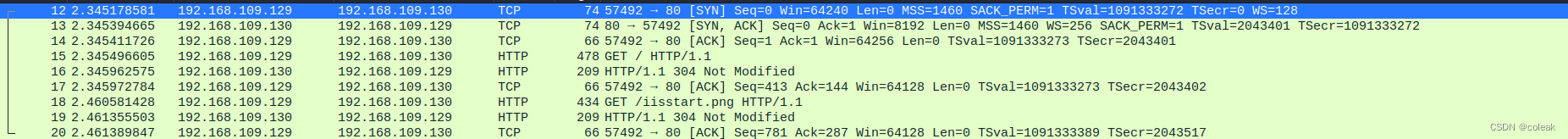

检验三次握手的过程

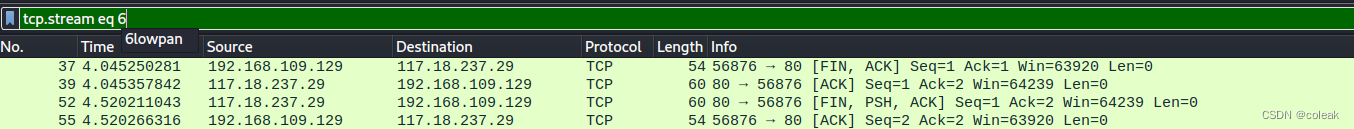

关闭网页,抓取四次挥手过程

kali命令

hping3 -c 数据包次数 -d 数据包大小 -S(只发送syn请求)-w(窗口大小)-p 80(端口) --flood --rand-source 自己的ip

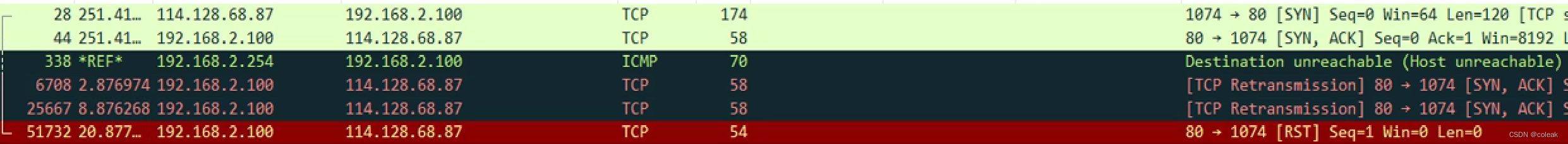

此时追踪任意一次攻击的TCP流,前两次半连接状态后,第三次路由器回复目标不可达,然后服务器按照时间间隔进行两次重传请求,最后申请一次重新建立连接。重连不成功,交互停止

此时我们发现服务器仍然可以访问(攻击的流量太小),我们可以尝试多开几个窗口同时hping3看看(如果电脑性能够好)

11、防御原理

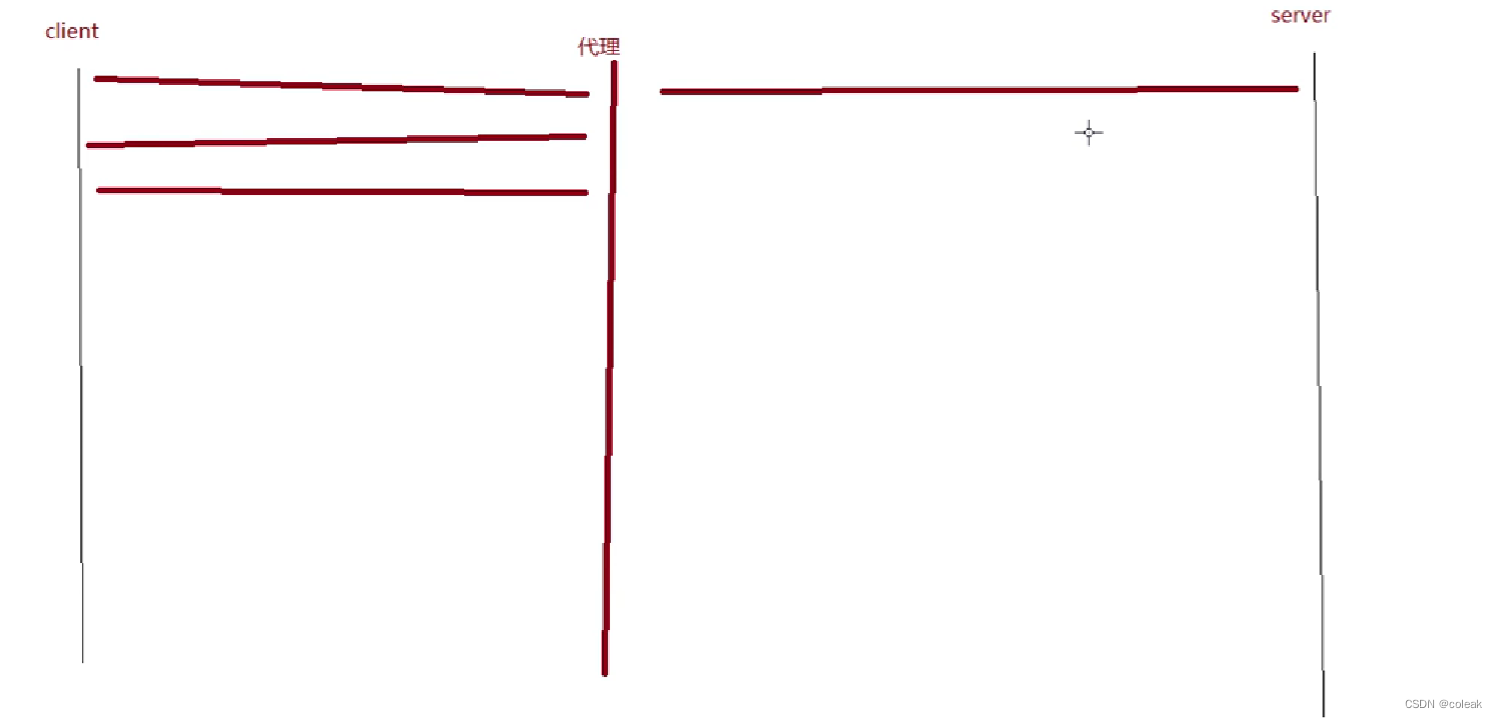

方法一:先和TCP代理(高防火墙的代理)建立三次握手,然后由代理转发到服务器

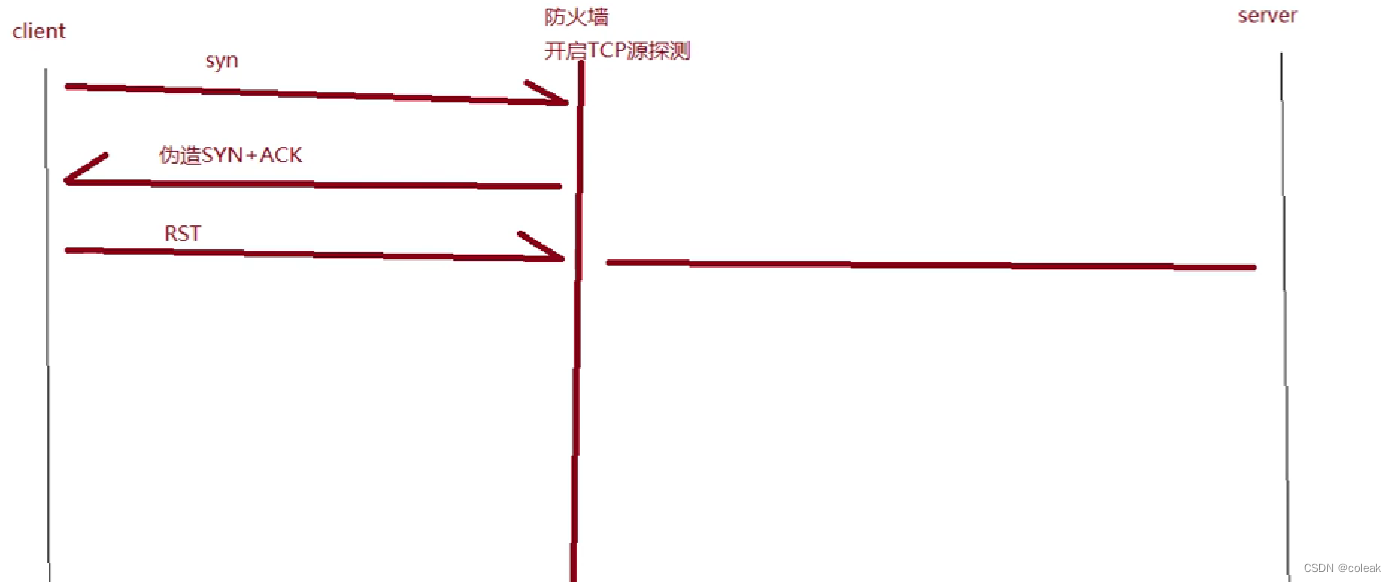

方法二:建立TCP的源探测代理

3047

3047

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?