一、ISA2006标准版的常规安装

ISA2006(Internet Security and Acceleration)是微软公司推出的一款重量级的网络安全产品,被公认为X86架构下最优秀的企业级路由软件防火墙。ISA凭借其灵活的多网络支持、易于使用且高度集成的VPN配置、可扩展的用户身份验证模型、深层次的HTTP过滤功能、经过改善的管理功能,在企业中有着广泛的应用。

ISA2006分为标准版和企业版,两种版本的结构和功能都存在一定差异。标准版部署起来相对容易,适合中小企业使用,也适合ISA爱好者的入门学习;企业版由于引入了配置存储服务器,部署起来有一定难度,我们将它放在后期课程中介绍。

拓扑如下图所示,服务器Beijing有两块网卡,内网网卡的IP地址为10.1.1.254,外网网卡的IP地址为192.168.11.254。Beijing的操作系统为Win2003SP1,准备安装ISA2006作为企业的边缘防火墙。

ISA2006的安装要求如下:

带有 Service Pack 1 (SP1) 的 Microsoft Windows Server™ 2003 或 Microsoft Windows Server 2003 R2 操作系统。

256 MB 内存。

150 MB 可用硬盘空间。这是专门用于缓存的硬盘空间。

至少两块网卡(如果只有一块网卡,只能安装成缓存服务器)。

一个采用 NTFS 文件系统格式的本地硬盘分区。

安装ISA2006的服务器上不能有进程占用80和8080端口。

在Beijing上放入ISA2006的安装光盘,如下图所示,启动ISA2006的安装程序,点击“安装ISA Server 2006”。

出现

ISA2006的安装向导,选择“下一步”。

同意软件许可协议,选择下一步。

输入用户名,单位及序列号等参数后,来到安装类型界面,如下图所示,选择自定义安装。

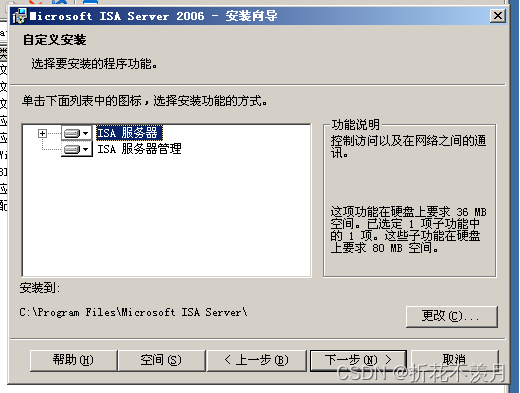

选择ISA2006的安装组件,从下图可知,只有ISA服务器和ISA服务器管理两个组件。有ISA2004经验的管理员要注意,ISA2004中的ISA客户端共享和消息筛选两个组件已经不再被支持,消息筛选被Forenfront取代,ISA客户端共享需要用手工共享的方法实现。

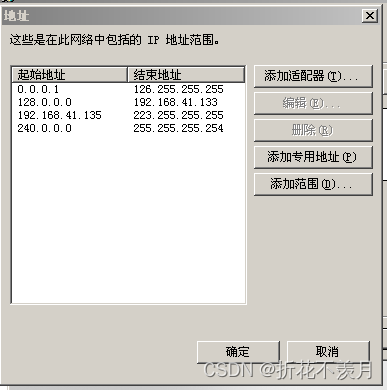

接下来设置内网的地址范围,点击“添加”按钮。顺便提一下,这个参数很重要,因为在ISA中网络是防火墙策略中最基本的一个考虑因素,具体我们回头再说。

设置内网范围时,点击“添加适配器”,如下图所示,选择与内网相连的网卡,点击确定。这里建议大家最好把ISA上的网卡根据实际连接情况命名为内网,外网,外围等,以方便后续使用。

根据我们提供的网卡,ISA将内网的地址范围设置为10.1.1.0-10.1.1.255,点击确定。

安装程序询问是否允许不加密的防火墙客户端连接。不加密的防火墙客户端指的是ISA2000之前的防火墙客户端,ISA2000之后的防火墙客户端支持数据加密,安全性更好,由于在实验环境中不需要使用早期防火墙客户端,因此我们不用勾选“允许不加密的防火墙客户端连接”。

安装程序警告我们在安装过程中有些服务会重新启动,选择“下一步”。

完成了参数设置,终于开始安装了。

如下图所示,点击“完成”,结束了ISA2006的常规安装。

至此,我们完成了ISA2006的常规安装。安装过程并不复杂,相信大家都可以完成,难的地方在后面的管理部分,慢慢来吧。

二、部署ISA的代理服务器功能

因为ISA默认的防火墙策略是拒绝一切通讯,所以实验之前我们需要先在ISA上创建一条访问规则,允许内网用户访问互联网。由于当前的主要目的是测试ISA的代理服务器功能,因此我们在防火墙上暂时不做任何限制。在Beijing上依次点击 开始-程序-Microsoft ISA Server-ISA服务器管理,如下图所示,右键点击防火墙策略,选择新建“访问规则”。

给新建的访问规则取名为“允许内网用户任意访问”,如下图所示。

设置当客户端的访问行为与规则设定匹配时,防火墙将允许客户端进行访问。

选择将此规则应用到“所有出站通讯”,所有出站通讯指的是使用任意协议对外网进行访问。

接下来要设置通讯源,如下图所示,点击“添加”,在网络中选择“内部”,然后点击“添加”,这样“内部”就成了规则的访问源。再用同样方法,将“本地主机”设置为访问源,这是为了测试方便,我们特意允许ISA服务器也能访问互联网。

设置好通讯源后,点击下一步。

现在该设置通讯目标了,我们将通讯目标设定为“外部”网络。

用户我们则选择“所有用户”,注意,所有用户中包括未经身份验证的用户。

如下图所示,规则创建完毕。这条规则用通俗的话解释,就是凡是由内网计算机或ISA本机发起的访问外网的请求,无论是什么时间,无论使用什么协议,无论是哪些用户,ISA一律允许。怎么样,这个规则很宽泛吧。

如下图所示,点击“应用”,使规则生效。好了,我们可以开始客户机访问测试了。

客户机使用ISA提供的Web代理就可以很方便地用浏览器访问互联网。Web代理设置起来很容易,以IE浏览器为例,在客户机上打开IE,依次点击 工具-Internet选项-连接-局域网设置,如下图所示。我们将代理服务器设置为ISA内网网卡的IP,端口为8080。这下大家就明白了为什么安装ISA2006时要求服务器上不能有进程占用8080端口,因为8080端口被ISA用于为内网用户提供Web代理服务。

默认情况下ISA已经启用了Web代理服务,如果不放心可以检查一下。打开“ISA服务器管理”,展开 配置-网络-内部,查看内部网络的属性,切换到“Web代理”标签,如下图所示,我们发现ISA的Web代理服务已经在8080端口启动了。

在客户端测试一下,如下图所示,我们在客户机上成功地使用Web代理访问了互联网上的网站。

下图是客户机的TCP/IP设置,我们发现,客户机并没有设置DNS参数,那客户机访问网站时怎么解析域名呢?答案是转发至ISA服务器由ISA进行解析。

Web代理配置简单,但功能也受限制,用户只能以浏览器作为客户端对互联网进行访问。

1373

1373

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?