报表查看

我是执行了代码:

go run ./cmd --url=http://X.X.X.X/ --wsURL=ws://X.X.X.X/api/ws我对自己的攻击网址进行了隐藏,大家根据自己需要填写就行。

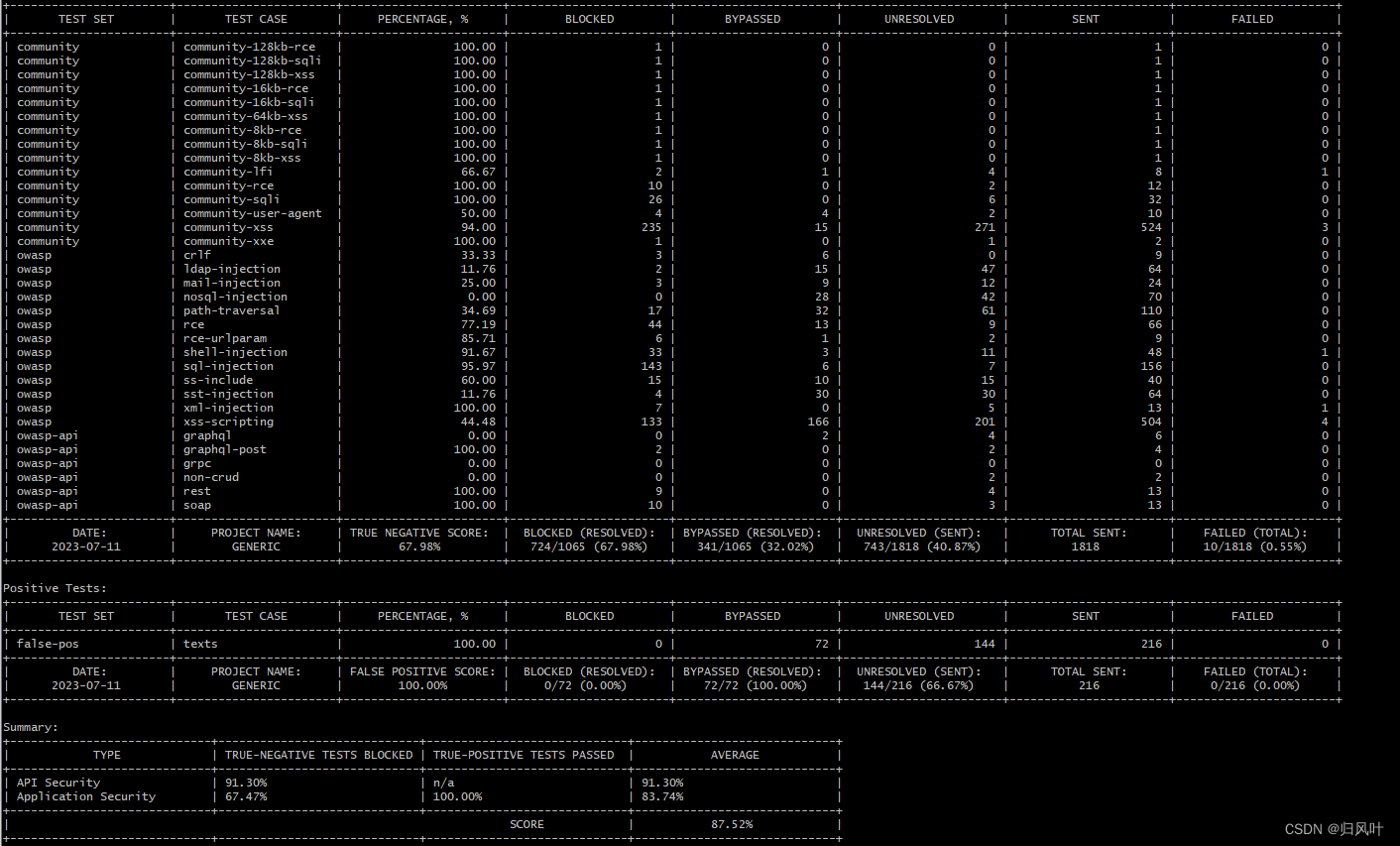

得到了报表:

TEST SET:采用的分析方式,

community:公开收集的一些可能的攻击方式。

owasp:开放式Web应用程序安全项目。

owasp-api:API安全漏洞类型。

TEST CASE:测试用例,就是利用的攻击方式是哪一种,这个就不具体解释了,有需要大家自己查就行了。

PERCENTAGE:百分比。blocked/(sent-unresolved)

BLOCKED:被阻断的。(默认阻断的状态码是403)

BYPASSED:绕过,未被阻断.(默认状态码是404和200)

UNRESOLVED:未解决的(默认的状态码是0和405)

SEND:发送

FAILED:失败

DATE:时间

PROJECT NAME:项目名称(默认情况下是通用,WAF产品的名称)

TRUE NEGATIVE SCORE:真阴性得分(相当于是攻击测试中被成功阻断的)

之后跟的几个就是正常的比例,和一些数据

Positive Tests:正向测试(上面Negative是攻击测试)

东西是一样的,除了一个FALSE POSITIVE SCORE:假阳性得分(指本来不是攻击,被误判成攻击)

Summary:总结

type:类型,我这里显示的是API安全和应用安全

TRUE-NEGATIVE TESTS BLOCKED:真阴性测试被阻止,指的是攻击操作被阻止的占比

TRUE-POSITIVE TESTS PASSED:真阳性测试通过,指的是正常的请求通过的数量占比

AVERAGE:平均分(显而易见)

SCORE:最终得分

这里可能会出现N/A,这是由于没有进行相关测试,得分为0

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?